4Menü Verwaltung

4.1Verwaltung >> Systemeinstellungen

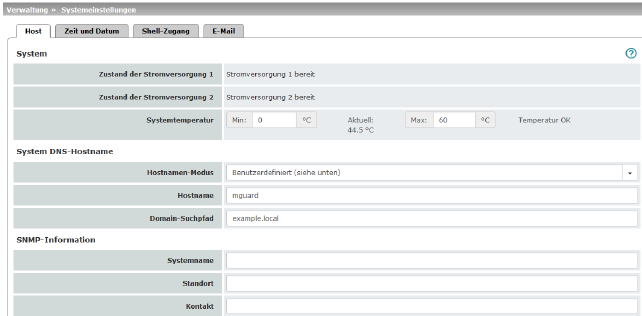

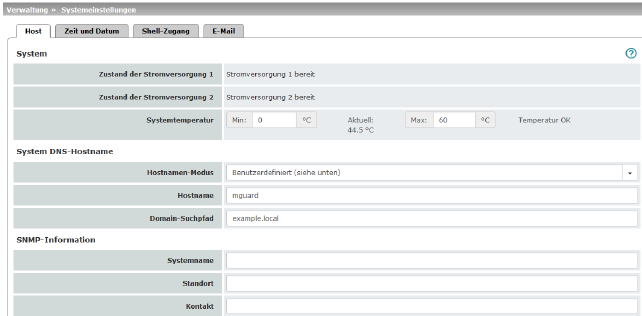

4.1.1Host

|

Verwaltung >> Systemeinstellung >> Host

|

|

System

|

Stromversorgung 1/2

(Nur TC MGUARD RS4000 3G, TC MGUARD RS4000 4G, FL MGUARD RS4000, FL MGUARD RS4004, mGuard centerport (Innominate), FL MGUARD CENTERPORT, FL MGUARD RS, FL MGUARD GT/GT)

|

Zustand der beiden Netzteile

|

|

|

Systemtemperatur (°C)

|

Wenn der angegebene Temperaturbereich unter- bzw. überschritten wird, wird ein SNMP-Trap ausgelöst.

|

|

|

CPU-Temperatur (°C)

(Nur mGuard centerport (Innominate), FL MGUARD CENTERPORT, nicht mit Firmware 7.6.0)

|

Wenn der angegebene Temperaturbereich unter- bzw. überschritten wird, wird ein SNMP-Trap ausgelöst.

|

|

|

Systembenachrichtigung

|

Frei wählbarer Text für eine Systembenachrichtigung, die vor einer Anmeldung am mGuard-Gerät angezeigt wird (maximal 1024 Zeichen). Wird angezeigt bei:

–Anmeldung per SSH-Login

–Anmeldung über die serielle Konsole

–Anmeldung über die Web-Oberfläche (Web-UI).

Mithilfe eines geeigneten SSH-Clients kann das (wiederholte) Anzeigen der Benachrichtigung durch den Benutzer unterbunden werden.

Werkseitige Voreinstellung:

The usage of this mGuard security appliance is reserved to authorized staff only. Any intrusion and its attempt without permission is illegal and strictly prohibited.

|

|

System DNS-Hostname

|

Hostnamen-Modus

|

Mit Hostnamen Modus und Hostname können Sie dem mGuard einen Namen geben. Dieser wird dann z. B. beim Einloggen per SSH angezeigt (siehe „Verwaltung >> Systemeinstellungen“ auf Seite 47, „Shell-Zugang“ auf Seite 56). Eine Namensgebung erleichtert die Administration mehrerer mGuards.

Benutzerdefiniert (siehe unten)

(Standard) Der im Feld Hostname eingetragene Name wird als Name für den mGuard gesetzt.

Arbeitet der mGuard im Stealth-Modus, muss als „Hostname-Modus“ die Option „Benutzer definiert“ gewählt werden.

Provider definiert (z. B. via DHCP)

Sofern der Netzwerk-Modus ein externes Setzen des Hostnamens erlaubt wie z. B. bei DHCP, dann wird der vom Provider übermittelte Name für den mGuard gesetzt.

|

|

|

Hostname

|

Ist unter Hostnamen-Modus die Option „Benutzer definiert“ ausgewählt, dann tragen Sie hier den Namen ein, den der mGuard erhalten soll.

|

|

|

Domain-Suchpfad

|

Erleichtert dem Benutzer die Eingabe eines Domain-Namens: Gibt der Benutzer den Domain-Name gekürzt ein, ergänzt der mGuard seine Eingabe um den angegebenen Domain-Suffix, der hier unter „Domain-Suchpfad“ festgelegt wird.

|

|

SNMP-Information

|

Systemname

|

Ein für Verwaltungszwecke frei vergebbarer Name für den mGuard, z. B. „Hermes“, „Pluto“. (Unter SNMP: sysName)

|

|

|

Standort

|

Frei vergebbare Bezeichnung des Installationsortes, z. B. „Halle IV, Flur 3“, „Schaltschrank“. (Unter SNMP: sysLocation)

|

|

|

Kontakt

|

Angabe einer für den mGuard zuständigen Kontaktperson, am besten mit Telefonnummer. (Unter SNMP: sysContact)

|

|

Tastatur

(Nur mGuard centerport (Innominate), FL MGUARD CENTERPORT)

|

Die Einstellungen zur Benutzung einer Tastatur können nur bei den Geräten mGuard centerport (Innominate) und FL MGUARD CENTERPORT vorgenommen werden.

|

|

|

Tastaturbelegung

|

Auswahlliste zum Auswählen der passenden Tastenanordnung

|

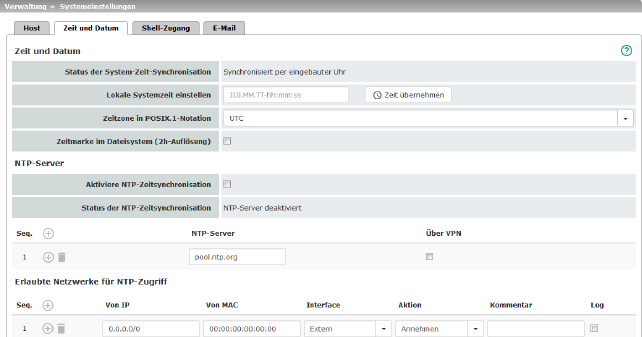

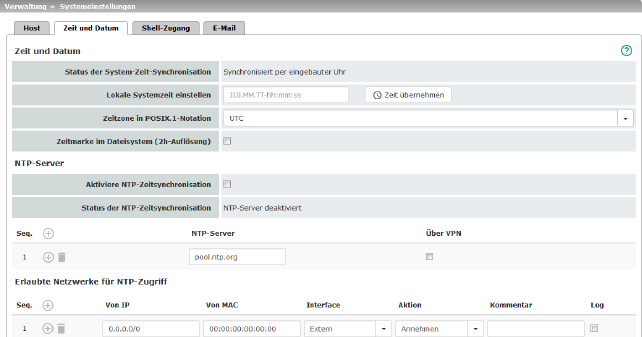

4.1.2Zeit und Datum

|

Verwaltung >> Systemeinstellung >> Zeit und Datum

|

|

Zeit und Datum

|

Sie können die Systemzeit des mGuards manuell einstellen und einer beliebigen Zeitzone zuordnen oder die Synchronisation der Systemzeit mittels frei wählbarer NTP-Server vornehmen. Die Einstellung der Systemzeit über GPS/GLONASS ist bei TC MGUARD RS4000/RS2000 3G ebenfalls möglich (siehe „Ortungssystem“ auf Seite 183)

Verbundene Geräte können den mGuard ihrerseits als NTP-Server verwenden.

|

|

|

Zustand der Systemzeit

|

Zeigt an, ob die Systemzeit des mGuards zur Laufzeit des mGuards einmal mit einer gültigen Zeit synchronisiert wurde.

Geräte ohne eingebaute Uhr starten immer „Nicht synchronisiert“. Geräte, die eine eingebaute Uhr haben, starten in der Regel mit „Synchronisiert per eingebauter Uhr“.

Der Zustand der Uhr wechselt nur wieder auf „nicht synchronisiert“, wenn die Firmware neu auf das Gerät aufgebracht wird oder die eingebaute Uhr zu lange vom Strom getrennt war.

Die Stromversorgung der eingebauten Uhr wird sichergestellt durch:

–Kondensator (nur TC MGUARD RS4000/RS2000 3G, TC MGUARD RS4000/RS2000 4G, FL MGUARD RS),

–Batterie (nur mGuard centerport (Innominate), FL MGUARD CENTERPORT, mGuard delta (Innominate)) oder

–Akku (nur FL MGUARD RS4000/RS2000, FL MGUARD RS4004/RS2005, FL MGUARD SMART2, FL MGUARD PCI(E)4000, FL MGUARD DELTA).

Beim FL MGUARD RS4000/RS2000 hält der Akku mindestens fünf Tage.

|

|

|

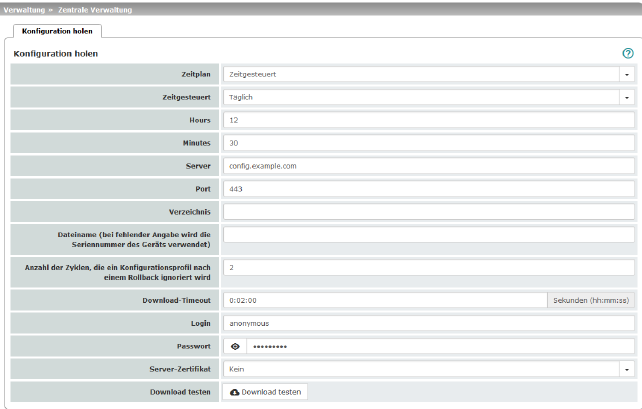

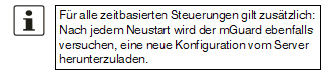

Zeitabhängige Aktivitäten

–Zeitgesteuertes Holen der Konfiguration von einem Konfigurations-Server:

Dies ist der Fall, wenn unter dem Menüpunkt Verwaltung >> Zentrale Verwaltung, Konfiguration holen für die Einstellung Zeitplan die Einstellung Zeitgesteuert ausgewählt ist (siehe „Verwaltung >> Konfigurationsprofile“ auf Seite 98, „Konfiguration holen“ auf Seite 118).

–Das Unterbrechen der Verbindung zu bestimmter Uhrzeit beim Netzwerk-Modus PPPoE:

Dies ist der Fall, wenn unter dem Menüpunkt Netzwerk >> Interfaces, Allgemein der Netzwerk-Modus auf PPPoE und der Automatische Reconnect auf Ja gesetzt ist (siehe „PPPoE“ auf Seite 151).

–Anerkennung von Zertifikaten, solange die Systemzeit noch nicht synchronisiert ist:

Dies ist der Fall, wenn unter dem Menüpunkt Authentifizierung >> Zertifikate, Zertifikatseinstellungen für die Option Beachte den Gültigkeitszeitraum von Zertifikaten und CRLs die Einstellung Warte auf Synchronisation der Systemzeit ausgewählt ist (siehe „Authentifizierung >> Zertifikate“ und „Zertifikatseinstellungen“ auf Seite 261).

–CIFS-Integritätsprüfung:

Die automatische regelmäßige Prüfung der Netzlaufwerke wird nur dann gestartet, wenn der mGuard eine gültige Zeit und ein gültiges Datum hat (siehe folgender Abschnitt).

|

|

|

Die Systemzeit kann durch verschiedene Ereignisse gestellt oder synchronisiert werden:

–Synchronisiert per eingebauter Uhr: Der mGuard besitzt eine eingebaute Uhr, die mindestens einmal mit der aktuellen Zeit synchronisiert wurde. An der dortigen Anzeige lässt sich ablesen, ob sie synchronisiert ist. Eine synchronisierte eingebaute Uhr sorgt dafür, dass der mGuard auch nach einem Neustart eine synchronisierte Systemzeit hat.

–Manuell synchronisiert: Der Administrator hat zur Laufzeit dem mGuard die aktuelle Zeit mitgeteilt, indem er im Feld Lokale Systemzeit einstellen eine entsprechende Eingabe gemacht hat.

–Synchronisiert per Zeitmarke im Dateisystem: Der Administrator hat die Einstellung Zeitmarke im Dateisystem auf Ja gestellt und dem mGuard entweder per NTP (siehe unten unter NTP-Server) die aktuelle Systemzeit erfahren lassen oder per Eingabe in Lokale Systemzeit einstellen selbst eingestellt. Dann wird der mGuard auch ohne eingebaute Uhr nach einem Neustart sofort seine Systemzeit mit Hilfe des Zeitstempels synchronisieren. Eventuell wird die Zeit später per NTP genauer eingestellt.

–Synchronisiert durch das Network Time Protocol NTP: Der Administrator hat unten unter NTP-Server die NTP-Zeitsynchronisation aktiviert und die Adressen von mindestens einem NTP-Server angegeben, und der mGuard hat erfolgreich Verbindung zu mindestens einem der festgelegten NTP-Server aufgenommen. Bei funktionierendem Netzwerk geschieht dies in wenigen Sekunden nach dem Neustart. Die Anzeige im Feld NTP-Status wechselt eventuell erheblich später erst auf „synchronisiert“ (siehe dazu die Erklärung weiter unten zu NTP-Status).

–Synchronisiert per GPS/GLONASS: TC MGUARD RS4000/RS2000 3G können über das Ortungssystem (GPS/GLONASS) die Systemzeit einstellen und synchronisieren (unter „Netzwerk >> Mobilfunk >> Ortungssystem“ ).

|

|

|

Lokale Systemzeit einstellen

|

Hier können Sie die Zeit des mGuards setzen, falls kein NTP-Server eingestellt wurde oder aber der NTP-Server nicht erreichbar ist. Stellen Sie ebenfalls die lokale Systemzeit ein, wenn unter dem Ortungssystem der Menüpunkt „Systemzeit aktualisieren“ auf „Ja“ gesetzt wurde (unter „Netzwerk >> Mobilfunk >> Ortungssystem“ ).

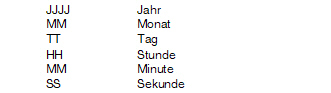

Das Datum und die Zeit werden in dem Format JJJJ.MM.TT-HH:MM:SS angegeben:

|

|

|

Zeitzone in POSIX.1-Notation

|

Soll die aktuelle Systemzeit nicht die mittlere Greenwich-Zeit anzeigen, sondern Ihre aktuelle Ortszeit (abweichend von der mittleren Greenwich-Zeit), dann tragen Sie hier ein, um wie viel Stunden bei Ihnen die Zeit voraus bzw. zurück ist.

Sie können Ihren Standort aus der Drop-Down-Liste auswählen (Sommer- und Winterzeit werden in der Regel automatisch berücksichtigt).

Alternativ können Sie die Einstellung manuell wie folgt vornehmen:

Beispiele: In Berlin ist die Uhrzeit der mittleren Greenwich-Zeit um 1 Stunde voraus. Also tragen Sie ein: MEZ-1.

In New York geht die Uhr bezogen auf die mittlere Greenwich-Zeit um 5 Stunden nach. Also tragen Sie ein: MEZ+5.

Wichtig ist allein die Angabe -1, -2 oder +1 usw., weil nur sie ausgewertet wird; die davor stehenden Buchstaben nicht. Sie können „MEZ“ oder beliebig anders lauten, z. B. auch „UTC“.

Wünschen Sie die Anzeige der MEZ-Uhrzeit (= gültig für Deutschland) mit automatischer Umschaltung auf Sommer- bzw. Winterzeit geben Sie ein: MEZ-1MESZ,M3.5.0,M10.5.0/3

|

|

|

Zeitmarke im Dateisystem

|

Ist diese Funktion aktiviert, schreibt der mGuard alle zwei Stunden die aktuelle Systemzeit in seinen Speicher.

Wird der mGuard aus- und wieder eingeschaltet, wird nach dem Einschalten eine Uhrzeit in diesem 2-Stunden-Zeitfenster angezeigt und nicht eine Uhrzeit am 1. Januar 2000.

|

|

NTP-Server

|

Der mGuard kann für externe Rechner als NTP-Server fungieren (NTP = Network Time Protocol). In diesem Fall sind die Rechner so zu konfigurieren, dass als Adresse des NTP-Servers die Adresse des mGuards angegeben ist.

Der Zugriff auf den NTP-Server des mGuards ist standardmäßig nur über das interne Interface (LAN-Interface) möglich. Über Firewall-Regeln kann der Zugriff über alle verfügbaren Interfaces freigegeben oder beschränkt werden.

Wenn der mGuard im Stealth-Modus betrieben wird, muss bei den Rechnern die Management IP-Adresse des mGuards verwendet werden (sofern diese konfiguriert ist), oder es muss die IP-Adresse 1.1.1.1 als lokale Adresse des mGuards angegeben werden.

Damit der mGuard als NTP-Server fungieren kann, muss er selber das aktuelle Datum und die aktuelle Uhrzeit von einem NTP-Server (= Zeit-Server) beziehen. Dazu muss die Adresse von mindestens einem NTP-Server angegeben werden. Zusätzlich muss dieses Feature aktiviert sein.

|

|

|

Aktiviere NTP-Zeitsynchronisation

|

Ist diese Funktion aktiviert, bezieht der mGuard Datum und Uhrzeit von einem oder mehreren Zeit-Server(n) und synchronisiert sich mit ihm bzw. ihnen.

Die initiale Zeitsynchronisation kann bis zu 15 Minuten dauern. Während dieser Zeitspanne vollzieht der mGuard immer wieder Vergleiche zwischen der Zeitangabe des externen Zeit-Servers und der eigenen Uhrzeit, um diese so präzise wie möglich abzustimmen. Erst dann kann der mGuard als NTP-Server für die an seiner LAN-Schnittstelle angeschlossenen Rechner fungieren und ihnen die Systemzeit liefern.

Eine initiale Zeitsynchronisation mit dem externen Zeit-Server erfolgt nach jedem Booten, es sei denn, der mGuard verfügt über eine eingebaute Uhr (bei TC MGUARD RS4000/RS2000 3G, TC MGUARD RS4000/RS2000 4G, FL MGUARD RS4004/RS2005, FL MGUARD RS4000/RS2000, FL MGUARD PCI(E)4000, FL MGUARD DELTA, FL MGUARD GT/GT und bei FL MGUARD SMART2). Nach der initialen Zeitsynchronisation vergleicht der mGuard regelmäßig die Systemzeit mit den Zeit-Servern. In der Regel erfolgen Nachjustierungen nur noch im Sekundenbereich.

|

|

|

NTP-Status

|

Anzeige des aktuellen NTP-Status.

Gibt an, ob sich der auf dem mGuard selbst laufende NTP-Server mit hinreichender Genauigkeit mit den konfigurierten NTP-Servern synchronisiert hat.

Wenn die Systemuhr des mGuards vor der Aktivierung der NTP-Zeitsynchronisation noch nie synchronisiert war, kann die Synchronisierung bis zu 15 Minuten dauern. Dennoch stellt der NTP-Server die Systemuhr des mGuards nach wenigen Sekunden auf die aktuelle Zeit um, sobald er erfolgreich einen der konfigurierten NTP-Server kontaktiert hat. Dann betrachtet der mGuard seine Systemzeit auch bereits als synchronisiert. Nachjustierungen erfolgen in der Regel nur noch im Sekundenbereich.

|

|

|

NTP-Server

|

Geben Sie hier einen oder mehrere Zeit-Server an, von denen der mGuard die aktuelle Zeitangabe beziehen soll. Falls Sie mehrere Zeit-Server angeben, verbindet sich der mGuard automatisch mit allen, um die aktuelle Zeit zu ermitteln.

|

|

|

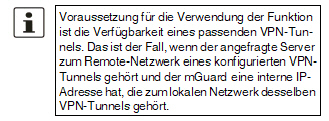

Über VPN

|

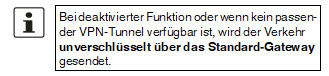

Die Anfrage des NTP-Servers wird, wenn möglich, über einen VPN-Tunnel durchgeführt.

Bei aktivierter Funktion wird die Kommunikation mit dem Server immer dann über einen verschlüsselten VPN-Tunnel geführt, wenn ein passender VPN-Tunnel verfügbar ist.

|

|

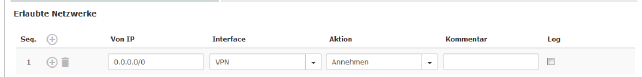

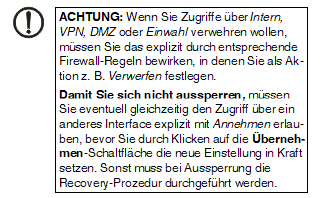

Erlaubte Netzwerke für NTP-Zugriff

(Bei aktivierter Funktion „Aktiviere NTP-Zeitsynchronisation“)

|

Wenn die Funktion Aktiviere NTP-Zeitsynchronisation aktiviert ist, können externe Geräte auf den NTP-Server des mGuards zugreifen. Der Zugriff ist standardmäßig nur über das interne Interface (LAN-Interface) möglich.

Die Tabelle listet eingerichtete Firewall-Regeln auf. Sie gelten für eingehende Datenpakete eines NTP-Zugriffs. Sind mehrere Firewall-Regeln gesetzt, werden diese in der Reihenfolge der Einträge von oben nach unten abgefragt, bis eine passende Regel gefunden wird. Diese wird dann angewandt. Sollten nachfolgend in der Regelliste weitere Regeln vorhanden sein, die auch passen würden, werden diese ignoriert.

|

|

|

Von IP

|

Geben Sie hier die Adresse des Rechners oder Netzes an, von dem der Zugriff erlaubt beziehungsweise verboten ist.

Bei den Angaben haben Sie folgende Möglichkeiten:

–Eine IP-Adresse.

–Um einen Bereich anzugeben, benutzen Sie die CIDR-Schreibweise (siehe „CIDR (Classless Inter-Domain Routing)“ auf Seite 30).

–0.0.0.0/0 bedeutet alle Adressen.

|

|

|

Interface

|

Intern / Extern / Extern 2 / DMZ / VPN / GRE / Einwahl1

Gibt an, für welches Interface die Regel gelten soll.

Sind keine Regeln gesetzt oder greift keine Regel, gelten folgende Standardeinstellungen:

NTP-Zugriffe sind erlaubt über Intern.

Zugriffe über Extern, Extern 2, DMZ, VPN, Einwahl und GRE werden verwehrt.

Legen Sie die Überwachungsmöglichkeiten nach Bedarf fest.

|

|

|

Aktion

|

Annehmen bedeutet, dass die Datenpakete passieren dürfen.

Abweisen bedeutet, dass die Datenpakete zurückgewiesen werden, so dass der Absender eine Information über die Zurückweisung erhält. (Im Stealth-Modus hat Abweisen dieselbe Wirkung wie Verwerfen.)

Verwerfen bedeutet, dass die Datenpakete nicht passieren dürfen. Sie werden verschluckt, so dass der Absender keine Information über deren Verbleib erhält.

|

|

|

Kommentar

|

Ein frei wählbarer Kommentar für diese Regel.

|

|

|

Log

|

Für jede einzelne Firewall-Regel können Sie festlegen, ob bei Greifen der Regel

–das Ereignis protokolliert werden soll – Funktion Log aktivieren oder

–das Ereignis nicht protokolliert werden soll – Funktion Log deaktivieren (werkseitige Voreinstellung).

|

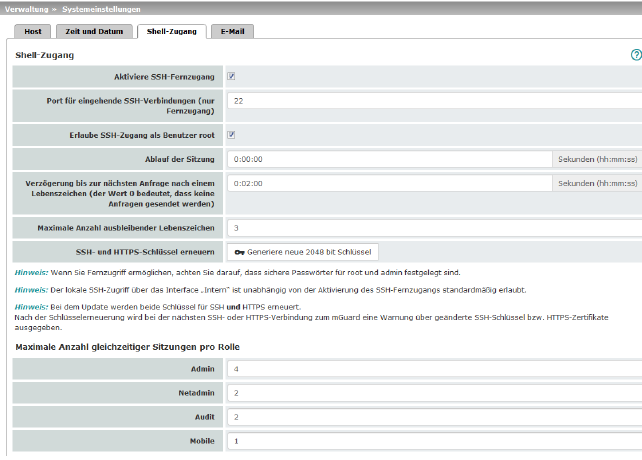

4.1.3Shell-Zugang

|

Die Konfiguration des mGuards darf nicht gleichzeitig über den Web-Zugriff, den Shell-Zugang oder SNMP erfolgen. Eine zeitgleiche Konfiguration über die verschiedenen Zugangsmethoden führt möglicherweise zu unerwarteten Ergebnissen.

|

|

Verwaltung >> Systemeinstellungen >> Shell-Zugang

|

|

Shell-Zugang

|

Sie können den mGuard über die Web-Oberfläche oder über die Kommandozeile (Shell) konfigurieren. Der Zugriff auf die Kommandozeile erfolgt über die serielle Schnittstelle oder über SSH.

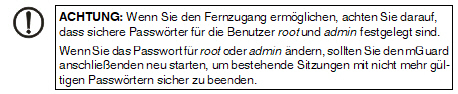

Bei aktiviertem SSH-Fernzugang kann der mGuard von entfernten Rechnern aus über die Kommandozeile konfiguriert werden. Der SSH-Fernzugang ist standardmäßig deaktiviert. Er kann aktiviert und auf ausgewählte Netzwerke beschränkt werden.

|

|

|

Aktiviere SSH-Fernzugang

|

Aktivieren Sie die Funktion, um SSH-Fernzugriff zu ermöglichen.

Um Zugriffsmöglichkeiten auf den mGuard differenziert festzulegen, müssen Sie die Firewall-Regeln für die verfügbaren Interfaces entsprechend definieren (siehe „Erlaubte Netzwerke“ auf Seite 61).

|

|

|

Erlaube SSH-Zugang als Benutzer root

|

Standard: aktiviert

Bei aktivierter Funktion kann sich der Benutzer „root“ via SSH-Zugang auf dem Gerät anmelden.

|

|

|

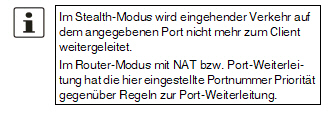

Port für eingehende SSH-Verbindungen (nur Fernzugang)

(Nur wenn SSH-Fernzugang aktiviert ist)

|

Standard: 22

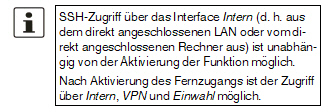

Wird diese Port-Nummer geändert, gilt die geänderte Port-Nummer nur für Zugriffe über das Interface Extern, Extern 2, DMZ, VPN, GRE und Einwahl.

Für internen Zugriff gilt weiterhin Port 22.

Die entfernte Gegenstelle, die den Fernzugriff ausübt, muss beim Login gegebenenfalls die Port-Nummer angeben, die hier festgelegt ist.

Beispiel:

Ist dieser mGuard über die Adresse 123.124.125.21 über das Internet zu erreichen, und ist für den Fernzugang gemäß Standard die Port-Nummer 22 festgelegt, dann muss bei der entfernten Gegenstelle im SSH-Client (z. B. PuTTY oder OpenSSH) diese Port-Nummer evtl. nicht angegeben werden.

Bei einer anderen Port-Nummer (z. B. 2222) ist diese anzugeben, z. B.: ssh -p 2222 123.124.125.21

|

|

|

Ablauf der Sitzung

|

Gibt an, nach wie viel Zeit (in hh:mm:ss) der Inaktivität die Sitzung automatisch beendet wird, d. h. ein automatisches Ausloggen stattfindet. Bei Einstellung von 0 (= Werkseinstellung) findet kein automatisches Beenden der Sitzung statt.

Der angegebene Wert gilt auch, wenn der Benutzer den Shell-Zugang über die serielle Schnittstelle anstatt über das SSH-Protokoll verwendet.

Die Wirkung der Einstellung des Feldes „Ablauf der Sitzung“ wird vorübergehend ausgesetzt, wenn die Bearbeitung eines Shell-Kommandos die eingestellte Anzahl von Sekunden überschreitet.

Im Unterschied hierzu kann die Verbindung auch abgebrochen werden, wenn die Funktionsfähigkeit der Verbindung nicht mehr gegeben ist, siehe „Verzögerung bis zur nächsten Anfrage nach einem Lebenszeichen“ auf Seite 59.

|

|

|

Verzögerung bis zur nächsten Anfrage nach einem Lebenszeichen

|

Standard: 120 Sekunden (0:02:00)

Einstellbar sind Werte von 0 Sekunden bis 1 Stunde. Positive Werte bedeuten, dass der mGuard innerhalb der verschlüsselten SSH-Verbindung eine Anfrage an die Gegenstelle sendet, ob sie noch erreichbar ist. Die Anfrage wird gesendet, wenn für die angegebene Anzahl von Sekunden keine Aktivität von der Gegenstelle bemerkt wurde (zum Beispiel durch Netzwerkverkehr innerhalb der verschlüsselten Verbindung).

Der Wert 0 bedeutet, dass keine Anfragen nach einem Lebenszeichen gesendet werden.

Der hier eingetragene Wert bezieht sich auf die Funktionsfähigkeit der verschlüsselten SSH-Verbindung. Solange diese gegeben ist, wird die SSH-Verbindung vom mGuard wegen dieser Einstellungen nicht beendet, selbst wenn der Benutzer während dieser Zeit keine Aktion ausführt.

Da die Anzahl der gleichzeitig geöffneten Sitzungen begrenzt ist, ist es wichtig, abgelaufene Sitzungen zu beenden (siehe „Maximale Anzahl gleichzeitiger Sitzungen pro Rolle“ auf Seite 60).

Deshalb wird ab Version 7.4.0 die Anfrage nach einem Lebenszeichen auf 120 Sekunden voreingestellt. Bei maximal drei Anfragen nach einem Lebenszeichen, wird eine abgelaufende Sitzung nach sechs Minuten entdeckt und entfernt. In vorherigen Versionen war die Voreinstellung „0“.

Wenn es wichtig ist, dass kein zusätzlicher Traffic erzeugt wird, können Sie den Wert anpassen. Bei der Einstellung „0“ in Kombination mit der Begrenzung gleichzeitiger Sitzungen kann es geschehen, dass ein weiterer Zugriff blockiert wird, wenn zu viele Sitzungen durch Netzwerkfehler unterbrochen aber nicht geschlossen wurden.

Die Eingabe kann aus Sekunden [ss], Minuten und Sekunden [mm:ss] oder Stunden, Minuten und Sekunden [hh:mm:ss] bestehen.

|

|

|

Maximale Anzahl ausbleibender Lebenszeichen

|

Gibt an, wie oft Antworten auf Anfragen nach Lebenszeichen der Gegenstelle ausbleiben dürfen.

Wenn z. B. alle 15 Sekunden nach einem Lebenszeichen gefragt werden soll und dieser Wert auf 3 eingestellt ist, dann wird die SSH-Verbindung gelöscht, wenn nach circa 45 Sekunden immer noch kein Lebenszeichen gegeben wurde.

|

|

|

SSH und HTTPS Schlüssel erneuern

|

Generiere neue 2048 bit Schlüssel

Schlüssel, die mit einer älteren Firmware erstellt worden sind, sind möglicherweise schwach und sollten erneuert werden.

•Klicken Sie auf diese Schaltfläche, um neue Schlüssel zu erzeugen.

•Beachten Sie die Fingerprints der neu generierten Schlüssel.

•Loggen Sie sich über HTTPS ein und vergleichen Sie die Zertifikat-Informationen, die vom Web-Browser zur Verfügung gestellt werden.

|

|

Maximale Anzahl gleichzeitiger Sitzungen pro Rolle

|

Sie können die Anzahl der Benutzer begrenzen, die gleichzeitig auf die Kommandozeile des mGuards zugreifen dürfen. Der Benutzer „root“ hat immer uneingeschränkten Zugang. Die Anzahl der Zugänge für administrative Benutzerrollen (admin, netadmin, audit und mobile) können jeweils einzeln begrenzt werden.

Die Berechtigungsstufen netadmin und audit beziehen sich auf Zugriffsrechte bei Zugriffen mit dem mGuard device manager (FL MGUARD DM). Die Einschränkung hat keine Auswirkung auf bereits bestehende Sitzungen, sondern nur auf neu aufgebaute Zugriffe.

Pro Sitzung werden ca. 0,5 MB Speicherplatz benötigt.

|

|

|

Admin

|

2 bis 2147483647

Für die Rolle „admin“ sind mindestens 2 gleichzeitig erlaubte Sitzungen erforderlich, damit sich „admin“ nicht selbst aussperrt.

|

|

|

Netadmin

|

0 bis 2147483647

Bei „0“ ist keine Sitzung erlaubt. Es kann sein, dass der Benutzer „netadmin“ nicht verwendet wird.

|

|

|

Audit

|

0 bis 2147483647

Bei „0“ ist keine Sitzung erlaubt. Es kann sein, dass der Benutzer „audit“ nicht verwendet wird.

|

|

|

Mobile

|

0 bis 2147483647

Bei „0“ ist keine Sitzung erlaubt. Es kann sein, dass der Benutzer „mobile“ nicht verwendet wird.

|

|

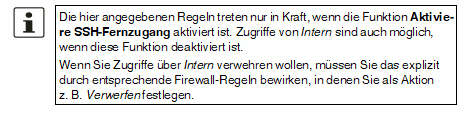

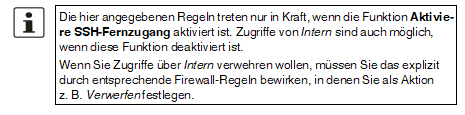

Erlaubte Netzwerke

(Nur wenn Aktiviere SSH-Fernzugang aktiviert ist)

|

Sie können den SSH-Zugriff auf die Kommandozeile des mGuards mittels Firewall-Regeln auf ausgewählte Interfaces und Netzwerke beschränken.

Die Regeln gelten für eingehende Datenpakete und können lizenz- und geräteabhängig für alle Interfaces konfiguriert werden.

Sind mehrere Firewall-Regeln gesetzt, werden diese in der Reihenfolge der Einträge von oben nach unten abgefragt, bis eine passende Regel gefunden wird. Diese wird dann angewandt. Sollten nachfolgend in der Regelliste weitere Regeln vorhanden sein, die auch passen würden, werden diese ignoriert.

Bei den Angaben haben Sie folgende Möglichkeiten:

|

|

|

|

|

Von IP

|

Geben Sie hier die Adresse des Rechners oder Netzes an, von dem der Zugang erlaubt beziehungsweise verboten ist.

Bei den Angaben haben Sie folgende Möglichkeiten:

IP-Adresse: 0.0.0.0/0 bedeutet alle Adressen. Um einen Bereich anzugeben, benutzen Sie die CIDR-Schreibweise, siehe „CIDR (Classless Inter-Domain Routing)“ auf Seite 30.

|

|

|

Interface

(Die Auswahlmöglichkeit variiert je nach Gerät und installierten Lizenzen.)

|

Intern / Extern / Extern 2 / DMZ / VPN / GRE / Einwahl

Extern 2 und Einwahl nur bei Geräten mit serieller Schnittstelle, siehe „Netzwerk >> Interfaces“ auf Seite 137.

Gibt an, für welches Interface die Regel gelten soll.

Sind keine Regeln gesetzt oder greift keine Regel, gelten folgende Standardeinstellungen:

SSH-Zugriff ist erlaubt über Intern, VPN, DMZ und Einwahl. Zugriffe über Extern, Extern 2 und GRE werden verwehrt.

Legen Sie die Zugriffsmöglichkeiten nach Bedarf fest.

|

|

|

Aktion

|

Möglichkeiten:

–Annehmen bedeutet, die Datenpakete dürfen passieren.

–Abweisen bedeutet, die Datenpakete werden zurückgewiesen, so dass der Absender eine Information über die Zurückweisung erhält. (Im Stealth-Modus hat Abweisen dieselbe Wirkung wie Verwerfen.)

–Verwerfen bedeutet, die Datenpakete dürfen nicht passieren. Sie werden verschluckt, so dass der Absender keine Information über deren Verbleib erhält.

|

|

|

Kommentar

|

Ein frei wählbarer Kommentar für diese Regel.

|

|

|

Log

|

Für jede einzelne Firewall-Regel können Sie festlegen, ob bei Greifen der Regel

–das Ereignis protokolliert werden soll – Funktion Log aktivieren

–oder das Ereignis nicht protokolliert werden soll – Funktion Log deaktivieren (werkseitige Voreinstellung).

|

|

RADIUS-Authentifizierung

(Dieser Menüpunkt gehört nicht zum Funktionsumfang von TC MGUARD RS2000 3G, TC MGUARD RS2000 4G, FL MGUARD RS2005, FL MGUARD RS2000.)

|

Benutzer können bei ihrer Anmeldung über einen RADIUS-Server authentifiziert werden. Dies gilt für Anwender, die über den Shell-Zugang mit Hilfe von SSH oder einer seriellen Konsole auf den mGuard zugreifen wollen. Bei den vordefinierten Benutzern (root, admin, netadmin, audit und mobile) wird das Passwort lokal geprüft.

|

|

|

|

|

Nutze RADIUS-Authentifizierung für den Shell-Zugang

|

Bei Nein wird das Passwort der Benutzer, die sich über den Shell-Zugang einloggen, über die lokale Datenbank auf dem mGuard geprüft.

Wählen Sie Ja, damit Benutzer über einen RADIUS-Server authentifiziert werden. Dies gilt für Anwender, die über den Shell-Zugang mit Hilfe von SSH oder einer seriellen Konsole auf den mGuard zugreifen wollen. Nur bei den vordefinierten Benutzern (root, admin, netadmin, audit und mobile) wird das Passwort lokal geprüft.

Die Berechtigungsstufen netadmin und audit beziehen sich auf Zugriffsrechte bei Zugriffen mit dem mGuard device manager (FL MGUARD DM).

Wenn Sie unter X.509-Authentifizierung den Punkt Unterstütze X.509-Zertifikate für den SSH-Zugang auf Ja stellen, kann alternativ das X.509-Authentifizierungsverfahren verwendet werden. Welches Verfahren von einem Benutzer tatsächlich verwendet wird, hängt davon ab, wie er seinen SSH-Client verwendet.

Wenn Sie eine RADIUS-Authentifizierung das erste Mal einrichten, wählen Sie Ja.

Wenn Sie planen, die RADIUS-Authentifizierung als einzige Methode zur Passwortprüfung einzurichten, empfehlen wir Ihnen ein „Customized Default Profile“ anzulegen, das die Authentifizierungsmethode zurücksetzt.

Die vordefinierten Benutzer (root, admin, netadmin, audit und mobile) können sich dann nicht mehr per SSH oder serieller Konsole beim mGuard anmelden.

Einzige Ausnahme: Eine Authentifizierung über eine extern erreichbare serielle Konsole bleibt möglich, wenn das lokale Passwort für den Benutzernamen root korrekt eingegeben wird.

|

|

Verwaltung >> Systemeinstellungen >> Shell-Zugang

|

|

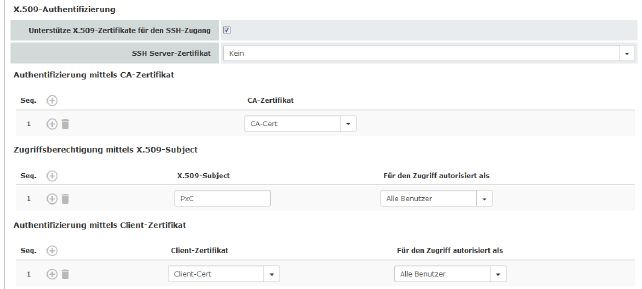

X.509-Authentifizierung

(Dieser Menüpunkt gehört nicht zum Funktionsumfang von TC MGUARD RS2000 3G, TC MGUARD RS2000 4G, FL MGUARD RS2005, FL MGUARD RS2000.)

|

X.509-Zertifikate für den SSH-Clienten

Der mGuard unterstützt die Authentifizierung von SSH-Clienten mit Hilfe von X.509-Zertifikaten. Es reicht aus, CA-Zertifikate zu konfigurieren, die für einen Aufbau und die Gültigkeitsprüfung einer Zertifikatskette notwendig sind. Diese Zertifikatskette muss dazu zwischen dem CA-Zertifikat beim mGuard und dem X.509.Zertifikat, das beim SSH-Clienten vorgezeigt wird, bestehen (siehe „Shell-Zugang“ auf Seite 56).

Wenn der Gültigkeitszeitraum des Client-Zertifikats vom mGuard geprüft wird (siehe „Zertifikatseinstellungen“ auf Seite 261), dann müssen irgend wann neue CA-Zertifikate am mGuard konfiguriert werden. Dies muss geschehen, bevor die SSH-Clienten ihre neuen Client-Zertifikate nutzen.

Wenn die CRL-Prüfung eingeschaltet ist (unter Authentifizierung >> Zertifikate >> Zertifikatseinstellungen), dann muss eine URL pro CA-Zertifikat vorgehalten werden, an der die entsprechende CRL verfügbar ist. Die URL und CRL müssen veröffentlicht werden, bevor der mGuard die CA-Zertifikate nutzt, um die Gültigkeit der von den VPN-Partnern vorgezeigten Zertifikate zu bestätigen.

|

|

|

|

|

Unterstütze X.509-Zertifikate für den SSH-Zugang

|

Ist die Funktion deaktiviert, werden zur Authentifizierung nur die herkömmlichen Authentifizierungsverfahren (Benutzername und Passwort bzw. privater und öffentlicher Schlüssel) erlaubt, nicht das X.509-Authentifizierungsverfahren.

Ist die Funktion aktiviert, kann zur Authentifizierung zusätzlich zum herkömmlichen Authentifizierungsverfahren (wie es auch bei deaktivierter Funktion verwendet wird) das X.509-Authentifizierungsverfahren verwendet werden.

Bei aktivierter Funktion ist festzulegen,

–wie sich der mGuard gemäß X.509 beim SSH-Client authentisiert, siehe SSH Server-Zertifikat (1)

–wie der mGuard den entfernten SSH-Client gemäß X.509 authentifiziert, siehe SSH Server-Zertifikat (2)

|

|

|

SSH-Server-Zertifikat (1)

|

Legt fest, wie sich der mGuard beim SSH-Client ausweist.

In der Auswahlliste eines der Maschinenzertifikate auswählen oder den Eintrag Keines.

Keines

Bei Auswahl von Keines authentisiert sich der SSH-Server des mGuards nicht per X.509-Zertifikat gegenüber dem SSH-Client, sondern er benutzt einen Server-Schlüssel und verhält sich damit so wie ältere Versionen des mGuards.

Wird eines der Maschinenzertifikate ausgewählt, wird dem SSH-Client das zusätzlich angeboten, so dass dieser es sich aussuchen kann, ob er das herkömmliche Authentifizierungsverfahren oder das gemäß X.509 anwenden will.

Die Auswahlliste stellt die Maschinenzertifikate zur Wahl, die in den mGuard unter Menüpunkt Authentifizierung >> Zertifikate geladen worden sind (siehe Seite 256).

|

|

|

SSH-Server-Zertifikat (2)

|

Legt fest wie der mGuard den SSH-Client authentifiziert

Nachfolgend wird festgelegt, wie der mGuard die Authentizität des SSH-Clients prüft.

Die Tabelle unten zeigt, welche Zertifikate dem mGuard zur Authentifizierung des SSH-Clients zur Verfügung stehen müssen, wenn der SSH-Client bei Verbindungsaufnahme eines der folgenden Zertifikatstypen vorzeigt:

–ein von einer CA signiertes Zertifikat

–ein selbst signiertes Zertifikat

Zum Verständnis der nachfolgenden Tabelle siehe Kapitel „Authentifizierung >> Zertifikate“ .

|

Authentifizierung bei SSH

|

Die Gegenstelle zeigt vor:

|

Zertifikat (personenbezogen) von CA signiert

|

Zertifikat (personenbezogen) selbst signiert

|

|

Der mGuard authentifiziert die Gegenstelle anhand von...

|

|

|

|

|

...allen CA-Zertifikaten, die mit dem von der Gegenstelle vorgezeigten Zertifikat die Kette bis zum Root-CA-Zertifikat bilden

ggf. PLUS

Client-Zertifikaten (Gegenstellen-Zertifikaten), wenn sie als Filter verwendet werden

|

Client-Zertifikat (Gegenstellen-Zertifikat)

|

Nach dieser Tabelle sind die Zertifikate zur Verfügung zu stellen, die der mGuard zur Authentifizierung des jeweiligen SSH-Clients heranziehen muss.

Die nachfolgenden Anleitungen gehen davon aus, dass die Zertifikate bereits ordnungsgemäß im mGuard installiert sind (siehe „Authentifizierung >> Zertifikate“ ).

|

Ist unter Menüpunkt „Authentifizierung >> Zertifikate“ , Zertifikatseinstellungen die Verwendung von Sperrlisten (= CRL-Prüfung) aktiviert, wird jedes von einer CA signierte Zertifikat, das SSH-Clients „vorzeigen“, auf Sperrung geprüft.

|

|

Verwaltung >> Systemeinstellungen >> Shell-Zugang

|

|

|

Authentifizierung mittels CA-Zertifikat

|

Die Konfiguration ist nur dann erforderlich, wenn der SSH-Client ein von einer CA signiertes Zertifikat vorzeigt.

Es sind alle CA-Zertifikate zu konfigurieren, die der mGuard benötigt, um mit den von SSH-Clients vorgezeigten Zertifikaten jeweils die Kette bis zum jeweiligen Root-CA-Zertifikat zu bilden.

Die Auswahlliste stellt die CA-Zertifikate zur Wahl, die in den mGuard unter Menüpunkt Authentifizierung >> Zertifikate geladen worden sind.

|

|

|

Zugriffsberechtigung mittels X.509-Subject

|

Ermöglicht die Filtersetzung in Bezug auf den Inhalt des Feldes Subject im Zertifikat, das vom SSH-Client vorgezeigt wird. Dadurch ist es möglich, den Zugriff von SSH-Clients, die der mGuard auf Grundlage von Zertifikatsprüfungen im Prinzip akzeptieren würde, zu beschränken bzw. freizugeben:

–Beschränkung auf bestimmte Subjects (d. h. Personen) und/oder auf Subjects, die bestimmte Merkmale (Attribute) haben, oder

–Freigabe für alle Subjects (siehe Glossar unter „Subject, Zertifikat“ auf Seite 469).

|

|

|

Freigabe für alle Subjects (d. h. Personen):

Mit * (Sternchen) im Feld X.509-Subject legen Sie fest, dass im vom SSH-Client vorgezeigten Zertifikat beliebige Subject-Einträge erlaubt sind. Dann ist es überflüssig, das im Zertifikat jeweils angegebene Subject zu kennen oder festzulegen.

Beschränkung auf bestimmte Subjects (d. h. Personen) oder auf Subjects, die bestimmte Merkmale (Attribute) haben:

Im Zertifikat wird der Zertifikatsinhaber im Feld Subject angegeben, dessen Eintrag sich aus mehreren Attributen zusammensetzt. Diese Attribute werden entweder als Object Identifier ausgedrückt (z. B.: 132.3.7.32.1) oder, geläufiger, als Buchstabenkürzel mit einem entsprechenden Wert.

Beispiel: CN=Max Muster, O=Fernwartung GmbH, C=DE

Sollen bestimmte Attribute des Subjects ganz bestimmte Werte haben, damit der mGuard den SSH-Client akzeptiert, muss das entsprechend spezifiziert werden. Die Werte der anderen Attribute, die beliebig sein können, werden dann durch das Wildcard * (Sternchen) angegeben.

Beispiel: CN=*, O=*, C=DE (mit oder ohne Leerzeichen zwischen Attributen)

Bei diesem Beispiel müsste im Zertifikat im Subject das Attribut „C=DE“ stehen. Nur dann würde der mGuard den Zertifikatsinhaber (= Subject) als Kommunikationspartner akzeptieren. Die anderen Attribute könnten in den zu filternden Zertifikaten beliebige Werte haben.

|

|

|

Für den Zugriff autorisiert als

|

Alle Benutzer / root / admin / netadmin / audit / mobile

Zusätzlicher Filter, der festlegt, dass der SSH-Client für eine bestimmte Verwaltungsebene autorisiert sein muss, um Zugriff zu erhalten.

Der SSH-Client zeigt bei Verbindungsaufnahme nicht nur sein Zertifikat vor, sondern gibt auch den Systembenutzer an, für den die SSH-Sitzung eröffnet werden soll (root, admin, netadmin, audit, mobile). Nur wenn diese Angabe mit der übereinstimmt, die hier festgelegt wird, erhält er Zugriff.

Mit der Einstellung Alle Benutzer ist der Zugriff für jeden der vorgenannten Systembenutzer möglich.

|

|

|

Authentifizierung mittels Client-Zertifikat

|

Die Konfiguration ist in den folgenden Fällen erforderlich:

–SSH-Clients zeigen jeweils ein selbst signiertes Zertifikat vor.

–SSH-Clients zeigen jeweils ein von einer CA signiertes Zertifikat vor. Es soll eine Filterung erfolgen: Zugang erhält nur der, dessen Zertifikats-Kopie im mGuard als Gegenstellen-Zertifikat installiert ist und in dieser Tabelle dem mGuard als Client-Zertifikat zur Verfügung gestellt wird.

Dieser Filter ist dem Subject-Filter darüber nicht nachgeordnet, sondern ist auf gleicher Ebene angesiedelt, ist also dem Subject-Filter mit einem logischen ODER beigeordnet.

Der Eintrag in diesem Feld legt fest, welches Client-Zertifikat (Gegenstellen-Zertifikat) der mGuard heranziehen soll, um die Gegenstelle, den SSH-Client, zu authentifizieren.

Dazu in der Auswahlliste eines der Client-Zertifikate auswählen. Die Auswahlliste stellt die Client-Zertifikate zur Wahl, die in den mGuard unter Menüpunkt „Authentifizierung >> Zertifikate“ geladen worden sind.

|

|

|

Für den Zugriff autorisiert als

|

Alle Benutzer / root / admin / netadmin / audit / mobile

Filter, der festlegt, dass der SSH-Client für eine bestimmte Verwaltungsebene autorisiert sein muss, um Zugriff zu erhalten.

Der SSH-Client zeigt bei Verbindungsaufnahme nicht nur sein Zertifikat vor, sondern gibt auch den Systembenutzer an, für den die SSH-Sitzung eröffnet werden soll (root, admin, netadmin, audit, mobile). Nur wenn diese Angabe mit der übereinstimmt, die hier festgelegt wird, erhält er Zugriff.

Mit der Einstellung Alle Benutzer ist der Zugriff für jeden der vorgenannten Systembenutzer möglich.

|

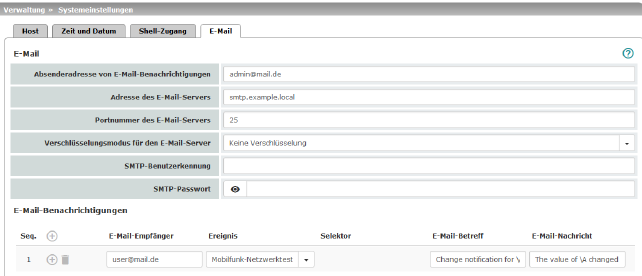

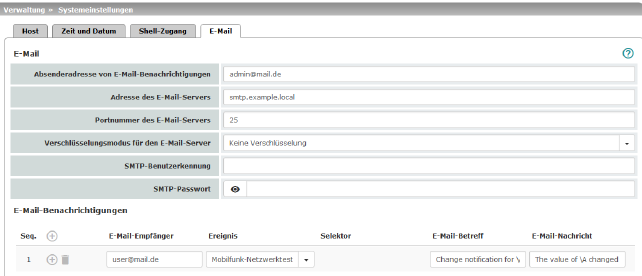

4.1.4E-Mail

|

Verwaltung >> Systemeinstellungen >> E-Mail

|

|

E-Mail

(Achten Sie auf die korrekte Konfiguration der E-Mail-Einstellungen des mGuards)

|

Sie können den mGuard für die Versendung von E-Mails über einen E-Mail-Server konfigurieren. Bestimmte Ereignisse können damit im Falle ihres Eintretens an frei wählbare Empfänger im Klartext oder in maschinenlesbarer Form versendet werden.

|

|

|

Absenderadresse von E-Mail-Benachrichtigungen

|

E-Mail-Adresse, die als Absender vom mGuard angezeigt wird.

|

|

Adresse des E-Mail-Servers

|

Adresse des E-Mail-Servers

|

|

|

Port-Nummer des E-Mail-Servers

|

Port-Nummer des E-Mail-Servers

|

|

|

Verschlüsselungsmodus für den E-Mail-Server

|

Keine Verschlüsselung / TLS-Verschlüsselung / TLS-Verschlüsselung mit StartTLS

Verschlüsselungsmodus für den E-Mail-Server

|

|

|

SMTP-Benutzerkennung

|

Benutzerkennung (Login)

|

|

|

SMTP-Passwort

|

Passwort für den E-Mail-Server

|

|

E-Mail-Benachrichtigungen

|

Es können beliebige E-Mail-Empfänger mit vordefinierten Ereignissen und einer frei definierbaren Nachricht verknüpft werden. Die Liste wird von oben nach unten abgearbeitet.

|

|

|

E-Mail-Empfänger

|

Legt eine E-Mail-Adresse an.

|

|

|

Ereignis

|

Wenn das ausgewählte Ereignis eintritt oder das Ereignis das erste Mal konfiguriert wird, wird die damit verknüpfte Empfängeradresse angewählt und an diese wird das Ereignis als E-Mail geschickt.

Zusätzlich kann eine E-Mail-Nachricht hinterlegt und gesendet werden. Manche der aufgelisteten Ereignisse sind abhängig von der verwendeten Hardware.

Eine vollständige Liste aller Ereignisse finden Sie unter „Ereignistabelle“ auf Seite 72.

|

|

|

Selektor

|

Hier kann eine konfigurierte VPN-Verbindung ausgewählt werden, die per E-Mail überwacht wird.

|

|

|

E-Mail-Betreff

|

Text erscheint in der Betreff-Zeile der E-Mail

Der Text ist frei definierbar. Sie können Bausteine aus der Ereignistabelle verwenden, die als Platzhalter in Klartext (\A und \V) oder in maschinenlesbarer Form (\a und \v) eingefügt werden können. Zeitstempel in Form eines Platzhalters (\T bzw. \t (maschinenlesbar)) können ebenfalls eingefügt werden.

|

|

|

E-Mail-Nachricht

|

Sie können hier den Text eingeben, der als E-Mail verschickt wird.

Der Text ist frei definierbar. Sie können Bausteine aus der Ereignistabelle verwenden, die als Platzhalter in Klartext (\A und \V) oder in maschinenlesbarer Form (\a und \v) eingefügt werden können. Zeitstempel in Form eines Platzhalters in Klartext (\T) oder maschinenlesbar (\t) können ebenfalls eingefügt werden.

|

Zeitstempel

Tabelle 4-1: Beispiele für Zeitstempel

|

Klartext \T

|

Maschinenlesbar \t (nach RFC-3339)

|

|

Montag, April 22 2016 13:22:36

|

2016-04-22T11:22:36+0200

|

Ereignistabelle

Tabelle 4-2: Ereignistabelle

|

Klartext

|

Maschinenlesbar

|

|

\A = Ereignis

|

\V = Wert

|

\a = Ereignis

|

\v = Wert

|

|

Zustand des ECS

|

Nicht vorhanden

|

/ecs/status

|

1

|

|

Entfernt

|

2

|

|

Vorhanden und synchronisiert

|

3

|

|

Nicht synchronisiert

|

4

|

|

Allgemeiner Fehler

|

8

|

|

Ergebnis der Konnektivitätsprüfung des internen Interface

|

Konnektivitätsprüfung erfolgreich

|

/redundancy/cc/int/ok

|

yes

|

|

Konnektivitätsprüfung fehlgeschlagen

|

no

|

|

Ergebnis der Konnektivitätsprüfung des externen Interface

|

Konnektivitätsprüfung erfolgreich

|

/redundancy/cc/ext1/ok

|

yes

|

|

Konnektivitätsprüfung fehlgeschlagen

|

no

|

|

Gültigkeit der Positionsdaten

|

Ortungsdaten nicht gültig

|

/gps/valid

|

no

|

|

Ortungsdaten gültig

|

yes

|

|

Telefonnummer und Inhalt der letzten eingehenden SMS

|

|

/gsm/incoming_sms

|

|

|

Roaming-Status des Mobilfunkmodems

|

Beim eigenen Netzanbieter registriert

|

/gsm/roaming

|

no

|

|

Bei fremdem Netzanbieter registriert

|

yes

|

|

Nicht registriert

|

unknown

|

|

Mobilfunk-Registrierungszustand

|

Nicht im Mobilfunknetz registriert

|

/gsm/service

|

no

|

|

Im Mobilfunknetz registriert

|

yes

|

|

Derzeit verwendeter SIM-Schacht

|

Verwende SIM 1

|

/gsm/selected_sim

|

1

|

|

Verwende SIM 2

|

2

|

|

SIM Schnittstelle deaktiviert

|

0

|

|

Mobilfunk-Betriebszustand der Fallback-SIM

|

Normaler Betrieb (Erste SIM)

|

/gsm/sim_fallback

|

no

|

|

Fallback-Betrieb (Zweite SIM)

|

yes

|

|

Mobilfunk-Netzwerktests

|

Netzwerk-Tests sind deaktiviert

|

/gsm/network_probe

|

disabled

|

|

Netzwerk-Tests sind aktiviert

|

enabled

|

|

Netzwerk-Tests schlugen fehl

|

failed

|

|

Netzwerk-Tests waren erfolgreich

|

succeeded

|

|

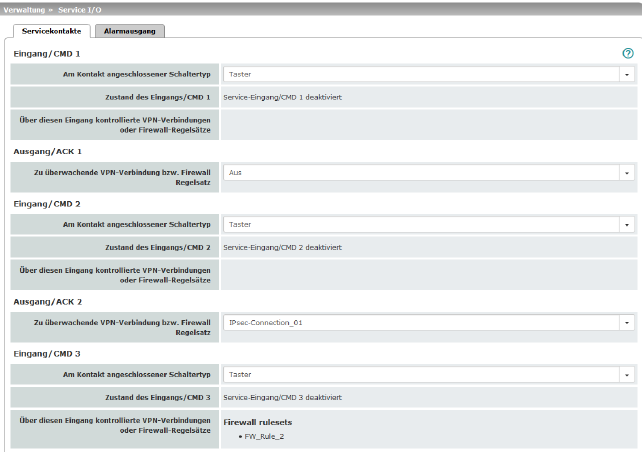

Zustand des Alarmausgangs

|

Alarmausgang geschlossen / high [OK]

|

/ihal/contact

|

close

|

|

Alarmausgang ist offen / low [FEHLER]

|

open

|

|

Aktivierungsgrund des Alarmausgangs

|

Kein Alarm

|

/ihal/contactreason

|

|

|

Keine Verbindung am externen Interface

|

link_ext

|

|

Keine Verbindung am internen Interface

|

link_int

|

|

Stromversorgung 1 defekt

|

psu1

|

|

Stromversorgung 2 defekt

|

psu2

|

|

Boardtemperatur außerhalb des konfigurierten Bereichs

|

temp

|

|

Redundanz Konnektivitätsprüfung fehlgeschlagen

|

ccheck

|

|

Das interne Modem ist offline

|

modem

|

|

Keine Verbindung am LAN2-Interface

|

link_swp0

|

|

Keine Verbindung am LAN3-Interface

|

link_swp1

|

|

Keine Verbindung am LAN1-Interface

|

link_swp2

|

|

Keine Verbindung am LAN4-Interface

|

link_swp3

|

|

Keine Verbindung am LAN5-Interface

|

link_swp4

|

|

Keine Verbindung am DMZ-Interface

|

link_dmz

|

|

Zustand der Stromversorgung 1

|

Stromversorgung 1 bereit

|

/ihal/power/psu1

|

ok

|

|

Stromversorgung 1 defekt

|

fail

|

|

Zustand der Stromversorgung 2

|

Stromversorgung 2 bereit

|

/ihal/power/psu2

|

ok

|

|

Stromversorgung 2 defekt

|

fail

|

|

Zustand des Eingangs/ CMD 1

|

Service Eingang/CMD1 aktiviert

|

/ihal/service/cmd1

|

on

|

|

Service Eingang/CMD1 deaktiviert

|

off

|

|

Zustand des Eingangs/ CMD 2

|

Service Eingang/CMD2 aktiviert

|

/ihal/service/cmd2

|

on

|

|

Service Eingang/CMD2 deaktiviert

|

off

|

|

Zustand des Eingangs/ CMD 3

|

Service Eingang/CMD3 aktiviert

|

/ihal/service/cmd3

|

on

|

|

Service Eingang/CMD3 deaktiviert

|

off

|

|

Temperaturzustand des Gerätes

|

Temperatur OK

|

/ihal/temperature/board_alarm

|

ok

|

|

Temperatur zu heiß

|

hot

|

|

Temperatur zu kalt

|

cold

|

|

Temporärer Zustand des sekundären externen Interfaces

|

In Bereitschaft

|

/network/ext2up

|

no

|

|

Aushilfsweise aktiviert

|

yes

|

|

Verbindungsstatus Mobilfunk

Zustand des Modems

|

Nicht verbunden

|

/network/modem/state

|

offline

|

|

Einwahl

|

dialing

|

|

Verbunden

|

online

|

|

Warten nach Initialisierung

|

init

|

|

Zustand der Redundanz

|

Die Redundanzsteuerung startet

|

/redundancy/status

|

booting

|

|

Keine hinreichende Netzwerkanbindung

|

faulty

|

|

Keine hinreichende Netzwerkanbindung und wartet auf eine Komponente

|

faulty_waiting

|

|

Synchronisiert sich mit aktivem Gerät

|

outdated

|

|

Synchronisiert sich mit aktivem Gerät und wartet auf eine Komponente

|

outdated_waiting

|

|

In Bereitschaft

|

on_standby

|

|

In Bereitschaft und wartet auf eine Komponente

|

on_standby_waiting

|

|

Wird aktiv

|

becomes_active

|

|

Leitet Netzwerkverkehr weiter

|

active

|

|

Leitet Netzwerkverkehr weiter und wartet auf eine Komponente

|

active_waiting

|

|

Geht in Bereitschaft

|

becomes_standby

|

|

Aktivierungszustand der IPsec VPN-Verbindung

|

Gestoppt

|

/vpn/con/*/armed

|

no

|

|

Gestartet

|

yes

|

|

IPsec-SA-Status der VPN-Verbindung

|

Keine IPsec-SAs aufgebaut

|

/vpn/con/*/ipsec

|

down

|

|

Nicht alle IPsec-SAs aufgebaut

|

some

|

|

Alle IPsec-SAs aufgebaut

|

up

|

|

Aktivierungszustand des Firewall-Regelsatzes

|

Der Zustand der Firewall-Regelsätze hat sich geändert.

|

/fwrules/*/state

|

inactive

|

|

active

|

|

Aktivierungszustand der OpenVPN-Verbindung

|

Gestoppt

|

/openvpn/con/*/armed

|

no

|

|

Gestartet

|

yes

|

|

Status der OpenVPN-Verbindung

|

Getrennt

|

/openvpn/con/*/state

|

down

|

|

Aufgebaut

|

up

|

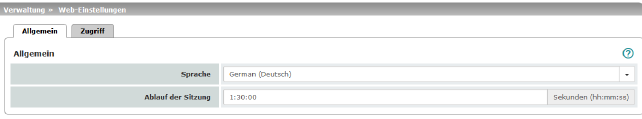

4.2Verwaltung >> Web-Einstellungen

4.2.1Allgemein

|

Verwaltung >> Web-Einstellungen >> Allgemein

|

|

Allgemein

|

Sprache

|

Ist in der Sprachauswahlliste Automatisch ausgewählt, übernimmt das Gerät die Spracheinstellung aus dem Web-Browser des Rechners.

|

|

|

Ablauf der Sitzung

|

Zeit der Inaktivität, nach denen der Benutzer von der Web-Schnittstelle des mGuards automatisch abgemeldet wird. Mögliche Werte: 15 bis 86400 Sekunden (= 24 Stunden)

Die Eingabe kann aus Sekunden [ss], Minuten und Sekunden [mm:ss] oder Stunden, Minuten und Sekunden [hh:mm:ss] bestehen.

|

4.2.2Zugriff

|

Die Konfiguration des mGuards darf nicht gleichzeitig über den Web-Zugriff, den Shell-Zugang oder SNMP erfolgen. Eine zeitgleiche Konfiguration über die verschiedenen Zugangsmethoden führt möglicherweise zu unerwarteten Ergebnissen.

|

|

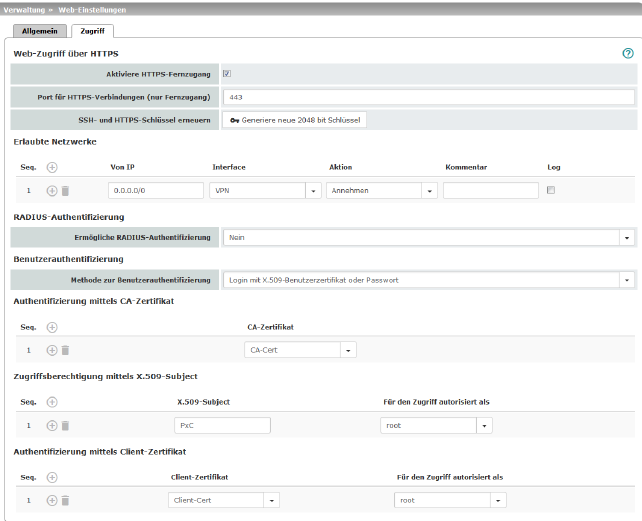

Verwaltung >> Web-Einstellungen >> Zugriff

|

|

Web-Zugriff über HTTPS

|

Bei aktiviertem HTTPS-Fernzugang kann der mGuard über seine Web-Oberfläche von entfernten Rechnern aus konfiguriert werden. Der Zugang erfolgt mittels Webbrowser (z. B. Mozilla Firefox, Google Chrome, Microsoft Internet Explorer).

Der HTTPS-Fernzugang ist standardmäßig deaktiviert. Nach einer Aktivierung kann er auf ausgewählte Interfaces und Netzwerke beschränkt werden.

|

|

|

Aktiviere HTTPS-Fernzugang

|

Aktivieren Sie die Funktion, um den HTTPS-Fernzugriff zu ermöglichen.

Um Zugriffsmöglichkeiten auf den mGuard differenziert festzulegen, müssen Sie die Firewall-Regeln für die verfügbaren Interfaces entsprechend definieren (siehe „Erlaubte Netzwerke“ auf Seite 79).

Zusätzlich müssen gegebenenfalls unter Benutzerauthentifizierung die Authentifizierungsregeln gesetzt werden.

|

|

|

Port für HTTPS-Verbindungen (nur Fernzugang)

|

Standard: 443

Wird diese Port-Nummer geändert, gilt die geänderte Port-Nummer nur für Zugriffe über das Interface Extern, Extern 2, DMZ, VPN, GRE und Einwahl. Für internen Zugriff gilt weiterhin 443.

Die entfernte Gegenstelle, die den Fernzugriff ausübt, muss bei der Adressenangabe hinter der IP-Adresse gegebenenfalls die Port-Nummer angeben, die hier festgelegt ist.

Beispiel: Wenn dieser mGuard über die Adresse 123.124.125.21 über das Internet zu erreichen ist und für den Fernzugang die Port-Nummer 443 festgelegt ist, dann muss bei der entfernten Gegenstelle im Web-Browser diese Port-Nummer nicht hinter der Adresse angegeben werden.

Bei einer anderen Port-Nummer ist diese hinter der IP-Adresse anzugeben, z. B.: https://123.124.125.21:442/

|

|

|

SSH- und HTTPS-Schlüssel erneuern

|

Generiere neue 2048 bit Schlüssel

Schlüssel, die mit einer älteren Firmware erstellt worden sind, sind möglicherweise schwach und sollten erneuert werden.

•Klicken Sie auf diese Schaltfläche, um neue Schlüssel zu erzeugen.

•Beachten Sie die Fingerprints der neu generierten Schlüssel.

•Loggen Sie sich über HTTPS ein und vergleichen Sie die Zertifikat-Informationen, die vom Web-Browser zur Verfügung gestellt werden.

|

|

Erlaubte Netzwerke

(Nur wenn Aktiviere HTTPS-Fernzugang aktiviert ist)

|

Sie können den HTTPS-Zugriff auf den mGuard mittels Firewall-Regeln auf ausgewählte Interfaces und Netzwerke beschränken.

Sind mehrere Firewall-Regeln gesetzt, werden diese in der Reihenfolge der Einträge von oben nach unten abgefragt, bis eine passende Regel gefunden wird. Diese wird dann angewandt. Sollten nachfolgend in der Regelliste weitere Regeln vorhanden sein, die auch passen würden, werden diese ignoriert.

Bei den Angaben haben Sie folgende Möglichkeiten:

|

|

|

|

|

Von IP

|

Geben Sie hier die Adresse des Rechners oder Netzes an, von dem der Zugang erlaubt beziehungsweise verboten ist.

IP-Adresse: 0.0.0.0/0 bedeutet alle Adressen. Um einen Bereich anzugeben, benutzen Sie die CIDR-Schreibweise – siehe „CIDR (Classless Inter-Domain Routing)“ auf Seite 30.

|

|

|

Interface

(Die Auswahlmöglichkeit variiert je nach Gerät und installierten Lizenzen.)

|

Intern / Extern / Extern 2 / DMZ / VPN / GRE / Einwahl1

Gibt an, für welches Interface die Regel gelten soll.

Sind keine Regeln gesetzt oder greift keine Regel, gelten folgende Standardeinstellungen:

HTTPS-Zugriff ist erlaubt über Intern, DMZ, VPN und Einwahl. Zugriffe über Extern, Extern 2 und GRE werden verwehrt.

Legen Sie die Zugriffsmöglichkeiten nach Bedarf fest.

|

|

|

Aktion

|

–Annehmen bedeutet, die Datenpakete dürfen passieren.

–Abweisen bedeutet, die Datenpakete werden zurückgewiesen, so dass der Absender eine Information über die Zurückweisung erhält. (Im Stealth-Modus hat Abweisen dieselbe Wirkung wie Verwerfen.)

–Verwerfen bedeutet, die Datenpakete dürfen nicht passieren. Sie werden verschluckt, so dass der Absender keine Information über deren Verbleib erhält.

|

|

|

Kommentar

|

Ein frei wählbarer Kommentar für diese Regel.

|

|

|

Log

|

Für jede einzelne Firewall-Regel können Sie festlegen, ob bei Greifen der Regel

–das Ereignis protokolliert werden soll – Funktion Log aktivieren

–oder das Ereignis nicht protokolliert werden soll – Funktion Log deaktivieren (werkseitige Voreinstellung).

|

|

RADIUS-Authentifizierung

(Dieser Menüpunkt gehört nicht zum Funktionsumfang von TC MGUARD RS2000 3G, TC MGUARD RS2000 4G, FL MGUARD RS2005, FL MGUARD RS2000.)

|

Benutzer können bei ihrer Anmeldung über einen RADIUS-Server authentifiziert werden. Nur bei den vordefinierten Benutzern (root, admin, netadmin, audit, mobile und user) wird das Passwort lokal geprüft.

|

|

|

|

|

Ermögliche RADIUS-Authentifizierung

|

Bei aktivierter Funktion wird das Passwort der Benutzer, die sich über HTTPS einloggen, über die lokale Datenbank geprüft.

Nur wenn Nein ausgewählt ist, kann die Methode zur Benutzerauthentifizierung auf Login nur mit X.509-Benutzerzertifikat gesetzt werden.

Wählen Sie Ja, damit die Benutzer über den RADIUS-Server authentifiziert werden. Nur bei den vordefinierten Benutzern (root, admin, netadmin, audit, mobile und user) wird das Passwort lokal geprüft.

Die Berechtigungsstufen netadmin und audit beziehen sich auf Zugriffsrechte bei Zugriffen mit dem mGuard device manager (FL MGUARD DM).

Wenn Sie eine RADIUS-Authentifizierung das erste Mal einrichten, wählen Sie Ja.

Wenn Sie planen, die RADIUS-Authentifizierung als einzige Methode zur Passwortprüfung einzurichten, empfehlen wir Ihnen ein „Customized Default Profile“ anzulegen, das die Authentifizierungsmethode zurücksetzt.

Wenn Sie die RADIUS-Authentifizierung als einzige Methode zur Passwortprüfung ausgewählt haben, dann ist der Zugang zum mGuard unter Umständen nicht mehr möglich. Dies gilt z. B. wenn Sie einen falschen RADIUS-Server einrichten oder den mGuard umsetzen. Die vordefinierten Benutzer (root, admin, netadmin, audit, mobile und user) werden dann nicht mehr akzeptiert.

|

|

Verwaltung >> Web-Einstellung >> Zugriff

|

|

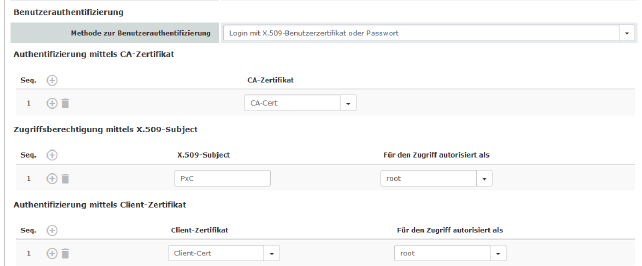

Benutzerauthentifizierung

(Dieser Menüpunkt gehört nicht zum Funktionsumfang von TC MGUARD RS2000 3G, TC MGUARD RS2000 4G, FL MGUARD RS2005, FL MGUARD RS2000.)

|

Sie können festlegen, ob sich ein Benutzer des mGuards bei seiner Anmeldung mit einem Passwort, einem X.509-Benutzerzertifikat oder einer Kombination daraus authentifiziert.

|

|

|

|

Legt fest, wie der lokale mGuard die entfernte Gegenstelle authentifiziert

|

Methode zur Benutzerauthentifizierung

|

Login mit Passwort

Legt fest, dass sich der aus der Ferne zugreifende Bediener des mGuards mit Angabe seines Passwortes beim mGuard anmelden muss. Das Passwort ist festgelegt unter Menü Authentifizierung >> Administrative Benutzer (siehe Seite 245). Außerdem gibt es die Möglichkeit der RADIUS-Authentifizierung (siehe Seite 252).

Je nach dem, mit welcher Benutzerkennung der Bediener sich anmeldet (User- oder Administrator-Passwort), hat er entsprechende Rechte, den mGuard zu bedienen bzw. zu konfigurieren.

Login mit X.509-Benutzerzertifikat oder Passwort

Die Benutzerauthentifizierung erfolgt per Login mit Passwort (siehe oben), oder

der Web-Browser des Benutzers authentisiert sich mit Hilfe eines X.509-Zertifikates und einem dazugehörigen privaten Schlüssel. Dazu sind unten weitere Angaben zu machen.

Welche Methode zur Anwendung kommt, hängt vom Web-Browser des von entfernt zugreifenden Benutzers ab. Die zweite Option kommt dann zur Anwendung, wenn der Web-Browser dem mGuard ein Zertifikat anbietet.

|

|

|

|

Login nur mit X.509-Benutzerzertifikat

Der Web-Browser des Benutzers muss sich mit Hilfe eines X.509-Zertifikates und dem zugehörigen privaten Schlüssel authentisieren. Dazu sind weitere Angaben zu machen.

|

Ist als Methode der Benutzerauthentifizierung

–Login nur mit X.509-Benutzerzertifikat oder

–Login mit X.509-Benutzerzertifikat oder Passwort festgelegt,

wird nachfolgend festgelegt, wie der mGuard den aus der Ferne zugreifenden Benutzer gemäß X.509 zu authentifizieren hat.

Die Tabelle unten zeigt, welche Zertifikate dem mGuard zur Authentifizierung des per HTTPS zugreifenden Benutzers zur Verfügung stehen müssen, wenn der Benutzer bzw. dessen Web-Browser bei Verbindungsaufnahme eines der folgenden Zertifikatstypen vorzeigt:

–ein von einer CA signiertes Zertifikat

–ein selbst signiertes Zertifikat.

Zum Verständnis der nachfolgenden Tabelle siehe „Authentifizierung >> Zertifikate“ auf Seite 256.

X.509-Authentifizierung bei HTTPS

|

Die Gegenstelle zeigt vor:

|

Zertifikat (personenbezogen) von CA signiert1

|

Zertifikat (personenbezogen) selbst signiert

|

|

Der mGuard authentifiziert die Gegenstelle anhand von...

|

|

|

|

|

...allen CA-Zertifikaten, die mit dem von der Gegenstelle vorgezeigten Zertifikat die Kette bis zum Root-CA-Zertifikat bilden

ggf. PLUS

Client-Zertifikaten (Gegenstellen-Zertifikaten), wenn sie als Filter verwendet werden.

|

Client-Zertifikat (Gegenstellen-Zertifikat)

|

Nach dieser Tabelle sind nachfolgend die Zertifikate zur Verfügung zu stellen, die der mGuard benutzen muss, um einen von entfernt per HTTPS zugreifenden Benutzer bzw. dessen Web-Browser zu authentifizieren.

Die nachfolgenden Anleitungen gehen davon aus, dass die Zertifikate bereits ordnungsgemäß im mGuard installiert sind (siehe „Authentifizierung >> Zertifikate“ auf Seite 256).

|

Ist unter Menüpunkt Authentifizierung >> Zertifikate, Zertifikatseinstellungen die Verwendung von Sperrlisten (= CRL-Prüfung) aktiviert, wird jedes von einer CA signierte Zertifikat, das HTTPS-Clients „vorzeigen“, auf Sperrung geprüft.

|

|

Verwaltung >> Web-Einstellung >> Zugriff

|

|

|

Authentifizierung mittels CA-Zertifikat

|

Die Konfiguration ist nur erforderlich, wenn der Benutzer, der per HTTPS zugreift, ein von einer CA signiertes Zertifikat vorzeigt.

Es sind alle CA-Zertifikate zu konfigurieren, die der mGuard benötigt, um mit den von Benutzern vorgezeigten Zertifikaten jeweils die Kette bis zum jeweiligen Root-CA-Zertifikat zu bilden.

Sollte der Web-Browser des aus der Ferne zugreifenden Benutzers zusätzlich CA-Zertifikate anbieten, die zur Bildung dieser Kette beitragen, dann ist es nicht notwendig, dass genau diese CA-Zertifikate beim mGuard installiert und an dieser Stelle referenziert werden.

Es muss aber auf jeden Fall das zugehörige Root-CA-Zertifikat beim mGuard installiert und zur Verfügung gestellt (= referenziert) sein.

|

|

|

Zugriffsberechtigung mittels X.509-Subject

|

Ermöglicht die Filtersetzung in Bezug auf den Inhalt des Feldes Subject im Zertifikat, das vom Web-Browser/HTTPS-Client vorgezeigt wird.

Dadurch ist es möglich, den Zugriff von Web-Browser/HTTPS-Client, die der mGuard auf Grundlage von Zertifikatsprüfungen im Prinzip akzeptieren würde, wie folgt zu beschränken bzw. freizugeben:

–Beschränkung auf bestimmte Subjects (d. h. Personen) und/oder auf Subjects, die bestimmte Merkmale (Attribute) haben, oder

–Freigabe für alle Subjects (siehe Glossar unter „Subject, Zertifikat“ auf Seite 469).

|

|

|

|

Freigabe für alle Subjects (d. h. Personen):

Mit * (Sternchen) im Feld X.509-Subject legen Sie fest, dass im vom Web-Browser/HTTPS-Client vorgezeigten Zertifikat beliebige Subject-Einträge erlaubt sind. Dann ist es überflüssig, das im Zertifikat jeweils angegebene Subject zu kennen oder festzulegen.

|

|

|

|

Beschränkung auf bestimmte Subjects (d. h. Personen) und/oder auf Subjects, die bestimmte Merkmale (Attribute) haben:

Im Zertifikat wird der Zertifikatsinhaber im Feld Subject angegeben, dessen Eintrag sich aus mehreren Attributen zusammensetzt. Diese Attribute werden entweder als Object Identifier ausgedrückt (z. B.: 132.3.7.32.1) oder, geläufiger, als Buchstabenkürzel mit einem entsprechenden Wert.

Beispiel: CN=Max Muster, O=Fernwartung GmbH, C=DE

Sollen bestimmte Attribute des Subjects ganz bestimmte Werte haben, damit der mGuard den Web-Browser akzeptiert, muss das entsprechend spezifiziert werden. Die Werte der anderen Attribute, die beliebig sein können, werden dann durch das Wildcard * (Sternchen) angegeben.

Beispiel: CN=*, O=*, C=DE (mit oder ohne Leerzeichen zwischen Attributen)

Bei diesem Beispiel müsste im Zertifikat im Subject das Attribut „C=DE“ stehen. Nur dann würde der mGuard den Zertifikatsinhaber (= Subject) als Kommunikationspartner akzeptieren. Die anderen Attribute könnten in den zu filternden Zertifikaten beliebige Werte haben.

Bei HTTPS gibt der Web-Browser des zugreifenden Benutzers nicht an, mit welchen Benutzer- bzw. Administratorrechten dieser sich anmeldet. Diese Rechtevergabe erfolgt bei der Filtersetzung hier (unter „Für den Zugriff autorisiert als“).

Das hat folgende Konsequenz: Gibt es mehrere Filter, die einen bestimmten Benutzer „durchlassen“, tritt der erste Filter in Kraft.

|

|

|

|

Und der Benutzer erhält das Zugriffsrecht, das ihm in diesem Filter zugesprochen wird. Und das könnte sich unterscheiden von Zugriffsrechten, die ihm in weiter unten stehenden Filtern zugeordnet sind.

|

|

|

Für den Zugriff autorisiert als

|

root / admin / netadmin / audit / user / mobile

Legt fest, welche Benutzer- bzw. Administratorrechte dem aus der Ferne zugreifenden Bediener eingeräumt werden.

Für eine Beschreibung der Berechtigungsstufen root, admin, mobile und user siehe „Authentifizierung >> Administrative Benutzer“ auf Seite 245.

Die Berechtigungsstufen netadmin und audit beziehen sich auf Zugriffsrechte bei Zugriffen mit dem mGuard device manager (FL MGUARD DM).

|

|

|

Authentifizierung mittels Client-Zertifikat

|

Die Konfiguration ist in den folgenden Fällen erforderlich:

–Von entfernt zugreifende Benutzer zeigen jeweils ein selbst signiertes Zertifikat vor.

–Von entfernt zugreifende Benutzer zeigen jeweils ein von einer CA signiertes Zertifikat vor. Es soll eine Filterung erfolgen: Zugang erhält nur der, dessen Zertifikats-Kopie im mGuard als Gegenstellen-Zertifikat installiert ist und in dieser Tabelle dem mGuard als Client-Zertifikat zur Verfügung gestellt wird.

Dieser Filter hat Vorrang gegenüber dem Subject-Filter in der Tabelle darüber, sofern verwendet.

Der Eintrag in diesem Feld legt fest, welches Gegenstellen-Zertifikat der mGuard heranziehen soll, um die Gegenstelle, den Web-Browser des von entfernt zugreifenden Benutzers, zu authentifizieren.

Dazu in der Auswahlliste eines der Client-Zertifikate auswählen.

Die Auswahlliste stellt die Client-Zertifikate zur Wahl, die in den mGuard unter Menüpunkt Authentifizierung >> Zertifikate geladen worden sind.

|

|

|

Für den Zugriff autorisiert als

|

root / admin / netadmin / audit / user / mobile

Legt fest, welche Nutzer- bzw. Administratorrechte dem aus der Ferne zugreifenden Bediener eingeräumt werden.

Für eine Beschreibung der Berechtigungsstufen root, admin, mobile und user siehe „Authentifizierung >> Administrative Benutzer“ auf Seite 245.

Die Berechtigungsstufen netadmin und audit beziehen sich auf Zugriffsrechte bei Zugriffen mit dem mGuard device manager (FL MGUARD DM).

|

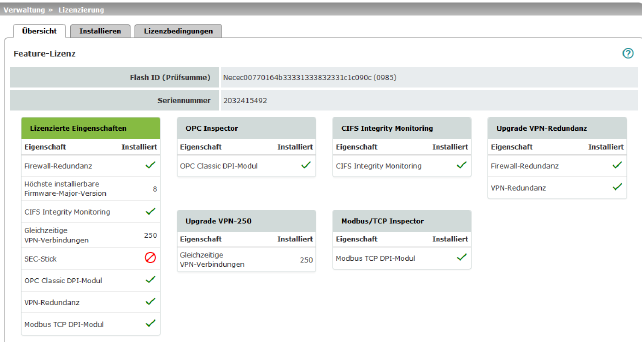

4.3Verwaltung >> Lizenzierung

Zusätzliche optionale Lizenzen erhalten Sie bei Ihrer Bezugsquelle.

4.3.1Übersicht

Ab Version 5.0 des mGuards bleiben Lizenzen auch nach Flashen der Firmware installiert.

Beim Flashen von Geräten mit älteren Firmware-Versionen auf Versionen 5.0.0 oder später werden weiterhin Lizenzen gelöscht. Dann muss vor dem Flashen erst die Lizenz für die Nutzung des neuen Updates erworben werden, damit beim Flashen die erforderliche Lizenz-Datei zur Verfügung steht.

Das gilt für Major-Release Upgrades, also z. B. bei einem Upgrade von Version 4.x.y zu Version 5.x.y zu Version 6.x.y.

|

Verwaltung >> Lizenzierung >> Übersicht

|

|

Grundeinstellungen

|

Feature-Lizenz

|

Zeigt an, welche Funktionen die eingespielten mGuard-Lizenzen beinhalteten (z. B. die Anzahl der ermöglichten VPN-Tunnel oder ob Remote Logging unterstützt wird).

|

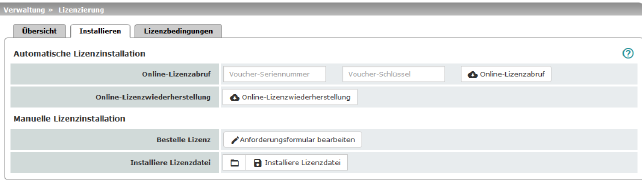

4.3.2Installieren

|

Eine VPN-1000- bzw. VPN-3000-Lizenz kann nur auf dem mGuard centerport (Innominate) und FL MGUARD CENTERPORT installiert werden.

|

Sie können nachträglich Ihre erworbene mGuard-Lizenz um weitere Funktionen ergänzen.

Im Voucher, den Sie beim Kauf des mGuards erhalten oder zusätzlich erworben haben, finden Sie eine Voucher-Seriennummer und einen Voucher-Schlüssel. Mit diesen können Sie die erforderliche Feature-Lizenzdatei anfordern, die Sie nach Erhalt installieren können.

|

Verwaltung >> Lizenzierung >> Installieren

|

|

Automatische Lizenzinstallation

|

Online-Lizenzabruf

|

Geben Sie hier die Seriennummer, die auf dem Voucher aufgedruckt ist, sowie den dazugehörigen Voucher-Schlüssel ein, und klicken Sie anschließend auf die Schaltfläche „Online-Lizenzabruf“.

Der mGuard baut nun eine Verbindung über das Internet auf und installiert bei einem gültigen Voucher die zugehörige Lizenz auf dem mGuard.

|

|

|

Online-Lizenzwiederherstellung

|

Kann benutzt werden, falls die im mGuard installierten Lizenzen gelöscht wurden. Klicken Sie dazu auf die Schaltfläche „Online-Lizenzwiederherstellung“.

Dann werden die Lizenzen, die zuvor für diesen mGuard ausgestellt waren, über das Internet vom Server geladen und installiert.

|

|

Manuelle Lizenzinstallation

|

Bestelle Lizenz

|

Nach einem Klick auf die Schaltfläche „Anforderungsformular bearbeiten“ wird über eine Internetverbindung ein Formular bereit gestellt, über das Sie die gewünschte Lizenz bestellen können. Geben Sie dort die folgenden Informationen ein:

–Voucher Serial Number: Die Seriennummer, die auf Ihrem Voucher gedruckt ist

–Voucher Key: Der Voucherschlüssel auf ihrem Voucher

–Flash Id: Wird automatisch vorausgefüllt

–Serial Number: Wird automatisch vorausgefüllt

Nach dem Absenden des Formulars wird die Lizenzdatei zum Herunterladen bereitgestellt und kann im mGuard installiert werden (siehe „Installiere Lizenzdatei“ ).

|

|

|

Installiere Lizenzdatei

|

Um eine Lizenz zu installieren, speichern Sie zunächst die Lizenz-Datei als separate Datei auf Ihrem Rechner und gehen dann wie folgt vor:

•Klicken Sie auf die Schaltfläche „Keine Datei ausgewählt“.

•Selektieren Sie die gewünschte Lizenzdatei (*.lic).

Klicken Sie auf die Schaltfläche „Installiere Lizenzdatei“.

|

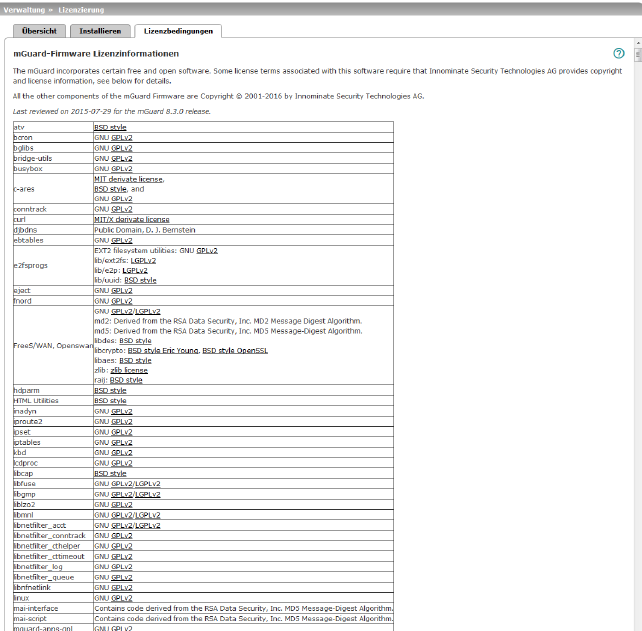

4.3.3Lizenzbedingungen

Listet die Lizenzen der Fremd-Software auf, die im mGuard verwendet wird. Es handelt sich meistens um Open-Source-Software.

4.4Verwaltung >> Update

|

Ob ein mGuard-Gerät auf die aktuelle oder eine andere Firmware-Version upgedatet werden kann, hängt von dessen Hardware-Architektur, der installierten Firmware-Version und installierten Lizenzen ab.

Update-Informationen finden Sie in den Release Notes der jeweiligen Firmware-Version und dem Anwenderhinweis FL/TC MGUARD-Geräte updaten und flashen (verfügbar im PHOENIX CONTACT Web Shop oder unter help.mguard.com.).

|

|

Ein Update auf mGuard-Firmwareversion 8.7.x ist ausschließlich von Firmwareversionen ab 8.6.1 möglich.

Ein Update auf mGuard-Firmwareversion 8.6.1 ist von allen Firmwareversionen ab 7.6.0 möglich.

|

|

Geräte mit Mobilfunkeinheit und installierter mGuard-Firmware <= 8.3.x erhalten das mGuard-Firmware-Update zusammen mit dem Firmware-Update der Mobilfunkeinheit. Dadurch kann sich die Zeit des Updates auf mehrere Minuten verlängern (angezeigt durch das LED-Lauflicht im Bereich der Mobilfunkeinheit).

|

|

ACHTUNG: Eine Unterbrechung des Update-Vorgangs kann zu Schäden an der Mobilfunkeinheit führen.

Schalten Sie das Gerät während des Update-Vorgangs nicht aus und unterbrechen Sie nicht die Stromversorgung des Geräts.

Ein laufender Update-Vorgang wird durch ein Lauflicht der drei LEDs (Signalstärke) neben den Antennenanschlüssen des Geräts signalisiert.

|

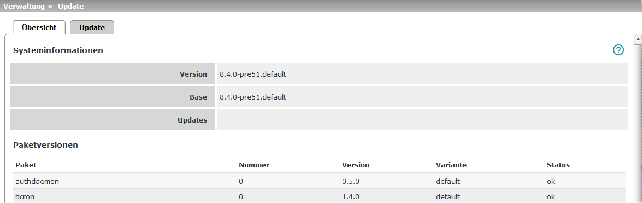

4.4.1Übersicht

|

Verwaltung >> Update >> Übersicht

|

|

Systeminformationen

|

Listet Informationen zur Firmware-Version des mGuards auf.

|

|

|

Version

|

Die aktuelle Software-Version des mGuards.

|

|

|

Basis

|

Die Software-Version, mit der dieser mGuard ursprünglich geflasht wurde.

|

|

|

Updates

|

Liste der Updates, die zur Basis hinzu installiert worden sind.

|

|

Paketversionen

|

Listet die einzelnen Software-Module des mGuards auf. Diese Informationen werden gegebenenfalls im Support-Fall benötigt.

|

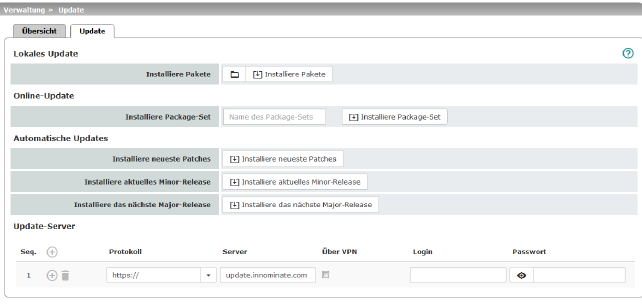

4.4.2Update

Firmware-Updates mit eingeschalteter Firewall-Redundanz

Updates von Version 7.3.1 an aufwärts können durchgeführt werden, während ein mGuard-Redundanzpaar angeschlossen und in Betrieb ist.

Ausnahme hiervon sind die folgenden Geräte:

–FL MGUARD RS

–FL MGUARD SMART 533/266

–FL MGUARD PCI 533/266

–FL MGUARD BLADE

–mGuard delta (Innominate)

Sie müssen nacheinander ein Update erhalten, während das entsprechende redundante Gerät abgekoppelt ist.

Wenn die Firewall-Redundanz aktiviert ist, können beide mGuards eines Redundanzpaares gleichzeitig ein Update erhalten. Die mGuards, die ein Paar bilden, entscheiden selbstständig, welcher mGuard das Update zuerst durchführt, während der andere mGuard aktiv bleibt. Wenn der aktive mGuard innerhalb von 25 Minuten nachdem er den Update-Befehl erhalten hat, nicht booten kann (weil der andere mGuard noch nicht übernommen hat), bricht er das Update ab und läuft mit der vorhandenen Firmware-Version weiter.

Firmware-Update durchführen

Um ein Firmware-Update durchzuführen, gibt es zwei Möglichkeiten:

1.Sie haben die aktuelle Package-Set-Datei auf Ihrem Rechner (der Dateiname hat die Endung „.tar.gz“) und Sie führen ein lokales Update durch.

2.Der mGuard lädt ein Firmware-Update Ihrer Wahl über das Internet vom Update-Server herunter und installiert es

|

ACHTUNG: Sie dürfen während des Updates auf keinen Fall die Stromversorgung des mGuards unterbrechen! Das Gerät könnte ansonsten beschädigt werden und nur noch durch den Hersteller reaktiviert werden können.

|

|

Abhängig von der Größe des Updates, kann dieses mehrere Minuten dauern.

|

|

Falls zum Abschluss des Updates ein Neustart erforderlich sein sollte, werden Sie durch eine Nachricht darauf hingewiesen.

|

.

|

Verwaltung >> Update

|

|

Lokales Update

|

Installiere Pakete

|

Zur Installation von Paketen gehen Sie wie folgt vor:

•Das Icon  Keine Datei ausgewählt klicken, die Datei selektieren und öffnen. Keine Datei ausgewählt klicken, die Datei selektieren und öffnen.

Der Dateiname der Update-Datei ist abhängig von der Geräteplattform und der aktuell installierten Firmwareversion (siehe auch Anwenderhinweis Update FL/TC MGUARD-Geräte – AH DE MGUARD UPDATE).

•Beispiel: update-8.{0-5}-8.6.1.default.mpc83xx.tar.gzDann die Schaltfläche Installiere Pakete klicken.

|

|

Online-Update

|

Installiere Package Set

|

Um ein Online-Update durchzuführen, gehen Sie wie folgt vor:

•Stellen Sie sicher, dass unter Update-Server mindestens ein gültiger Eintrag vorhanden ist. Die dafür nötigen Angaben haben Sie von Ihrem Lizenzgeber erhalten.

•Geben Sie den Namen des Package-Sets ein.

Der Name des Package Sets ist abhängig von der aktuell installierten Firmwareversion (siehe auch Anwenderhinweis „Update FL/TC MGUARD“ - AH DE MGUARD UPDATE).

Beispiel: update-8.{0-5}-8.6.1.default

•Dann die Schaltfläche Installiere Package-Set klicken.

|

|

Automatische Updates

|

Dieses ist eine Variante des Online-Updates, bei welcher der mGuard das benötigte Package-Set eigenständig ermittelt.

|

|

|

Installiere neueste Patches

|

Patch-Releases beheben Fehler der vorherigen Versionen und haben eine Versionsnummer, welche sich nur in der dritten Stelle ändern. Die Version 8.0.1 ist ein Patch-Release zur Version 8.0.0.

|

|

|

Installiere aktuelles Minor-Release

|

Minor- und Major-Releases ergänzen den mGuard um neue Eigenschaften oder enthalten Änderungen am Verhalten des mGuards.

Ihre Versionsnummer ändert sich in der ersten oder zweiten Stelle. Die Version 8.1.0 ist ein Minor-Release zur Version 8.0.1.

|

|

|

Installiere das nächste Major-Release

|

Die Version 8.6.0 ist ein Major-Release zur Version 7.6.8.

|

|

Update-Server

|

Legen Sie fest, von welchen Servern ein Update vorgenommen werden darf.

Bei den Angaben haben Sie folgende Möglichkeiten:

|

|

|

Protokoll

|

Das Update kann per HTTPS, HTTP, FTP oder TFTP erfolgen.

|

|

|

Server

|

Hostname oder IP-Adresse des Servers, der die Update-Dateien bereitstellt.

|

|

|

Über VPN

|

Die Anfrage des Update-Servers wird, wenn möglich, über einen VPN-Tunnel durchgeführt.

Bei aktivierter Funktion wird die Kommunikation mit dem Server immer dann über einen verschlüsselten VPN-Tunnel geführt, wenn ein passender VPN-Tunnel verfügbar ist.

|

|

|

Login

|

Login für den Server.

|

|

|

Passwort

|

Passwort für den Login.

|

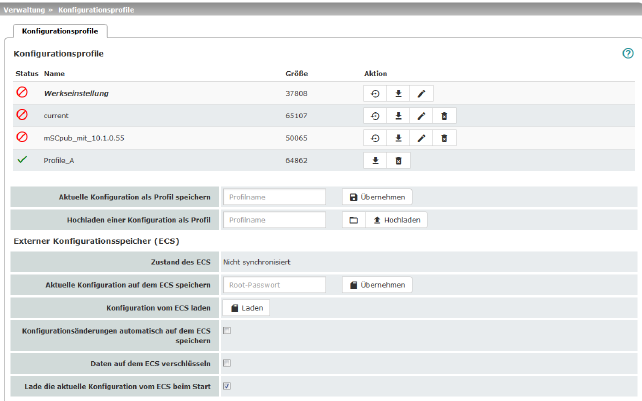

4.5Verwaltung >> Konfigurationsprofile

4.5.1Konfigurationsprofile

Sie haben die Möglichkeit, die Einstellungen des mGuards als Konfigurationsprofil unter einem beliebigen Namen im mGuard zu speichern. Sie können mehrere solcher Konfigurationsprofile anlegen, so dass Sie nach Bedarf zwischen verschiedenen Profilen wechseln können, z. B. wenn der mGuard in unterschiedlichen Umgebungen eingesetzt wird.

Darüber hinaus können Sie Konfigurationsprofile als Dateien auf Ihrem Konfigurationsrechner abspeichern. Umgekehrt besteht die Möglichkeit, eine so erzeugte Konfigurationsdatei in den mGuard zu laden und zu aktivieren.

Zusätzlich können Sie jederzeit die Werkseinstellung (wieder) in Kraft setzen.

Konfigurationsprofile können bei bestimmten Modellen auch auf einem externen Konfigurationsspeicher (ECS) abgelegt werden.

–SD-Karte: TC MGUARD RS4000/RS2000 3G, TC MGUARD RS4000/RS2000 4G, FL MGUARD RS4004/RS2005, FL MGUARD RS4000/RS2000, FL MGUARD DELTA, FL MGUARD PCI(E)4000, FL MGUARD CENTERPORT

–V.24/USB-Speicherstick:, mGuard centerport (Innominate), FL MGUARD CENTERPORT

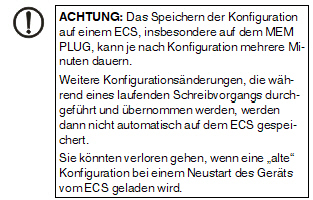

–MEM PLUG: FL MGUARD GT/GT