Dieses Menü steht nicht auf dem FL MGUARD BLADE-Controller zur Verfügung.

|

Dieses Menü steht nicht auf dem FL MGUARD BLADE-Controller zur Verfügung. |

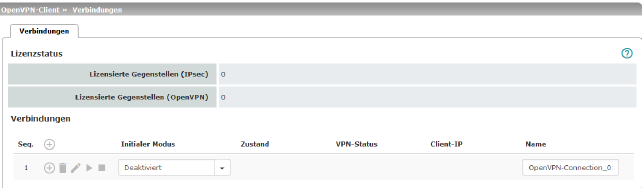

11.1OpenVPN-Client >> Verbindungen

Mit OpenVPN kann eine verschlüsselte VPN-Verbindung zwischen dem mGuard als OpenVPN-Client und einer Gegenstelle (OpenVPN-Server) hergestellt werden. Zur Verschlüsselung und Authentifizierung wird die OpenSSL-Bibliothek genutzt. Der Transport der Daten geschieht über die Protokolle TCP oder UDP.

Voraussetzungen für eine VPN-Verbindung

Generelle Voraussetzung für eine VPN-Verbindung ist, dass die IP-Adressen der VPN-Gegenstellen bekannt und zugänglich sind.

–Die mGuards, die im Netzwerk-Modus Stealth ausgeliefert werden, sind auf die Stealth-Konfiguration „mehrere Clients“ voreingestellt. In diesem Modus müssen Sie, wenn Sie VPN-Verbindungen nutzen wollen, eine Management IP-Adresse und ein Standard-Gateway konfigurieren (siehe „Standard-Gateway“ auf Seite 156). Alternativ können Sie eine andere Stealth-Konfiguration als „mehrere Clients“ wählen oder einen anderen Netzwerk-Modus verwenden.

–Damit eine OpenVPN-Verbindung erfolgreich aufgebaut werden kann, muss die VPN-Gegenstelle das OpenVPN-Protokoll als OpenVPN-Server unterstützen.

Liste aller VPN-Verbindungen, die definiert worden sind.

Jeder hier aufgeführte Verbindungsname kann eine einzige VPN-Verbindung bezeichnen. Sie haben die Möglichkeit, neue VPN-Verbindungen zu definieren, VPN-Verbindungen zu aktivieren / deaktivieren, die Eigenschaften einer VPN-Verbindung zu ändern (editieren) und Verbindungen zu löschen.

|

OpenVPN-Client >> Verbindungen |

||

|---|---|---|

|

Lizenzstatus |

Lizenzierte Gegenstellen (IPsec) |

Anzahl der Gegenstellen, die aktuell eine VPN-Verbindung über das IPsec-Protokoll aufgebaut haben. |

|

|

Lizenzierte Gegenstellen (OpenVPN) |

Anzahl der Gegenstellen, zu denen aktuell eine VPN-Verbindung über das OpenVPN-Protokoll aufgebaut ist. |

|

Verbindungen |

Initialer Modus |

Deaktiviert / Gestoppt / Gestartet Die Einstellung „Deaktiviert“ deaktiviert die VPN-Verbindung permanent; sie kann weder gestartet noch gestoppt werden. Die Einstellungen „Gestartet“ und „Gestoppt“ bestimmen den Status der VPN-Verbindung nach einem Neustart/Booten des mGuards (z. B. nach einer Unterbrechung der Stromversorgung). VPN-Verbindungen, die nicht deaktiviert sind, können über Icons in der Web-Oberfläche, SMS, Schalter oder Taster gestartet oder gestoppt werden. |

|

|

Zustand |

Zeigt den aktuellen Aktivierungszustand der OpenVPN-Verbindung. |

|

|

VPN-Status |

Zeigt an, ob die entsprechende OpenVPN-Verbindung aufgebaut wurde oder nicht. |

|

|

Client-IP |

IP-Adresse des OpenVPN-Interface. |

|

|

Name |

Name der VPN-Verbindung |

VPN-Verbindung neu definieren

•In der Tabelle der Verbindungen auf das Icon  Neue Zeile einfügen klicken, um eine neue Tabellenzeile hinzuzufügen.

Neue Zeile einfügen klicken, um eine neue Tabellenzeile hinzuzufügen.

•Auf das Icon  Zeile bearbeiten klicken.

Zeile bearbeiten klicken.

VPN-Verbindung bearbeiten

In der gewünschten Zeile auf das Icon  Zeile bearbeiten klicken.

Zeile bearbeiten klicken.

.

|

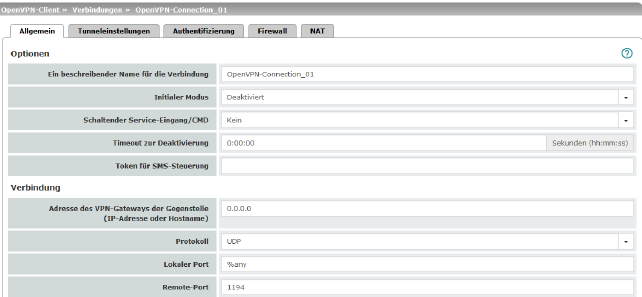

Optionen |

Sie können die Verbindung frei benennen bzw. umbenennen. |

|

|

|

Initialer Modus |

Deaktiviert / Gestoppt / Gestartet Die Einstellung „Deaktiviert“ deaktiviert die VPN-Verbindung permanent; sie kann weder gestartet noch gestoppt werden. Die Einstellungen „Gestartet“ und „Gestoppt“ bestimmen den Status der VPN-Verbindung nach einem Neustart/Booten des mGuards (z. B. nach einer Unterbrechung der Stromversorgung). VPN-Verbindungen, die nicht deaktiviert sind, können über Icons in der Web-Oberfläche, SMS, Schalter oder Taster gestartet oder gestoppt werden. |

|

|

Schaltender Service Eingang/CMD (Nur verfügbar beim TC MGUARD RS4000/RS2000 3G, TC MGUARD RS4000/RS2000 4G, FL MGUARD RS4000/RS2000, FL MGUARD RS4004/RS2005, FL MGUARD RS, FL MGUARD GT/GT.) |

Kein / Service-Eingang CMD 1-3 Die VPN-Verbindung kann über einen angeschlossenen Taster/Schalter geschaltet werden. Der Taster/Schalter muss an einen der Servicekontakte (CMD 1-3) angeschlossen sein.

|

|

|

Invertierte Logik verwenden |

Kehrt das Verhalten des angeschlossenen Schalters um. Wenn der schaltende Service-Eingang als Ein-/Aus-Schalter konfiguriert ist, kann er z. B. eine VPN-Verbindung ein- und gleichzeitig eine andere, die invertierte Logik verwendet, ausschalten. |

|

|

Timeout zur Deaktivierung |

Zeit, nach der die VPN-Verbindung gestoppt wird, wenn sie über SMS, Schalter, Taster oder die Web-Oberfläche gestartet worden ist. Der Timeout startet beim Übergang in den Zustand „Gestartet“. Die Verbindung verbleibt nach Ablauf des Timeouts in dem Zustand „Gestoppt“, bis sie erneut gestartet wird. Zeit in Stunden, Minuten und/oder Sekunden (0:00:00 bis 720:00:00, etwa 1 Monate). Die Eingabe kann aus Sekunden [ss], Minuten und Sekunden [mm:ss] oder Stunden, Minuten und Sekunden [hh:mm:ss] bestehen. Bei 0 ist diese Einstellung abgeschaltet. |

|

|

Token für SMS-Steuerung (Nur verfügbar beim TC MGUARD RS4000/RS2000 3G, TC MGUARD RS4000/RS2000 4G.) |

Eingehende SMS können dazu benutzt werden, VPN-Verbindungen zu initiieren (start) oder zu beenden (stop). Die SMS muss das Kommando „openvpn/start“ bzw. „openvpn/stop“ gefolgt von dem Token enthalten. |

|

Verbindung |

Adresse des VPN-Gateways der Gegenstelle |

IP-Adresse oder Hostname der des VPN-Gateways der Gegenstelle |

|

|

Protokoll |

TCP / UDP Das vom OpenVPN-Server verwendete Netzwerkprotokoll muss an dieser Stelle im mGuard ebenfalls ausgewählt werden. |

|

|

Lokaler Port |

Port des lokalen OpenVPN-Clients, von dem aus die Verbindung mit einem OpenVPN-Server initiiert wird. Werte: 1 – 65535; Default: %any (Auswahl wird der Gegenstelle überlassen |

|

|

Remote-Port |

Port des Remote-OpenVPN-Servers, der auf Anfragen des OpenVPN-Clients antworten soll. Werte: 1 – 65535; Default: 1194 |

|

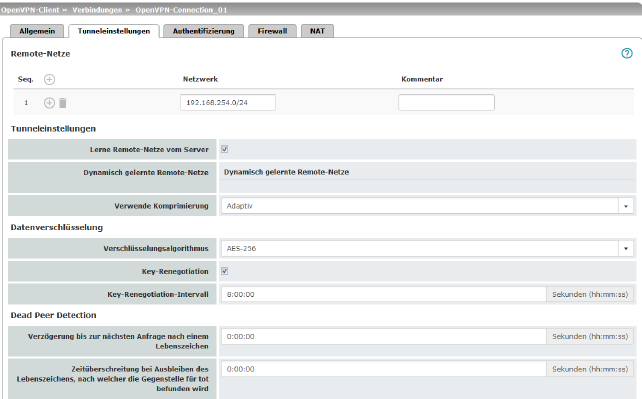

OpenVPN-Client >> Verbindungen >> Editieren >> Tunneleinstellungen |

||

|

Remote-Netze |

Netzwerk |

Adressen der Netze, die sich hinter dem OpenVPN-Server (VPN-Gateway der Gegenstelle) befinden (CIDR-Schreibweise). |

|

|

Kommentar |

Optional: kommentierender Text. |

|

Tunneleinstellungen |

Lerne Remote-Netze vom Server |

Bei aktivierter Funktion (Standard) werden Remote-Netze automatisch vom Server gelernt, wenn der Server entsprechend konfiguriert ist.

Bei deaktivierter Funktion werden die statisch eingetragenen Routen verwendet. |

|

|

Dynamisch gelernte Remote-Netze |

Dynamisch gelernte Remote-Netze werden angezeigt. |

|

|

Verwende Komprimierung |

Ja / Nein / Adaptiv / Deaktiviert Sie können auswählen, ob eine Komprimierung immer, nie oder adaptiv (je nach Art des Traffics angepasst) angewendet wird. Die Option Deaktiviert deaktiviert die Komprimierung vollständig, indem die Benutzung von liblzo bzw. comp-lzo deaktiviert wird.

|

|

Datenverschlüsselung |

Verschlüsselungsalgorithmus |

Blowfish / AES-128 / AES-192 / AES-256 (Standard) Vereinbaren Sie mit dem Administrator der Gegenstelle, welcher Verschlüsselungsalgorithmus verwendet werden soll.

Grundsätzlich gilt Folgendes: Je länger die Schlüssellänge (in Bits) ist, die ein Verschlüsselungsalgorithmus verwendet (angegeben durch die angefügte Zahl), desto sicherer ist er. Der Verschlüsselungsvorgang ist umso zeitaufwändiger, je länger der Schlüssel ist. |

|

|

Key-Renegotiation |

Bei aktivierter Funktion (Standard) wird der mGuard versuchen, einen neuen Schlüssel zu vereinbaren, wenn die Gültigkeit des alten abläuft. |

|

|

Key-Renegotiation-Intervall |

Zeitspanne, nach der die Gültigkeit des aktuellen Schlüssels abläuft und eine neuer Schlüssel zwischen Server und Client vereinbart wird. Zeit in hh:mm:ss (Standard: 8 h) |

|

Dead Peer Detection |

Wenn die Gegenstelle Dead Peer Detection unterstützt, können die jeweiligen Partner erkennen, ob die OpenVPN-Verbindung noch aktiv ist oder neu aufgebaut werden muss. |

|

|

|

Verzögerung bis zur nächsten Anfrage nach einem Lebenszeichen |

Zeitspanne, nach welcher DPD Keep Alive-Anfragen gesendet werden sollen. Diese Anfragen testen, ob die Gegenstelle noch verfügbar ist. Zeit in hh:mm:ss Default: 0:00:00 (DPD ist ausgeschaltet) |

|

|

Zeitüberschreitung bei Ausbleiben des Lebenszeichens, nach welcher die Gegenstelle für tot befunden wird |

Zeitspanne, nach der die Verbindung zur Gegenstelle für tot erklärt werden soll, wenn auf die Keep Alive-Anfragen keine Antwort erfolgte. Zeit in hh:mm:ss

Default: 0:00:00 (DPD ist ausgeschaltet) |

|

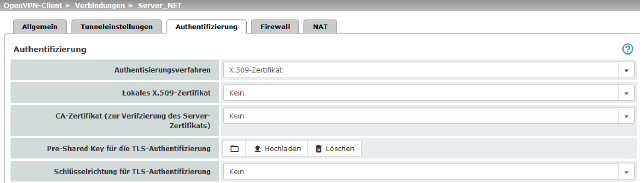

OpenVPN-Client >> Verbindungen >> Editieren >> Authentifizierung |

||

|---|---|---|

|

Authentifizierung |

Authentisierungsverfahren |

Es gibt drei Möglichkeiten für den mGuard, sich als OpenVPN-Client bei einem OpenVPN-Server zu authentifizieren: –X.509-Zertifikat (Standard) –Login/Passwort –X.509-Zertifikat + Login/Passwort Je nachdem, welches Verfahren Sie auswählen, zeigt die Seite unterschiedliche Einstellmöglichkeiten. |

|

|

Login |

Bei Authentisierungsverfahren Login/Passwort Benutzerkennung (Login), mit der sich der mGuard beim OpenVPN-Server authentifiziert. |

|

|

Passwort |

Verabredetes Passwort, das bei der Authentifizierung mit einer Benutzerkennung (Login) verwendet wird.

|

|

|

|

Bei Authentisierungsverfahren X.509-Zertifikat Jeder VPN-Teilnehmer besitzt einen privaten geheimen Schlüssel sowie einen öffentlichen Schlüssel in Form eines X.509-Zertifikats, welches weitere Informationen über seinen Eigentümer und einer Beglaubigungsstelle (Certification Autority, CA) enthält.) Es muss Folgendes festgelegt werden: –Wie sich der mGuard bei der Gegenstelle authentisiert. –Wie der mGuard die entfernte Gegenstelle authentifiziert |

|

|

Lokales X.509-Zertifikat |

Legt fest, mit welchem Maschinenzertifikat sich der mGuard bei der VPN-Gegenstelle ausweist. In der Auswahlliste eines der Maschinenzertifikate auswählen. Die Auswahlliste stellt die Maschinenzertifikate zur Wahl, die in den mGuard unter Menüpunkt Authentifizierung >> Zertifikate geladen worden sind.

|

|

|

CA-Zertifikat (zur Verifizierung des Server-Zertifikats) |

An dieser Stelle ist ausschließlich das CA-Zertifikat von der CA (Certification Authority) zu referenzieren (in der Auswahlliste auszuwählen), welche das von der VPN-Gegenstelle (OpenVPN-Server) vorgezeigte Zertifikat signiert hat.

Die weiteren CA-Zertifikate, die mit dem von der Gegenstelle vorgezeigten Zertifikat die Kette bis zum Root-CA-Zertifikat bilden, müssen dann in den mGuard importiert werden – unter Menüpunkt „Authentifizierung >> Zertifikate“ auf Seite 256.

Die Auswahlliste stellt alle CA-Zertifikate zur Wahl, die unter Menüpunkt Authentifizierung >> Zertifikate in den mGuard importiert wurden. Mit dieser Einstellung werden alle VPN-Gegenstellen akzeptiert, wenn sie sich mit einem von einer CA signierten Zertifikat anmelden, das von einer bekannten CA (Certification Authority) ausgestellt ist. Bekannt dadurch, weil in den mGuard das jeweils entsprechende CA-Zertifikat und außerdem alle weiteren CA-Zertifikate geladen worden sind, so dass sie zusammen mit den vorgezeigten Zertifikaten jeweils die Kette bilden bis zum Root-Zertifikat. |

|

|

Pre-Shared Key für die TLS-Authentifizierung |

Zur Erhöhung der Sicherheit (z. B. Verhinderung von DoS-Angriffen) kann die Authentifizierung der OpenVPN-Verbindung zusätzlich über Pre-Shared-Keys (TLS-PSK) abgesichert werden. Dazu muss eine statische PSK-Datei (z. B. ta.key) zunächst erzeugt und auf beiden OpenVPN-Gegenstellen (Server und Client) installiert und aktiviert werden. Die PSK-Datei kann –vom OpenVPN-Server erzeugt werden oder –aus einer beliebigen Datei (8 – 2048 Bytes) bestehen. Wird die Datei vom Server erzeugt, kann zusätzlich die Schlüsselrichtung ausgewählt werden (siehe unten). Um TLS-Authentifizierung zu aktivieren, muss eine PSK-Datei über das Icon Um die TLS-Authentifizierung zu deaktivieren, muss die Datei über die Schaltfläche Löschen gelöscht werden. Die Schaltfläche Löschen ist immer sichtbar, d. h. auch dann, wenn keine PSK-Datei hochgeladen oder eine hochgeladene PSK-Datei gelöscht wurde. |

|

|

Schlüsselrichtung für die TLS-Authentifizierung |

Kein / 0 / 1 Kein Muss ausgewählt werden, wenn die PSK-Datei nicht vom OpenVPN-Server erzeugt wurden. 0 und 1 Kann ausgewählt werden, wenn die PSK-Datei vom OpenVPN-Server erzeugt wurde. Die Auswahl auf Client- und Serverseite muss dabei komplementär (0 <–>1 oder 1 <–> 0) oder identisch (Kein <–> Kein) erfolgen. Fehlerhafte Einstellungen führen dazu, dass die Verbindung nicht aufgebaut wird und ein Log-Eintrag erstellt wird. |

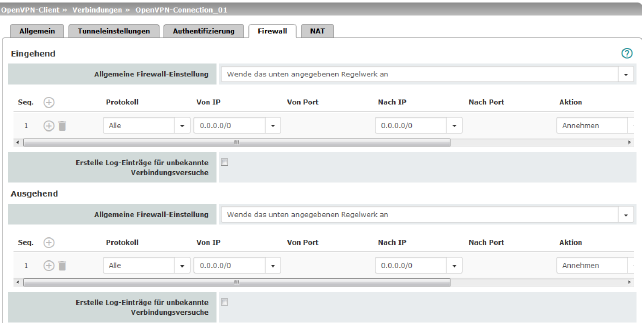

Firewall eingehend, Firewall ausgehend

Während die unter dem Menüpunkt Netzwerksicherheit vorgenommenen Einstellungen sich nur auf Nicht-VPN-Verbindungen beziehen (siehe oben unter „Menü Netzwerksicherheit“ auf Seite 273), beziehen sich die Einstellungen hier ausschließlich auf die VPN-Verbindung, die auf diesem Registerkarten-Set definiert ist.

Wenn Sie mehrere VPN-Verbindungen definiert haben, können Sie für jede einzelne den Zugriff von außen oder von innen beschränken. Versuche, die Beschränkungen zu übergehen, können Sie ins Log protokollieren lassen.

|

Die VPN-Firewall ist werkseitig so voreingestellt, dass für diese VPN-Verbindung alles zugelassen ist. Für jede einzelne VPN-Verbindung gelten aber unabhängig voneinander gleichwohl die erweiterten Firewall-Einstellungen, die weiter oben definiert und erläutert sind (siehe „Menü Netzwerksicherheit“ auf Seite 273, „Netzwerksicherheit >> Paketfilter“ auf Seite 273, „Erweitert“ auf Seite 293). |

|

Wenn mehrere Firewall-Regeln gesetzt sind, werden diese in der Reihenfolge der Einträge von oben nach unten abgefragt, bis eine passende Regel gefunden wird. Diese wird dann angewandt. Falls in der Regelliste weitere passende Regeln vorhanden sind, werden diese ignoriert. |

|

Im Single-Stealth-Modus ist in den Firewall-Regeln die vom Client wirklich verwendete IP-Adresse zu verwenden oder aber auf 0.0.0.0/0 zu belassen, da nur ein Client durch den Tunnel angesprochen werden kann. |

|

Ist unter dem Menüpunkt IPsec VPN >> Global auf der Registerkarte Optionen die Funktion Erlaube Paketweiterleitung zwischen VPN-Verbindungen aktiviert, werden für die in den mGuard eingehende Datenpakete die Regeln unter Firewall eingehend angewendet und für die ausgehende Datenpakete die Regeln unter Firewall ausgehend. Das gilt ebenso für OpenVPN-Verbindungen wie für IPsec-Verbindungen. Fallen die ausgehenden Datenpakete unter die selbe Verbindungsdefinition, werden die Firewall-Regeln für Eingehend und Ausgehend der selben Verbindungsdefinition angewendet. Gilt für die ausgehenden Datenpakete eine andere VPN-Verbindungsdefinition, werden die Firewall-Regeln für Ausgehend dieser anderen Verbindungsdefinition angewendet. |

|

Wenn der mGuard so konfiguriert wurde, dass er Pakete einer SSH-Verbindung weiterleitet (z. B. durch das Erlauben einer SEC-Stick Hub & Spoke-Verbindung), dann werden vorhandene VPN-Firewall-Regeln nicht angewendet. Das bedeutet, dass zum Beispiel die Pakete einer SSH-Verbindung durch einen VPN-Tunnel geschickt werden, obwohl dessen Firewall-Regel dies verbietet. |

|

Eingehend |

Allgemeine Firewall Einstellung |

Alle eingehenden Verbindungen annehmen, die Datenpakete aller eingehenden Verbindungen werden angenommen. Alle eingehenden Verbindungen verwerfen, die Datenpakete aller eingehenden Verbindungen werden verworfen. Nur Ping zulassen, die Datenpakete aller eingehenden Verbindungen werden verworfen, mit Ausnahme der Ping-Pakete (ICMP). Wende das unten angegebene Regelwerk an, blendet weitere Einstellmöglichkeiten ein. |

|

|

Die folgenden Einstellungen sind nur sichtbar, wenn „Wende das unten angegebene Regelwerk an“ eingestellt ist. |

|

|

|

Protokoll |

Alle bedeutet: TCP, UDP, ICMP, GRE und andere IP-Protokolle. |

|

|

Von IP/Nach IP |

0.0.0.0/0 bedeutet alle IP-Adressen. Um einen Bereich anzugeben, benutzen Sie die CIDR-Schreibweise (siehe „CIDR (Classless Inter-Domain Routing)“ auf Seite 30). Namen von IP-Gruppen, sofern definiert. Bei Angabe eines Namens einer IP-Gruppe werden die Hostnamen, IP-Adressen, IP-Bereiche oder Netzwerke berücksichtigt, die unter diesem Namen gespeichert sind (siehe „IP- und Portgruppen“ auf Seite 290).

Eingehend: –Von IP: die IP-Adresse im VPN-Tunnel –Nach IP die 1:1-NAT-Adresse bzw. die reale Adresse Ausgehend: –Von IP: die 1:1-NAT-Adresse bzw. die reale Adresse –Nach IP: die IP-Adresse im VPN-Tunnel |

|

|

Von Port / Nach Port (Nur bei den Protokollen TCP und UDP) |

any bezeichnet jeden beliebigen Port. startport:endport (z. B. 110:120) bezeichnet einen Portbereich. Einzelne Ports können Sie entweder mit der Port-Nummer oder mit dem entsprechenden Servicenamen angegeben: (z. B. 110 für pop3 oder pop3 für 110). Namen von Portgruppen, sofern definiert. Bei Angabe eines Namens einer Portgruppe werden die Ports oder Portbereiche berücksichtigt, die unter diesem Namen gespeichert sind (siehe „IP- und Portgruppen“ auf Seite 290). |

|

|

Aktion |

Annehmen bedeutet, die Datenpakete dürfen passieren. Abweisen bedeutet, die Datenpakete werden zurückgewiesen, so dass der Absender eine Information über die Zurückweisung erhält. (Im Stealth-Modus hat Abweisen dieselbe Wirkung wie Verwerfen.) Verwerfen bedeutet, die Datenpakete dürfen nicht passieren. Sie werden verschluckt, so dass der Absender keine Information über deren Verbleib erhält. Namen von Regelsätzen, sofern definiert. Bei Angabe eines Namens für Regelsätze treten die Firewall-Regeln in Kraft, die unter diesem Namen konfiguriert sind (siehe Registerkarte Regelsätze).

Namen von Modbus-TCP-Regelsätzen, sofern definiert. Bei der Auswahl eines Modbus-TCP-Regelsatzes treten die Firewall-Regeln in Kraft, die unter diesem Regelsatz konfiguriert sind (siehe „Modbus TCP“ auf Seite 298). |

|

|

Ein frei wählbarer Kommentar für diese Regel. |

|

|

|

Log |

Für jede einzelne Firewall-Regel können Sie festlegen, ob bei Greifen der Regel –das Ereignis protokolliert werden soll – Funktion Log aktivieren –oder nicht – Funktion Log deaktivieren (werkseitige Voreinstellung). |

|

|

Log-Einträge für unbekannte Verbindungsversuche |

Bei aktivierter Funktion werden alle Verbindungsversuche protokolliert, die nicht von den voranstehenden Regeln erfasst werden. |

|

Ausgehend |

Die Erklärung unter „Eingehend“ gilt auch für „Ausgehend“. |

|

Die IP-Adresse (OpenVPN-Client-IP-Adresse), die der mGuard als OpenVPN-Client verwendet, wird ihm vom OpenVPN-Server der Gegenstelle zugewiesen.

Wenn kein NAT verwendet wird, müssen die lokalen Netze des mGuards, von denen aus die OpenVPN-Verbindung genutzt werden soll, statisch im OpenVPN-Server konfiguriert werden. Es empfiehlt sich daher, NAT zu verwenden, d. h., lokale Routen (lokale IP-Adressen innerhalb des privaten Adressraums) auf die OpenVPN-Client-IP-Adresse umzuschreiben, damit Geräte im lokalen Netzwerk die OpenVPN-Verbindung nutzen können.

|

Lokales NAT |

Das Gerät kann bei ausgehenden Datenpaketen die in ihnen angegebenen Absender-IP-Adressen aus seinem internen Netzwerk auf seine OpenVPN-Client-IP-Adresse umschreiben, eine Technik, die als NAT (Network Address Translation) bezeichnet wird. Diese Methode wird z. B. benutzt, wenn die internen Adressen extern nicht geroutet werden können oder sollen, z. B. weil ein privater Adressbereich wie 192.168.x.x oder die interne Netzstruktur verborgen werden sollen.

|

|

|

|

Lokales NAT für OpenVPN-Verbindungen |

Kein NAT / 1:1-NAT / Maskieren Es können die IP-Adressen von Geräten umgeschrieben werden, die sich am lokalen Ende des OpenVPN-Tunnels befinden (d. h. hinter dem mGuard). Kein NAT: Es wird kein NAT vorgenommen. Bei 1:1-NAT werden die IP-Adressen von Geräten am lokalen Ende des Tunnels so ausgetauscht, dass jede einzelne gegen eine bestimmte andere umgeschrieben wird. Beim Maskieren werden die IP-Adressen von Geräten am lokalen Ende des Tunnels gegen eine für alle Geräte identische IP-Adresse ausgetauscht. |

|

|

Virtuelles lokales Netzwerk für 1:1-NAT (Wenn „1:1-NAT“ ausgewählt wurde) |

Konfiguriert den virtuellen IP-Adressbereich, auf den die realen lokalen IP-Adressen bei Verwendung von 1:1-NAT umgeschrieben werden. Die angegebene Netzmaske in CIDR-Schreibweise gilt ebenfalls für die Lokale Adresse für 1:1-NAT (siehe unten).

|

|

|

Lokale Adresse für 1:1-NAT (Wenn „1:1-NAT“ ausgewählt wurde) |

Konfiguriert den lokalen IP-Adressbereich, aus dem IP-Adressen durch die Verwendung von 1:1-NAT auf die virtuelle IP-Adressen im oben definierten Virtuellen Lokalen Netzwerk für 1:1-NAT (siehe oben) umgeschrieben werden. Es gilt die für das Virtuelle lokale Netzwerk für 1:1-NAT angegebene Netzmaske (siehe oben). |

|

|

Netzwerk (Wenn „Maskieren“ ausgewählt wurde) |

Interne Netzwerke, deren Geräte-IP-Adressen auf die OpenVPN-Client-IP-Adresse umgeschrieben werden. 0.0.0.0/0 bedeutet, alle internen IP-Adressen werden dem NAT-Verfahren unterzogen. Um einen Bereich anzugeben, benutzen Sie die CIDR-Schreibweise (siehe „CIDR (Classless Inter-Domain Routing)“ auf Seite 30).

|

|

|

Kommentar |

Ein frei wählbarer Kommentar für diese Regel. |

|

IP- und Port-Weiterleitung |

Listet die festgelegten Regeln zur IP- und Port-Weiterleitung (DNAT = Destination-NAT) auf. Bei IP- und Port-Weiterleitung (DNAT) geschieht Folgendes: Der Header eingehender Datenpakete aus dem OpenVPN-Tunnel, die an die OpenVPN-Client-IP-Adresse des mGuards sowie an einen bestimmten Port des mGuards gerichtet sind, werden so umgeschrieben, dass sie ins interne Netz an einen bestimmten Rechner und zu einem bestimmten Port dieses Rechners weitergeleitet werden. D. h., die IP-Adresse und die Port-Nummer im Header eingehender Datenpakete werden geändert.

|

|

|

|

Protokoll: TCP / UDP / GRE |

Geben Sie hier das Protokoll an, auf das sich die Regel beziehen soll (TCP / UDP / GRE). IP-Pakete des GRE-Protokolls können weitergeleitet werden. Allerdings wird nur eine GRE-Verbindung zur gleichen Zeit unterstützt. Wenn mehr als ein Gerät GRE-Pakete an die selbe externe IP-Adresse sendet, kann der mGuard möglicherweise Antwortpakete nicht korrekt zurückleiten.

|

|

|

Von IP |

Absenderadresse, für die Weiterleitungen durchgeführt werden sollen. 0.0.0.0/0 bedeutet alle Adressen. Um einen Bereich anzugeben, benutzen Sie die CIDR-Schreibweise (siehe „CIDR (Classless Inter-Domain Routing)“ auf Seite 30). Namen von IP-Gruppen, sofern definiert. Bei Angabe eines Namens einer IP-Gruppe werden die Hostnamen, IP-Adressen, IP-Bereiche oder Netzwerke berücksichtigt, die unter diesem Namen gespeichert sind (siehe „IP- und Portgruppen“ auf Seite 290).

|

|

|

Von Port |

Absenderport, für den Weiterleitungen durchgeführt werden sollen. any bezeichnet jeden beliebigen Port. Er kann entweder über die Port-Nummer oder über den entsprechenden Servicenamen angegeben werden, z. B. pop3 für Port 110 oder http für Port 80. Namen von Portgruppen, sofern definiert. Bei Angabe eines Namens einer Portgruppe werden die Ports oder Portbereiche berücksichtigt, die unter diesem Namen gespeichert sind (siehe „IP- und Portgruppen“ auf Seite 290). |

|

|

Eintreffend auf Port |

Original-Ziel-Port, der in eingehenden Datenpaketen angegeben ist. Er kann entweder über die Port-Nummer oder über den entsprechenden Servicenamen angegeben werden, z. B. pop3 für Port 110 oder http für Port 80. Beim Protokoll „GRE“ ist diese Angabe irrelevant. Sie wird vom mGuard ignoriert. |

|

|

Weiterleiten an IP |

Interne IP-Adresse, an die die Datenpakete weitergeleitet werden sollen und auf die die Original-Zieladressen umgeschrieben werden. |

|

|

Weiterleiten an Port |

Interner Port, an den die Datenpakete weitergeleitet werden sollen und auf den der Original-Port umgeschrieben wird. |

|

|

Kommentar |

Ein frei wählbarer Kommentar für diese Regel. |

|

|

Log |

Für jede einzelne Port-Weiterleitungs-Regel können Sie festlegen, ob bei Greifen der Regel –das Ereignis protokolliert werden soll - Funktion Log aktivieren. –oder nicht - Funktion Log deaktivieren setzen (werkseitige Voreinstellung). |