Werkseitige Voreinstellung bei TC MGUARD RS4000/RS2000 4G, TC MGUARD RS4000/RS2000 3G, FL MGUARD RS4004/RS2005, FL MGUARD GT/GT, mGuard centerport (Innominate), FL MGUARD CENTERPORT, FL MGUARD BLADE-Controller, mGuard delta (Innominate)

Der mGuard verfügt über folgende von außen zugängliche Interfaces (Schnittstellen):

|

|

Ethernet: Intern: LAN Extern: WAN |

Serielle Schnittstelle |

Eingebautes Modem |

Serielle Konsole über USB1 |

|

FL MGUARD RS4000/RS2000 |

ja |

ja |

nein |

nein |

|

FL MGUARD RS4004 |

LAN: 4 |

ja |

nein |

nein |

|

FL MGUARD RS2005 |

LAN: 5 |

ja |

nein |

nein |

|

TC MGUARD RS4000 3G, TC MGUARD RS4000 4G |

LAN: 4 |

ja |

ja |

nein |

|

TC MGUARD RS2000 3G, TC MGUARD RS2000 4G |

LAN: 4 |

ja |

ja |

nein |

|

FL MGUARD CENTERPORT |

LAN: 1 |

ja |

nein |

nein |

|

FL MGUARD SMART2 |

ja |

nein |

nein |

ja |

|

FL MGUARD GT/GT, FL MGUARD RS, FL MGUARD PCI 533/266, FL MGUARD BLADE, FL MGUARD DELTA, mGuard centerport (Innominate), mGuard delta (Innominate) |

ja |

ja |

nein |

nein |

|

FL MGUARD PCI(E)4000 |

ja |

nein |

nein |

nein |

|

FL MGUARD RS |

ja |

ja |

ja |

nein |

|

FL MGUARD SMART 533/266 |

ja |

nein |

nein |

nein |

Der LAN-Port wird an einen Einzelrechner oder das lokale Netzwerk (= intern) angeschlossen. Der WAN-Port ist für den Anschluss an das externe Netz. Bei Geräten mit serieller Schnittstelle kann der Anschluss ans externe Netz auch oder zusätzlich über die serielle Schnittstelle mittels eines Modems erfolgen. Alternativ kann die serielle Schnittstelle auch wie folgt benutzt werden: für ppp-Einwahl ins lokale Netz oder für Konfigurationszwecke. Bei Geräten mit eingebautem Modem (Analog-Modem oder ISDN-Terminaladapter) kann zusätzlich das Modem benutzt werden, um Zugriffsmöglichkeiten zu kombinieren.

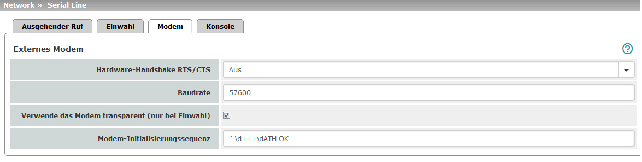

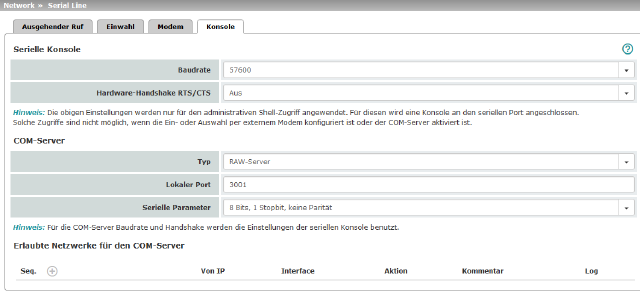

Die Details dazu müssen auf den Registerkarten Allgemein, Ausgehender Ruf, Einwahl und Modem/Konsole konfiguriert werden. Für weitere Erläuterungen zur Nutzungsmöglichkeit der seriellen Schnittstelle (und eines eingebauten Modems) siehe „Modem“ auf Seite 195.

Anschließen der Netzwerk-Schnittstelle

Die mGuard-Plattformen haben DTE-Schnittstellen. Schließen Sie mGuards mit DTE-Schnittstelle mit einem gekreuzten Ethernet-Kabel an. Allerdings ist hier das Auto-MDIX dauerhaft eingeschaltet, so dass es keine Rolle spielt, wenn der Parameter Autonegotiation ausgeschaltet wird.

6.1.1Überblick: Netzwerk-Modus „Router“

|

Werkseitige Voreinstellung bei TC MGUARD RS4000/RS2000 4G, TC MGUARD RS4000/RS2000 3G, FL MGUARD RS4004/RS2005, FL MGUARD GT/GT, mGuard centerport (Innominate), FL MGUARD CENTERPORT, FL MGUARD BLADE-Controller, mGuard delta (Innominate) |

Befindet sich der mGuard im Router-Modus, arbeitet er als Gateway zwischen verschiedenen Teilnetzen und hat dabei ein externes Interface (= WAN-Port) und ein internes Interface (= LAN-Port) mit jeweils mindestens einer IP-Adresse.

WAN-Port

Über seinen WAN-Port ist der mGuard ans Internet oder an Teile des LAN angeschlossen, die als „extern“ gelten.

–FL MGUARD SMART2: Der WAN-Port ist die Ethernet-Buchse.

LAN-Port

Über seinen LAN-Port ist der mGuard an ein lokales Netzwerk oder an einen Einzelrechner angeschlossen:

–FL MGUARD SMART2: Der LAN-Port ist der Ethernet-Stecker.

–Im Power-over-PCI-Modus ist der LAN-Port durch die LAN-Buchse des FL MGUARD PCI(E)4000, FL MGUARD PCI(E)4000, FL MGUARD PCI 533/266 gegeben.

Wie auch in den anderen Modi stehen die Sicherheitsfunktionen Firewall und VPN (lizenzabhängig) zur Verfügung.

|

Wird der mGuard im Router-Modus betrieben, muss er bei lokal angeschlossenen Rechnern als Standard-Gateway festgelegt sein. Das heißt, dass bei diesen Rechnern die IP-Adresse des LAN-Ports des mGuards als Adresse des Standard-Gateway anzugeben ist. |

|

Wenn der mGuard im Router-Modus betrieben wird und die Verbindung zum Internet herstellt, dann sollte NAT aktiviert werden (siehe „Netzwerk >> NAT“ auf Seite 210). Nur dann erhalten die Rechner im angeschlossenen lokalen Netz über den mGuard Zugriff auf das Internet. Ist NAT nicht aktiviert, können eventuell nur VPN-Verbindungen genutzt werden. |

Im Netzwerk-Modus Router kann zusätzlich ein sekundäres externes Interface konfiguriert werden (siehe „Sekundäres externes Interface“ auf Seite 158).

Es gibt mehrere Router-Modi, je nach Internetanbindung:

–Statisch

–DHCP

–PPPoE

–PPPT

–Modem

–Eingebautes Modem/Eingebautes Mobilfunkmodem

Die externen IP-Einstellungen sind fest eingestellt.

Die externen IP-Einstellungen werden vom mGuard angefragt und von einem externen DHCP-Server vergeben.

Der PPPoE-Modus entspricht dem Router-Modus mit DHCP – mit einem Unterschied: Für den Anschluss ans externe Netzwerk (Internet, WAN) wird das PPPoE-Protokoll verwendet, das von vielen DSL-Modems (bei DSL-Internetzugang) verwendet wird. Die externe IP-Adresse, unter der der mGuard von entfernten Gegenstellen aus erreichbar ist, wird vom Provider festgelegt.

|

Wird der mGuard im PPPoE-Modus betrieben, muss bei lokal angeschlossenen Rechnern der mGuard als Standard-Gateway festgelegt sein. Das heißt, dass bei diesen Rechnern die IP-Adresse des LAN-Ports des mGuards als Adresse des Standard-Gateway anzugeben ist. |

|

Arbeitet der mGuard im PPPoE-Modus, muss NAT aktiviert werden, um Zugriff auf das Internet zu erhalten. Ist NAT nicht aktiviert, können eventuell nur VPN-Verbindungen genutzt werden. |

Für die weitere Konfiguration des Netzwerk-Modus PPPoE siehe „PPPoE“ auf Seite 150.

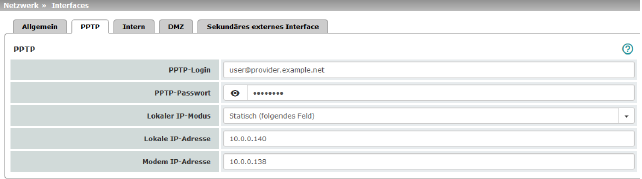

Ähnlich dem PPPoE-Modus. In Österreich zum Beispiel wird statt des PPPoE-Protokolls das PPTP-Protokoll zur DSL-Anbindung verwendet.

(PPTP ist das Protokoll, das ursprünglich von Microsoft für VPN-Verbindungen benutzt worden ist.)

|

Wird der mGuard im PPTP-Modus betrieben, muss bei lokal angeschlossenen Rechnern der mGuard als Standard-Gateway festgelegt sein. Dass heißt, dass bei diesen Rechnern die IP-Adresse des LAN-Ports des mGuards als Standard-Gateway anzugeben ist. |

|

Wird der mGuard im PPTP-Modus betrieben, sollte NAT aktiviert werden, um aus dem lokalen Netz heraus Zugriff auf das Internet zu erhalten (siehe „Netzwerk >> NAT“ auf Seite 210). Ist NAT nicht aktiviert, können eventuell nur VPN-Verbindungen genutzt werden. |

Für die weitere Konfiguration des Netzwerk-Modus PPTP siehe „PPTP“ auf Seite 151.

|

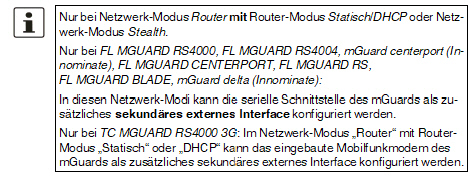

Nur bei FL MGUARD RS4000/RS2000, TC MGUARD RS4000/RS2000 3G, TC MGUARD RS4000/RS2000 4G, FL MGUARD RS4004/RS2005, mGuard centerport (Innominate), FL MGUARD CENTERPORT, FL MGUARD RS, FL MGUARD BLADE, mGuard delta (Innominate), FL MGUARD DELTA |

Wird der Netzwerk-Modus Modem gewählt, wird die externe Ethernet-Schnittstelle des mGuards deaktiviert, und der Datenverkehr vom und zum WAN läuft über die von außen zugängliche serielle Schnittstelle (Serial Port) des mGuards.

An der seriellen Schnittstelle wird ein externes Modem angeschlossen, das die Verbindung ins Telefonnetz herstellt. Die Anbindung an WAN oder das Internet erfolgt dann (per externem Modem) über das Telefonnetz.

|

Wenn Sie die Adresse des mGuards ändern (z. B. durch Wechsel des Netzwerk-Modus von Stealth auf Router), dann ist das Gerät nur noch unter der neuen Adresse zu erreichen. Erfolgte die Änderung der Konfiguration über den LAN-Port, so erhalten Sie eine Rückmeldung über die neue Adresse, bevor die Änderung aktiv wird. Bei Konfigurationsänderungen über den WAN-Port erhalten Sie keine Rückmeldung. |

|

Wenn Sie den Modus auf Router oder PPPoE oder PPTP stellen und dann die IP-Adresse des LAN-Ports und/oder die lokale Netzmaske ändern, achten Sie unbedingt darauf, dass Sie korrekte Werte angeben. Sonst ist der mGuard unter Umständen nicht mehr erreichbar. Für die weitere Konfiguration des Netzwerk-Modus Eingebautes Mobilfunkmodem / Eingebautes Modem / Modem siehe „Ausgehender Ruf“ auf Seite 185. |

Nach Auswahl des Netzwerk-Modus Modem geben Sie auf der Registerkarte Ausgehender Ruf und/oder Einwahl die für die Modemverbindung erforderlichen Parameter an (siehe „Ausgehender Ruf“ auf Seite 185 und „Einwahl“ auf Seite 192).

Im Netzwerk-Modus Modem steht die serielle Schnittstelle des mGuards nicht für die ppp-Einwahloption und nicht für Konfigurationszwecke zur Verfügung (siehe „Modem“ auf Seite 195).

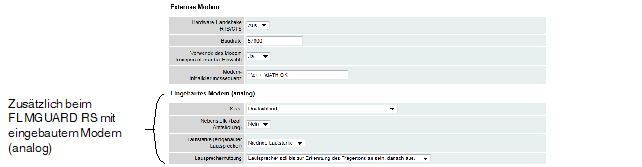

Auf der Registerkarte Modem nehmen Sie Anschlusseinstellungen für ein externes Modem vor (siehe „Modem“ auf Seite 195).

Router-Modus: Eingebautes Modem

|

Nur bei FL MGUARD RS mit eingebautem Modem oder ISDN-Terminaladapter |

Wird der Netzwerk-Modus Eingebautes Modem gewählt, wird die externe Ethernet-Schnittstelle des mGuards deaktiviert, und der Datenverkehr vom und zum WAN läuft über das im mGuard eingebaute Modem bzw. den eingebauten ISDN-Terminaladapter. Dieses bzw. dieser muss am Telefonnetz angeschlossen sein. Die Anbindung ans Internet erfolgt dann über das Telefonnetz.

Nach Auswahl von Eingebautes Modem werden die Felder zur Festlegung der Parameter für eine Modemverbindung eingeblendet.

Für die weitere Konfiguration des Netzwerk-Modus Eingebautes Modem / Modem (siehe „Ausgehender Ruf“ auf Seite 185).

Router-Modus: Eingebautes Mobilfunkmodem

|

Nur bei TC MGUARD RS4000/RS2000 3G und TC MGUARD RS4000/RS2000 4G. |

Wenn der Netzwerk-Modus Eingebautes Mobilfunkmodem gewählt wird, wird der Datenverkehr statt über den WAN-Port des mGuards über das eingebaute Mobilfunkmodem geleitet.

Für die weitere Konfiguration des Netzwerk-Modus Eingebautes Modem / Modem (siehe „Ausgehender Ruf“ auf Seite 185).

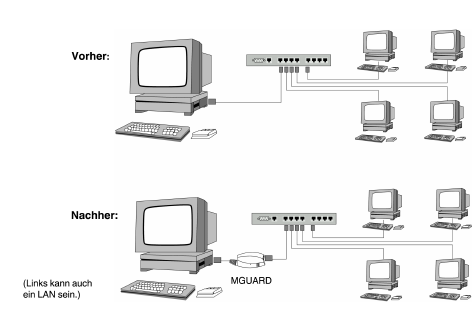

6.1.2Überblick: Netzwerk-Modus „Stealth“

|

Werkseitige Voreinstellung bei FL MGUARD RS4000/RS2000, FL MGUARD RS, FL MGUARD SMART2, FL MGUARD PCI(E)4000, FL MGUARD PCI(E)4000, FL MGUARD PCI 533/266, FL MGUARD DELTA |

Der Stealth-Modus (Plug-n-Protect) wird verwendet, um einen einzelnen Computer oder ein lokales Netzwerk mit dem mGuard zu schützen. Wesentlich ist Folgendes: Ist der mGuard im Netzwerk-Modus Stealth, wird er in das bestehende Netzwerk eingefügt (siehe Abbildung), ohne dass die bestehende Netzwerkkonfiguration der angeschlossenen Geräte geändert wird.

Der mGuard analysiert den laufenden Netzwerkverkehr und konfiguriert dementsprechend seine Netzwerkanbindung eigenständig. Er arbeitet transparent und ist somit innerhalb des Netzes ohne konfigurierte Management-IP-Adresse nicht detektierbar. Angeschlossene Rechner behalten ihre Netzwerkkonfiguration und müssen nicht umkonfiguriert werden.

Wie auch in den anderen Modi stehen die Sicherheitsfunktionen Firewall und VPN (lizenzabhängig) zur Verfügung.

Von extern gelieferte DHCP-Daten werden an den angeschlossenen Rechner durchgelassen.

|

Im Single-Stealth-Modus muss eine auf dem Rechner installierte Firewall ICMP-Echo-Requests (Ping) zulassen, wenn der mGuard Dienste wie VPN, DNS, NTP etc. bereitstellen soll. |

|

Im Stealth-Modus hat der mGuard die interne IP-Adresse 1.1.1.1, welche vom Rechner erreichbar ist, wenn das auf dem Rechner konfigurierte Standard-Gateway erreichbar ist. |

|

In den Stealth-Konfigurationen „Automatisch“ und „Statisch“ ist der Aufbau einer vom internen Client ausgehenden VPN-Verbindung durch den mGuard hindurch nicht möglich. |

Im Netzwerk-Modus Stealth kann zusätzlich ein sekundäres externes Interface konfiguriert werden (siehe „Sekundäres externes Interface“ auf Seite 158).

Stealth-Konfigurationen

Automatisch

Der mGuard analysiert den ausgehenden Netzwerkverkehr, der über ihn läuft, und konfiguriert dementsprechend seine Netzwerkanbindung eigenständig. Er arbeitet transparent.

|

Für die Nutzung bestimmter Funktionen (z. B. automatische Updates, Lizenzaktualisierungen oder Aufbau von VPN-Verbindungen) ist es erforderlich, dass der mGuard auch im Stealth-Modus eigenen Anfragen an externe Server stellt. Diese Anfragen sind nur möglich, wenn der lokal angeschlossenen Rechner Ping-Anfragen zulässt. Konfigurieren Sie dessen Sicherheitseinstellungen entsprechend. |

Statisch

Wenn der mGuard keinen über ihn laufenden Netzwerkverkehr analysieren kann, z. B. weil zum lokal angeschlossenen Rechner nur Daten ein-, aber nicht ausgehen, dann muss die Stealth-Konfiguration auf Statisch gesetzt werden. In diesem Fall stehen weitere Eingabefelder zur statischen Stealth-Konfiguration zur Verfügung.

Mehrere Clients (werkseitige Voreinstellung)

Wie bei Automatisch, es können jedoch mehr als nur ein Rechner am LAN-Port (gesicherter Port) des mGuards angeschlossen sein und somit mehrere IP-Adressen am LAN-Port (gesicherter Port) des mGuards verwendet werden.

Für die weitere Konfiguration des Netzwerk-Modus Stealth siehe „Stealth“ auf Seite 154.

|

Netzwerk-Status |

Externe IP-Adresse |

Nur Anzeige: Die Adressen, unter denen der mGuard von Geräten des externen Netzes aus erreichbar ist. Sie bilden die Schnittstelle zu anderen Teilen des LAN oder zum Internet. Findet hier der Übergang zum Internet statt, werden die IP-Adressen normalerweise vom Internet Service Provider (ISP) vorgegeben. Wird dem mGuard eine IP-Adresse dynamisch zugeteilt, können Sie hier die gerade gültige IP-Adresse nachschlagen. Im Stealth-Modus übernimmt der mGuard die Adresse des lokal angeschlossenen Rechners als seine externe IP. |

|

|

Sekundäre externe IP-Adresse (Nur wenn das sekundäre externe Interface aktiviert ist) |

Nur Anzeige: Die Adressen, unter denen der mGuard von Geräten des externen Netzes aus über das sekundäre externe Interface erreichbar ist. |

|

|

Aktive Standard-Route über |

Nur Anzeige: Hier wird die IP-Adresse angezeigt, über die der mGuard versucht, ihm unbekannte Netze zu erreichen. Wurde keine Standard-Route festgelegt, bleibt das Feld leer. |

|

|

Benutzte DNS-Server |

Nur Anzeige: Hier wird der Name der DNS-Server angezeigt, die vom mGuard zur Namensauflösung benutzt werden. Diese Information kann nützlich sein, wenn der mGuard z. B. die DNS-Server verwendet, welche ihm vom Internet Service Provider vorgegeben werden. |

|

|

Verbindungsstatus des Modems zum Datennetz (Nur bei Geräten mit internem Modem) |

Anzeige des Status des internen Modems (Mobilfunkmodem vom TC MGUARD RS4000/RS2000 3G / TC MGUARD RS4000/RS2000 4G und des internen Analog-Modems beim FL MGUARD RS). |

|

Netzwerk-Modus |

Netzwerk-Modus |

Router / Stealth Der mGuard muss auf den Netzwerk-Modus gestellt werden, der seiner Einbindung in das Netzwerk entspricht

. Siehe auch: „Überblick: Netzwerk-Modus „Router““ auf Seite 138 und „Überblick: Netzwerk-Modus „Stealth““ auf Seite 141. |

|

|

Abhängig von der Auswahl des Netzwerkmodus und je nach mGuard-Gerät stehen unterschiedliche Einstellungsmöglichkeiten auf der Web-Oberfläche zur Verfügung: |

|

|

|

Router-Modus (Nur wenn Netzwerk-Modus „Router“ ausgewählt wurde) |

Statisch / DHCP / PPPoE / PPTP / Modem1 / Eingebautes Modem1 / Eingebautes Mobilfunkmodem1 Für eine umfassende Beschreibung siehe: –„Router-Modus: Statisch“ auf Seite 139 –„Router-Modus: DHCP“ auf Seite 139 –„Router-Modus: PPPoE“ auf Seite 139 und „PPPoE“ auf Seite 150 –„Router-Modus: PPTP“ auf Seite 139 und „PPTP“ auf Seite 151 –„Router-Modus: Modem“ auf Seite 139 und „Ausgehender Ruf“ auf Seite 185 |

|

|

(Nur wenn Netzwerk-Modus „Stealth“ ausgewählt wurde) |

Automatisch / Statisch / Mehrere Clients Automatisch Der mGuard analysiert den Netzwerkverkehr, der über ihn läuft, und konfiguriert dementsprechend seine Netzwerkanbindung eigenständig. Er arbeitet transparent.

Statisch Wenn der mGuard keinen über ihn laufenden Netzwerkverkehr analysieren kann, z. B. weil zum lokal angeschlossenen Rechner nur Daten ein-, aber nicht ausgehen, dann muss die Stealth-Konfiguration auf Statisch gesetzt werden. In diesem Fall stellt die Seite unten weitere Eingabefelder zur statischen Stealth-Konfiguration zur Verfügung. Mehrere Clients (Standard) Wie bei Automatisch, es können jedoch mehr als nur ein Rechner am LAN-Port (gesicherter Port) des mGuards angeschlossen sein und somit mehrere IP-Adressen am LAN-Port (gesicherter Port) des mGuards verwendet werden. |

|

|

||

|

|

||

|

|

||

|

|

Automatische Konfiguration: Ignoriere NetBIOS über TCP auf TCP-Port 139 (Nur bei Stealth-Konfiguration Automatisch) |

Hat ein Windows-Rechner mehr als eine Netzwerkkarte installiert, kann es vorkommen, dass er in den von ihm ausgehenden Datenpaketen abwechselnd unterschiedliche IP-Adressen als Absenderadresse benutzt. Das betrifft Netzwerkpakete, die der Rechner an den TCP-Port 139 (NetBIOS) sendet. Da der mGuard aus der Absenderadresse die Adresse des Rechners ermittelt (und damit die Adresse, unter der der mGuard erreichbar ist), müsste der mGuard entsprechend hin- und herschalten, was den Betrieb erheblich stören würde. Um das zu verhindern, aktivieren Sie die Funktion, sofern Sie den mGuard an einem Rechner angeschlossen haben, der diese Eigenarten aufweist. |

|

1Modem/Eingebautes Modem/Eingebautes Mobilfunkmodem steht nicht bei allen mGuard-Modellen zur Verfügung (siehe „Netzwerk >> Interfaces“ auf Seite 137) |

|

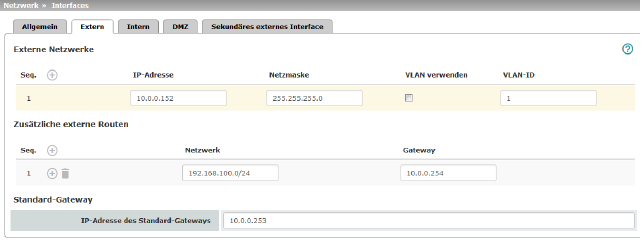

Netzwerk >> Interfaces >> Extern (Netzwerk-Modus = „Router“, Router-Modus = „Statisch“) |

||

|---|---|---|

|

Die Adressen, unter denen der mGuard von externen Geräten erreichbar ist, die sich hinter dem WAN-Port befinden. Findet hier der Übergang zum Internet statt, wird die externe IP-Adresse des mGuards vom Internet Service Provider (ISP) vorgegeben. |

||

|

|

IP-Adresse |

IP-Adresse, unter welcher der mGuard über seinen WAN-Port erreichbar sein soll. |

|

|

Netzmaske |

Die Netzmaske des am WAN-Port angeschlossenen Netzes. |

|

|

Verwende VLAN |

Wenn die IP-Adresse innerhalb eines VLANs liegen soll, aktivieren Sie die Funktion. |

|

|

VLAN-ID |

–Eine VLAN-ID zwischen 1 und 4095. –Eine Erläuterung des Begriffes „VLAN“ befindet sich im Glossar auf 473. –Falls Sie Einträge aus der Liste löschen wollen: Der erste Eintrag kann nicht gelöscht werden. |

|

|

OSPF-Area (Nur wenn OSPF aktiviert ist) |

Verknüpft die statischen Adressen/Routen der internen Netzwerkschnittstelle mit einer OSPF-Area (siehe „Netzwerk >> Dynamisches Routing“ auf Seite 233).

|

|

Zusätzlich zur Standard-Route über das unten angegebene Standard-Gateway können Sie weitere externe Routen festlegen. |

||

|

|

Netzwerk |

Das Netzwerk in CIDR-Schreibweise angeben (siehe „CIDR (Classless Inter-Domain Routing)“ auf Seite 30). |

|

|

Gateway |

Das Gateway, über welches dieses Netzwerk erreicht werden kann. Siehe auch „Netzwerk-Beispielskizze“ auf Seite 31. |

|

Standard-Gateway |

Hier kann die IP-Adresse eines Gerätes im lokalen Netz (angeschlossen am LAN-Port) oder die IP-Adresse eines Gerätes im externen Netz (angeschlossen am WAN-Port) angegeben werden. Wenn der mGuard den Übergang zum Internet herstellt, wird diese IP-Adresse vom Internet Service Provider (ISP) vorgegeben. Wird der mGuard innerhalb des LANs eingesetzt, wird die IP-Adresse des Standard-Gateways vom Netzwerk-Administrator vorgegeben.

|

|

|

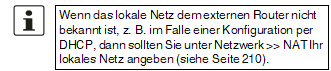

Netzwerk >> Interfaces >> Intern (Netzwerk-Modus = „Router“) |

||

|---|---|---|

|

IP-Adresse |

Interne IP ist die IP-Adresse, unter der der mGuard von Geräten des lokal angeschlossenen Netzes erreichbar ist. Im Router-/PPPoE-/PPTP-/Modem-Modus ist werkseitig voreingestellt: –IP-Adresse: 192.168.1.1 –Netzmaske: 255.255.255.0 Sie können weitere Adressen festlegen, unter denen der mGuard von Geräten des lokal angeschlossenen Netzes angesprochen werden kann. Das ist zum Beispiel dann hilfreich, wenn das lokal angeschlossene Netz in Subnetze unterteilt wird. Dann können mehrere Geräte aus verschiedenen Subnetzen den mGuard unter unterschiedlichen Adressen erreichen. |

|

|

|

IP-Adresse |

IP-Adresse, unter welcher der mGuard über seinen LAN-Port erreichbar sein soll. |

|

|

Netzmaske |

Die Netzmaske des am LAN-Port angeschlossenen Netzes. |

|

|

Verwende VLAN |

Wenn die IP-Adresse innerhalb eines VLANs liegen soll, aktivieren Sie die Funktion. |

|

|

–Eine VLAN-ID zwischen 1 und 4095. –Eine Erläuterung des Begriffes „VLAN“ befindet sich im Glossar auf 473. –Falls Sie Einträge aus der Liste löschen wollen: Der erste Eintrag kann nicht gelöscht werden. |

|

|

|

OSPF-Area (Nur wenn OSPF aktiviert ist) |

Verknüpft die statischen Adressen/Routen der internen Netzwerkschnittstelle mit einer OSPF-Area (siehe „Netzwerk >> Dynamisches Routing“ auf Seite 233).

|

|

Zusätzliche Interne Routen |

Wenn am lokal angeschlossen Netz weitere Subnetze angeschlossen sind, können Sie zusätzliche Routen definieren. |

|

|

|

Netzwerk |

Das Netzwerk in CIDR-Schreibweise angeben (siehe „CIDR (Classless Inter-Domain Routing)“ auf Seite 30). |

|

|

Das Gateway, über welches dieses Netzwerk erreicht werden kann. Siehe auch „Netzwerk-Beispielskizze“ auf Seite 31. |

|

|

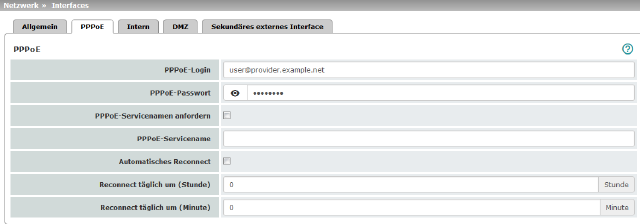

Netzwerk >> Interfaces >> PPPoE (Netzwerk-Modus = „Router“, Router-Modus = „PPPoE“) |

||

|---|---|---|

|

PPPoE |

Für Zugriffe ins Internet gibt der Internet Service Provider (ISP) dem Benutzer eine Benutzerkennung (Login) und ein Passwort. Diese werden abfragt, wenn Sie eine Verbindung ins Internet herstellen wollen. |

|

|

|

PPPoE-Login |

Benutzerkennung (Login), die der Internet Service Provider (ISP) anzugeben fordert, wenn Sie eine Verbindung ins Internet herstellen wollen. |

|

|

PPPoE-Passwort |

Passwort, das der Internet Service Provider anzugeben fordert, wenn Sie eine Verbindung ins Internet herstellen wollen. |

|

|

PPPoE-Servicenamen anfordern |

Bei aktivierter Funktion fordert der PPPoE-Client des mGuards den unten genannten Servicenamen beim PPPoE-Server an. Ansonsten wird der PPPoE-Servicename nicht verwendet. |

|

|

PPPoE-Servicename |

PPPoE-Servicename |

|

|

Automatisches Reconnect |

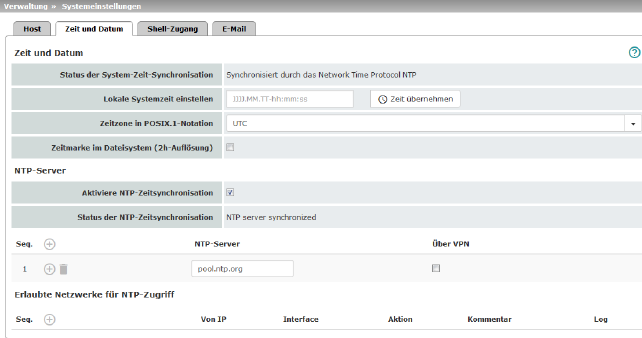

Bei aktivierter Funktion müssen Sie im nachfolgenden Feld Reconnect täglich um die Uhrzeit angeben. Dieses Feature dient dazu, das von vielen Internet Providern sowieso erzwungene Trennen und Wiederverbinden mit dem Internet in eine Zeit zu legen, wenn es den Geschäftsbetrieb nicht stört. Bei Einschalten dieser Funktion greift diese nur dann, wenn die Synchronisation mit einem Zeit-Server erfolgt ist (siehe „Verwaltung >> Systemeinstellungen“ auf Seite 47, „Zeit und Datum“ auf Seite 49). |

|

|

Reconnect täglich um (Stunde) |

Angabe der Uhrzeit (Stunde), falls Automatisches Reconnect (s. o.) stattfindet. |

|

|

Reconnect täglich um (Minute) |

Angabe der Uhrzeit (Minute), falls Automatisches Reconnect (s. o.) stattfindet. |

|

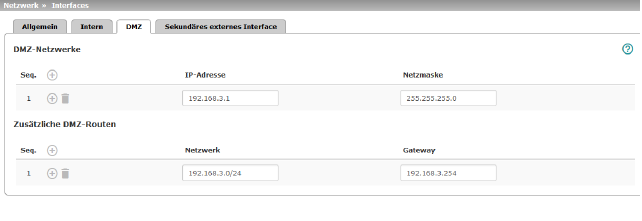

Netzwerk >> Interfaces >> DMZ (Netzwerk-Modus = „Router“) |

||

|---|---|---|

|

(Nur bei TC MGUARD RS4000 3G, TC MGUARD RS4000 4G, FL MGUARD RS4004, FL MGUARD CENTERPORT) |

IP-Adressen |

IP-Adresse, unter der der mGuard von Geräten des am DMZ-Port angeschlossenen Netzes erreichbar ist.

Im Netzwerk-Modus „Router“ ist für jede neu hinzugefügte Tabellenzeile werkseitig voreingestellt: –IP-Adresse: 192.168.3.1 –Netzmaske: 255.255.255.0 Sie können weitere Adressen festlegen, unter der der mGuard von Geräten am DMZ-Port angeschlossenen Netzen angesprochen werden kann. Das ist zum Beispiel dann hilfreich, wenn das am DMZ-Port angeschlossenen Netze in Subnetze unterteilt wird. Dann können mehrere Geräte aus verschiedenen Subnetzen den mGuard unter unterschiedlichen Adressen erreichen. |

|

|

IP-Adresse |

IP-Adresse, unter welcher der mGuard über seinen DMZ-Port erreichbar sein soll. Default: 192.168.3.1 |

|

|

Netzmaske |

Die Netzmaske des am DMZ-Port angeschlossenen Netzes. Default: 255.255.255.0 |

|

|

OSPF-Area (Nur wenn OSPF aktiviert ist) |

Verknüpft die statischen Adressen/Routen der DMZ- Netzwerkschnittstelle mit einer OSPF-Area (siehe „Netzwerk >> Dynamisches Routing“ auf Seite 233).

|

|

Zusätzliche DMZ-Routen |

Wenn am DMZ weitere Subnetze angeschlossen sind, können Sie zusätzliche Routen definieren. |

|

|

|

Netzwerk |

Das Netzwerk in CIDR-Schreibweise angeben (siehe „CIDR (Classless Inter-Domain Routing)“ auf Seite 30). Default:192.168.3.0/24 |

|

|

Gateway |

Das Gateway, über welches dieses Netzwerk erreicht werden kann. Siehe auch „Netzwerk-Beispielskizze“ auf Seite 31. Default: 192.168.3.254 |

|

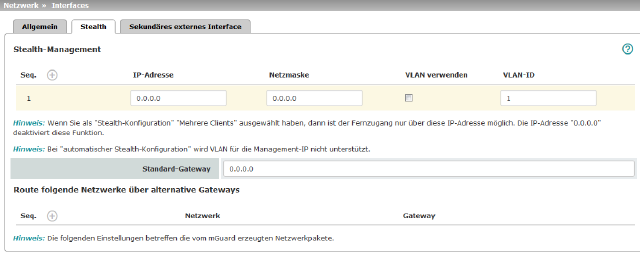

Netzwerk >> Interfaces >> Stealth (Netzwerk-Modus = „Stealth“) |

||

|---|---|---|

|

Hier können Sie weitere Management-IP-Adresse angeben, über die der mGuard administriert werden kann. Wenn –unter Stealth-Konfiguration die Option Mehrere Clients gewählt ist oder –der Client ARP-Anfragen nicht beantwortet oder –kein Client vorhanden ist, dann ist der Fernzugang über HTTPS, SNMP und SSH nur über diese Adresse möglich.

|

||

|

|

Management-IP-Adresse, unter welcher der mGuard erreichbar und administrierbar sein soll.

Die IP-Adresse „0.0.0.0“ deaktiviert die Management-IP-Adresse. Ändern Sie zuerst die Management-IP-Adresse, bevor Sie zusätzliche Adressen angeben. |

|

|

|

Netzmaske |

Die Netzmaske zu obiger IP-Adresse. |

|

|

VLAN verwenden |

IP-Adresse und Netzmaske des VLAN-Ports. Wenn die IP-Adresse innerhalb eines VLANs liegen soll, aktivieren Sie die Funktion.

|

|

|

VLAN-ID |

Diese Option ist nur gültig, wenn Sie die Option „Stealth-Konfiguration“ auf „Mehrere Clients“ gesetzt haben. –Eine VLAN-ID zwischen 1 und 4095. –Eine Erläuterung finden Sie unter „VLAN“ auf Seite 473. –Falls Sie Einträge aus der Liste löschen wollen: Der erste Eintrag kann nicht gelöscht werden.

|

|

|

Das Standard-Gateway des Netzes, in dem sich der mGuard befindet.

|

|

|

Route folgende Netzwerke über Alternative Gateways |

In den Stealth-Modi „Automatisch“ und „Statisch“ übernimmt der mGuard das Standard-Gateway des Rechners, der an seinen LAN-Port angeschlossen ist. Dies gilt nicht, wenn eine Management IP-Adresse mit Standard-Gateway konfiguriert ist. Für Datenpakete ins WAN, die der mGuard selber erzeugt, können alternative Routen festgelegt werden. Dazu gehören u. a. die Pakete folgender Datenverkehre: –das Herunterladen von Zertifikats-Sperrlisten (CRL) –das Herunterladen einer neuen Konfiguration –die Kommunikation mit einem NTP-Server (zur Zeit-Synchronisation) –das Versenden und Empfangen verschlüsselter Datenpakete von VPN-Verbindungen –Anfragen an DNS-Server –Log-Meldungen –das Herunterladen von Firmware-Updates –das Herunterladen von Konfigurationsprofilen von einem zentralen Server (sofern konfiguriert) –SNMP-Traps |

|

|

|

Soll diese Option genutzt werden, machen Sie nachfolgend die entsprechenden Angaben. Wird sie nicht genutzt, werden die betreffenden Datenpakete über das beim Client festgelegte Standard-Gateway geleitet.

|

|

|

|

Netzwerk |

Das Netzwerk in CIDR-Schreibweise angeben (siehe „CIDR (Classless Inter-Domain Routing)“ auf Seite 30). |

|

|

Gateway |

Das Gateway, über welches dieses Netzwerk erreicht werden kann. Die hier festgelegten Routen gelten für Datenpakete, die der mGuard selber erzeugt, als unbedingte Routen. Diese Festlegung hat Vorrang vor sonstigen Einstellungen (siehe auch „Netzwerk-Beispielskizze“ auf Seite 31). |

|

Einstellungen Stealth-Modus (statisch) |

IP-Adresse des Clients |

Die IP-Adresse des am LAN-Port angeschlossenen Rechners. |

|

|

Das ist die physikalische Adresse der Netzwerkkarte des lokalen Rechners, an dem der mGuard angeschlossen ist. •Die MAC-Adresse ermitteln Sie wie folgt: Auf der DOS-Ebene (Menü Start, Alle Programme, Zubehör, Eingabeaufforderung) folgenden Befehl eingeben: ipconfig /all |

|

|

|

|

Die Angabe der MAC-Adresse ist nicht unbedingt erforderlich. Denn der mGuard kann die MAC-Adresse automatisch vom Client erfragen. Hierfür muss die MAC-Adresse 0:0:0:0:0:0 eingestellt werden. Zu beachten ist, dass der mGuard aber erst dann Netzwerkpakete zum Client hindurchleiten kann, nachdem er die MAC-Adresse vom Client ermitteln konnte. Ist im statischen Stealth-Modus weder eine Stealth Management IP-Adresse noch die MAC-Adresse des Clients konfiguriert, werden DAD-ARP-Anfragen auf dem internen Interface versendet (siehe RFC 2131 „Dynamic Host Configuration Protocol“, Abschnitt 4.4.1) |

6.1.10Sekundäres externes Interface

|

Netzwerk >> Interfaces >> Sekundäres externes Interface |

||

|---|---|---|

|

Sekundäres externes Interface (Nicht bei TC MGUARD RS2000 3G, TC MGUARD RS2000 4G, FL MGUARD RS2005, FL MGUARD RS2000) |

Über das sekundäre externe Interface kann permanent oder aushilfsweise Datenverkehr ins externe Netz (WAN) geführt werden. Bei aktiviertem sekundärem externen Interface gilt Folgendes: |

|

|

|

Im Netzwerk-Modus Stealth Nur der vom mGuard erzeugte Datenverkehr wird dem Routing unterzogen, das für das sekundäre externe Interface festgelegt ist, nicht der Datenverkehr, der von einem lokal angeschlossenem Rechner ausgeht. Auch kann auf lokal angeschlossene Rechner nicht von entfernt zugegriffen werden, nur ein Fernzugriff auf den mGuard selber ist - bei entsprechender Konfiguration - möglich. VPN-Datenverkehr kann - wie im Netzwerk-Modus Router - von und zu den lokal angeschlossenen Rechnern fließen. Denn dieser wird vom mGuard verschlüsselt und gilt daher als vom mGuard erzeugt. |

|

|

|

Im Netzwerk-Modus Router Aller Datenverkehr, also der von und zu lokal angeschlossenen Rechnern und der, welcher vom mGuard erzeugt wird, kann über das sekundäre externe Interface ins externe Netz (WAN) geführt werden. |

|

|

|

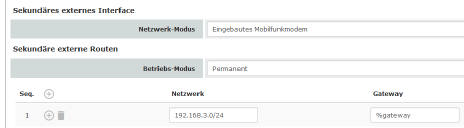

Netzwerk-Modus |

Aus / Modem / Eingebautes Mobilfunkmodem Aus (Standard). Wählen Sie diese Einstellung, wenn die Betriebsumgebung des mGuards kein sekundäres externes Interface braucht. Dann können Sie die serielle Schnittstelle (oder das eingebaute Modem - falls vorhanden) für andere Zwecke nutzen (siehe „Modem“ auf Seite 195). Modem/Eingebautes Modem Bei Auswahl einer dieser Optionen wird der Datenverkehr ins externe Netz (WAN) über das sekundäre externe Interface geführt, entweder permanent oder aushilfsweise. Das sekundäre externe Interface wird über die serielle Schnittstelle des mGuards und ein daran angeschlossenes externes Modem gebildet. Eingebautes Mobilfunkmodem Die Firmware ab 5.2 unterstützt ein externes oder internes Modem als Rückfallebene für das externe Interface. Ab Version 8.0 schließt das auch das interne Mobilfunkmodem des TC MGUARD RS4000 3G ein. Das Modem kann dauerhaft (permanent) als sekundäres externes Interface genutzt werden. Es kann im Fall eines Netzwerk-Fehlers auch vorübergehend (aushilfsweise) als sekundäres externes Interface genutzt werden. Es unterstützt dedizierte Routen und die DNS-Konfiguration. |

|

Sekundäre externe Routen (Nicht bei TC MGUARD RS2000 3G, TC MGUARD RS2000 4G, FL MGUARD RS2005, FL MGUARD RS2000) |

Hinweise zu den Betriebs-Modi: Permanent / Aushilfsweise Sowohl in der Betriebsart Permanent als auch in der Betriebsart Aushilfsweise muss dem mGuard für das sekundäre externe Interface das Modem zur Verfügung stehen, damit der mGuard über das am Modem angeschlossene Telefonnetz eine Verbindung zum WAN (Internet) herstellen kann. Welche Datenpakete über das primäre externe Interface (Ethernet-Schnittstelle) und welche Datenpakete über das sekundäre externe Interface gehen, entscheiden die Routing-Einstellungen, die für diese beiden externen Interfaces in Kraft sind. Ein Datenpaket kann also grundsätzlich nur das Interface nehmen, dessen Routing-Einstellung für das vom Datenpaket angesteuerte Ziel passend ist.

|

|

|

|

Permanent / Aushilfsweise Nach Auswahl des Netzwerk-Modus Modem, Eingebautes Modem oder Eingebautes Mobilfunkmodem für das sekundäre externe Interface muss der Betriebs-Modus des sekundären externen Interface festgelegt werden (siehe „Beispiel zur Anwendung von Routing-Angaben:“ auf Seite 164). |

|

|

|

|

|

|

|

|

Permanent Datenpakete, deren Ziel den Routing-Einstellungen entspricht, die für das sekundäre externe Interface festgelegt sind, werden immer über dieses externe Interface geleitet. Das sekundäre externe Interface ist immer aktiviert. |

|

|

|

Aushilfsweise Datenpakete, deren Ziel den Routing-Einstellungen entspricht, die für das sekundäre externe Interface festgelegt sind, werden nur dann über dieses externe Interface geleitet, wenn zusätzlich weitere zu definierende Bedingungen erfüllt werden. Nur dann wird das sekundäre externe Interface aktiviert, und die Routing-Einstellungen für das sekundäre externe Interface treten in Kraft (siehe „Tests zur Aktivierung des sekundären externen Interface“ auf Seite 162). |

|

|

Netzwerk |

Machen Sie hier die Angabe für das Routing zum externen Netzwerk. Sie können mehre Routing-Angaben machen. Datenpakete, die für diese Netze bestimmt sind, werden dann über das sekundäre externe Interface zum entsprechenden Netz - permanent oder aushilfsweise - geleitet. |

|

|

Gateway |

Geben Sie hier die IP-Adresse des Gateways an, über das die Vermittlung in das vorgenannte externe Netzwerk erfolgt - sofern diese IP-Adresse bekannt ist. Bei Einwahl ins Internet über die Telefonnummer des Internet Service Providers wird die Adresse des Gateways normalerweise erst nach Einwahl bekannt. In diesem Fall ist %gateway als Platzhalter in das Feld einzutragen. |

|

Tests zur Aktivierung des sekundären externen Interface (Nur Betrieb-Modus Aushilfsweise) |

Ist der Betriebs-Modus des sekundären externen Interface auf Aushilfsweise gestellt, dann wird durch periodisch durchgeführte Ping-Tests Folgendes überprüft: Ist ein bestimmtes Ziel oder sind bestimmte Ziele erreichbar, wenn Datenpakete dorthin ihren Weg aufgrund aller für den mGuard festgelegten Routing-Einstellungen - außer der für das sekundäre externe Interface - nehmen? Nur wenn keiner der Ping-Tests erfolgreich ist, geht der mGuard davon aus, dass es zurzeit nicht möglich ist, das/die Ziel(e) über das primäre externe Interface (= Ethernet-Schnittstelle oder WAN-Port des mGuards) zu erreichen. In diesem Fall wird das sekundäre externe Interface aktiviert, so dass - bei entsprechender Routing-Einstellung für das sekundäre externe Interface - die Datenpakete über dieses Interface geleitet werden. Das sekundäre externe Interface bleibt so lange aktiviert, bis bei nachfolgenden Ping-Tests der mGuard ermittelt, dass das bzw. die Ziel(e) wieder erreichbar sind. Wird diese Bedingung erfüllt, werden die Datenpakete wieder über das primäre externe Interface geleitet und das sekundäre externe Interface wird deaktiviert. Die fortlaufend durchgeführten Ping-Tests dienen also dazu zu überprüfen, ob bestimmte Ziele über das primäre externe Interface erreichbar sind. Bei Nichterreichbarkeit wird das sekundäre externe Interface für die Dauer der Nichterreichbarkeit aktiviert. Erfolgreicher Ping-Test Ein Ping-Test gilt dann als erfolgreich absolviert, wenn der mGuard innerhalb von 4 Sekunden eine positive Reaktion auf das ausgesandte Ping-Request Paket erhält. Bei einer positiven Reaktion gilt die Gegenstelle als erreichbar.

|

|

|

|

Legen Sie den Ping-Typ des Ping-Request-Pakets fest, das der mGuard zum Gerät mit der IP-Adresse aussenden soll, die Sie unter Ziel angeben. Sie können mehrere solcher Ping-Tests auch zu unterschiedlichen Zielen konfigurieren. |

|

|

|

|

IKE-Ping Ermittelt, ob unter der angegebenen IP-Adresse ein VPN-Gateway erreichbar ist. ICMP-Ping Ermittelt, ob unter der angegebenen IP-Adresse ein Gerät erreichbar ist. Der gebräuchlichste Ping-Test. Die Reaktion auf solche Ping-Tests ist bei manchen Geräten aber ausgeschaltet, so dass sie nicht reagieren, obwohl sie erreichbar sind. DNS-Ping Ermittelt, ob unter der angegebenen IP-Adresse ein funktionierender DNS-Server erreichbar ist. An den DNS-Server mit der angegebenen IP-Adresse wird eine generische Anfrage gerichtet, auf die jeder DNS-Server - sofern erreichbar - eine Antwort gibt. |

|

|

Ziel |

IP-Adresse des Test-Ziels. |

|

|

Intervall zwischen den Starts der Testläufe (Sekunden) |

Die oben unter Tests zur Aktivierung... definierten Ping-Tests werden nacheinander durchgeführt. Die einmalige sequentielle Durchführung der definierten Ping-Tests wird als Testlauf bezeichnet. Testläufe werden in Zeitabständen kontinuierlich wiederholt. Das in diesem Feld angegebene Intervall gibt an, wie lange der mGuard nach dem Start eines Testlaufs abwartet, um den nächsten Testlauf zu starten. Die Testläufe werden nicht unbedingt vollständig abgearbeitet: Sobald ein Ping-Test eines Testlaufs erfolgreich ist, werden die folgenden Ping-Tests desselben Testlaufs ausgelassen. Dauert ein Testlauf länger als das festgelegte Intervall, dann wird der nächste Testlauf direkt im Anschluss gestartet. |

|

|

Anzahl der Durchläufe durch die Testliste, bevor das sekundäre externe Interface aktiviert wird |

Gibt an, wie viele nacheinander durchgeführte Testläufe mit negativem Ausgang es geben muss, damit der mGuard das sekundäre externe Interface aktiviert. Ein Testlauf hat dann einen negativen Ausgang, wenn keiner der darin enthaltenen Ping-Tests erfolgreich war. Die hier festgelegte Anzahl gibt auch an, wie oft nach Aktivierung des sekundären externen Interface die Testläufe in Folge erfolgreich sein müssen, damit es wieder deaktiviert wird. |

|

DNS-Einstellungen für das sekundäre externe Interface |

DNS-Modus |

Nur relevant bei aktiviertem sekundären externem Interface im Betriebs-Modus Aushilfsweise: Der hier ausgewählte DNS-Modus legt fest, welche DNS-Server der mGuard verwendet für aushilfsweise herzustellende Verbindungen über das sekundäre externe Interface. |

|

|

|

Verwende die primären DNS-Einstellungen unverändert Es werden die DNS-Server benutzt, welche unter Netzwerk >> DNS-Server (siehe „Netzwerk >> DNS“ auf Seite 217) definiert sind. DNS-Root-Nameserver Anfragen werden an die Root-Nameserver im Internet gerichtet, deren IP-Adressen im mGuard gespeichert sind. Diese Adressen ändern sich selten. Provider definiert (via PPP-Auswahl) Es werden die Domain Name Server des Internet Service Providers benutzt, der den Zugang zum Internet zur Verfügung stellt. Benutzerdefiniert (unten stehende Liste) Ist diese Einstellung gewählt, nimmt der mGuard mit den Domain Name Servern Verbindung auf, die in der nachfolgenden Liste Benutzerdefinierte Nameserver aufgeführt sind. |

|

|

DNS-Server (Nur bei DNS-Modus Benutzerdefiniert) |

In dieser Liste können Sie die IP-Adressen von Domain Name Servern erfassen. Diese benutzt der mGuard bei der Kommunikation über das sekundäre externe Interface, wenn dieses aushilfsweise aktiviert ist. |

Beispiel zur Anwendung von Routing-Angaben:

–Die externe Route des primären externen Interface ist z. B. mit 10.0.0.0/8 angegeben, die externe Route des sekundären externen Interface mit 10.1.7.0/24. Dann werden Datenpakete zum Netz 10.1.7.0/24 über das sekundäre externe Interface geleitet, obwohl für sie die Routing-Angabe für das primäre externe Interface auch passt. Begründung: Die Routing-Angabe für das sekundäre externe Interface bezeichnet ein kleineres Netz (10.1.7.0/24 < 10.0.0.0/8).

–(Diese Regel gilt nicht im Netzwerk-Modus Stealth in Bezug auf die Stealth Management IP-Adresse (siehe Hinweis unter „Stealth-Management“ auf Seite 154).

–Sind die Routing-Angaben für das primäre und das sekundäre externe Interface identisch, dann „gewinnt“ das sekundäre externe Interface, d. h. die Datenpakete mit passender Zieladresse werden über das sekundäre externe Interface geleitet.

–Die Routing-Einstellungen für das sekundäre externe Interface treten nur dann in Kraft, wenn das sekundäre externe Interface aktiviert ist. Das ist insbesondere dann zu berücksichtigen, wenn die Routing-Angaben für des primäre und das sekundäre externe Interface sich überschneiden oder gleich sind und durch die Priorität des sekundären externen Interface eine Filterwirkung mit folgendem Effekt erzielt wird: Datenpakete, die aufgrund ihres Zieles sowohl für das primäre als auch das sekundäre externe Interface passen, gehen auf jeden Fall über das sekundäre externe Interface, aber nur, wenn dieses aktiviert ist.

–„Aktiviert“ bedeutet im Betriebs-Modus Aushilfsweise Folgendes: Nur wenn bestimmte Bedingungen erfüllt werden, wird das sekundäre externe Interface aktiviert, und erst dann wirken sich die Routing-Einstellungen des sekundären externen Interface aus.

Die Netzwerkadresse 0.0.0.0/0 bezeichnet generell das größte definierbare Netz, also das Internet

|

Dieses Menü steht nur auf dem TC MGUARD RS4000/RS2000 3G und TC MGUARD RS4000/RS2000 4G zur Verfügung. |

TC MGUARD RS4000/RS2000 3G unterstützt den Aufbau eines WANs per Mobilfunk. Die folgenden Mobilfunkstandards werden unterstützt.

–GSM

–GSM with GPRS

–GSM with EGPRS

–3G/UMTS

–3G/UMTS with HSDPA

–3G/UMTS with HSUPA

–3G/UMTS with HSDPA and HSUPA

–3G/UMTS with HSPA+

–CDMA 1xRTT (nur 3G-Geräte)

–CDMA EVDO (nur 3G-Geräte)

TC MGUARD RS4000/RS2000 4G unterstützt zusätzlich zu den oben genannten den Mobilfunkstandard:

–4G (LTE)

TC MGUARD RS4000/RS2000 4G ATT unterstützt ausschließlich:

–3G/UMTS

–4G (LTE)

TC MGUARD RS4000/RS2000 4G VZW unterstützt ausschließlich:

–4G (LTE)

Zusätzlich werden bei TC MGUARD RS4000/RS2000 3G die Ortungssysteme GPS und GLONASS für die Ortung und die Zeitsynchronisation unterstützt. Beachten Sie, dass die Zeitsynchronisation und die Positionsdaten der Ortungssysteme durch Störsignale manipuliert werden können (GPS-Spoofing).

Aufbau einer Mobilfunkverbindung

Antenne

Um eine Mobilfunkverbindung aufzubauen, muss mindestens eine passende Antenne an den Antennenanschluss (ANT) des Geräts angeschlossen werden (siehe Anwenderhandbuch zu den Geräten: UM DE MGUARD DEVICES unter phoenixcontact.net/products). Bei der Verwendung von LTE sollte zur Verbesserung der Mobilfunkverbindung (Diversity) eine zweite Antenne an das Gerät angeschlossen werden.

Informationen zu empfohlenen Antennen erhalten Sie auf den entsprechenden mGuard-Produktseiten unter phoenixcontact.net/products).

SIM-Karte

Die Geräte TC MGUARD RS4000/RS2000 3G und TC MGUARD RS4000/RS2000 4G benötigen bei der Verwendung von GSM / UMTS / LTE mindestens eine gültige Mini-SIM-Karte im 2FF-/ ID-000-Format, über die er sich einem Mobilfunknetz zuordnet und authentifiziert.

Die Geräte können mit zwei SIM-Karten ausgestattet werden. Die SIM-Karte in Schacht SIM 1 ist die primäre SIM-Karte, über die in der Regel die Verbindung aufgebaut wird. Wenn diese Verbindung ausfällt, kann auf die zweite SIM-Karte in Schacht SIM 2 zurückgegriffen werden (siehe „SIM-Fallback“ auf Seite 175). Sie können einstellen, ob und unter welchen Bedingungen die Verbindung dann wieder auf die primäre SIM-Karte zurückgestellt wird.

CDMA

Beim Mobilfunkstandard CDMA wird die Verbindung zum Mobilfunk-Provider ohne SIM-Karte hergestellt. CDMA wird in den USA vom US-Mobilfunk-Provider „Verizon“ verwendet und erfordert eine gesonderte Registrierung.

LEDs

Der Zustand der SIM-Karten wir über zwei LEDs an der Front der Geräte angezeigt. Die LEDs SIM1 und SIM2 leuchten grün, wenn die SIM-Karte aktiv ist. Ist die SIM-Karte defekt oder die PIN falsch bzw. nicht eingegeben, blinkt die LED kontinuierlich grün.

Qualität der Mobilfunkverbindung

Die Signalstärke der Mobilfunkverbindung wird über drei LEDs an der Front der Geräte angezeigt. Die LEDs funktionieren als Bargraph.

|

Untere LED |

LED 2 Mittlere LED |

LED 3 Oberste LED |

||

|---|---|---|---|---|

|

Aus |

Aus |

Aus |

-113 dBm ... -111 dBm |

Sehr schlechter bis kein Netzempfang |

|

Gelb |

Aus |

Aus |

-109 dBm ... -89 dBm |

Ausreichender Netzempfang |

|

Gelb |

Grün |

Aus |

-87 dBm ... -67 dBm |

Guter Netzempfang |

|

Gelb |

Grün |

Grün |

-65 dBm ... -51 dBm |

Sehr guter Netzempfang |

Für eine stabile Datenübertragung empfehlen wir mindestens einen guten Netzempfang.

TC MGUARD RS2000 3G / TC MGUARD RS2000 4G

Beim TC MGUARD RS2000 3G und TC MGUARD RS2000 4G steht das WAN nur über den Mobilfunk zur Verfügung, da keine WAN-Schnittstelle vorhanden ist. Die Mobilfunk-Funktion ist voreingestellt. Die Geräte können nur im Router-Modus betrieben werden.

Der Status der Mobilfunkverbindung kann per SNMP abgefragt werden. SNMP-Traps werden in folgenden Fällen versendet:

–Eingehende SMS (mGuardEDSGsmIncomingSMS)

–Eingehender Anruf (nur bis mGuard-Firmware-Version 8.3)

–Fehler bei der Mobilfunkverbindung (Ping-Tests) (mGuardEDSGsmNetworkProbe)

Sie können die SNMP-Unterstützung unter Verwaltung >> SNMP ein- und ausschalten.

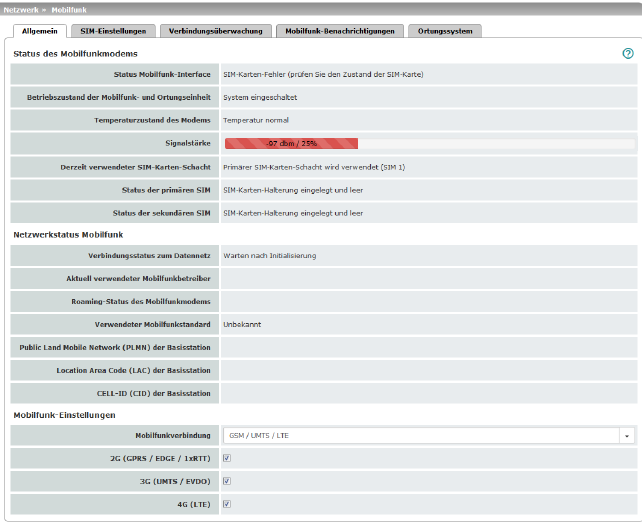

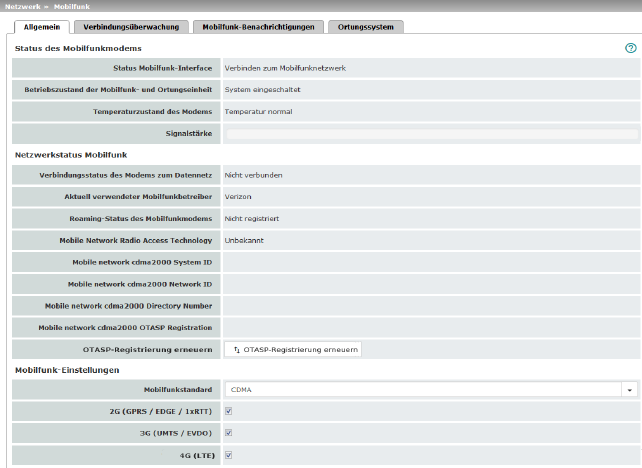

Je nach verwendetem Mobilfunkstandard (GSM/UMTS/LTE oder CDMA) werden unterschiedliche Statusmeldungen angezeigt.

Anzeige bei Auswahl GSM / UMTS / LTE

(geräteabhängig)

Anzeige bei Auswahl CDMA

|

Status Mobilfunkmodem |

Status Mobilfunk-Interface |

Gibt den Status der State Machine des Mobilfunkmodems wieder (z. B. Einwahl ins Datennetz oder SIM-Karten-Fehler). |

|

|

Betriebszustand der Mobilfunk- und Ortungseinheit |

Betriebszustand: System abgeschaltet / System eingeschaltet |

|

|

Temperaturzustand des Modems |

Temperaturzustand des Mobilfunkmodems Beim Über- oder Unterschreiten einer kritischen Temperatur schaltet sich das Mobilfunkmodem ab. |

|

|

Signalstärke |

Stärke des Mobilfunk-Signals, von Die optimale Empfangsleistung liegt bei 100 % Signalstärke und - 51 dBm Dämpfung. |

|

|

Derzeit verwendeter SIM-Karten-Schacht |

Zeigt an, welcher SIM-Karten-Schacht verwendet wird (SIM 1 oder SIM 2). |

|

|

Status der primären SIM |

Status der SIM-Karte bzw. SIM-Karten-Halterung in Schacht 1. |

|

|

Status der sekundären SIM |

Status der SIM-Karte bzw. SIM-Karten-Halterung in Schacht 2. |

|

Netzwerkstatus Mobilfunk |

Verbindungsstatus des Modems zum Datennetz |

Verbindungsstatus zum mobilen Datennetz: Offline / Einwahl / Online |

|

|

Aktuell verwendeter Mobilfunkbetreiber |

Name des Mobilfunkproviders, der aktuell vom mGuard verwendet wird. |

|

|

Roaming-Status des Mobilfunkmodems |

Mögliche Status: –Beim eigenen Netzanbieter registriert –Bei einem fremden Netzanbieter registriert –Nicht registriert |

|

|

Verwendeter Mobilfunkstandard |

Aktuell verwendeter Mobilfunkstandard |

|

|

Public Land Mobile Network (PLMN) der Basisstation (Nur bei Netzwerkverbindung „GSM/UMTS/LTE“) |

PLMN: Eindeutige Identifikationsnummer des der Basisstation zugeordneten Providers Die PLMN setzt sich aus dem dreistelligen Mobile Country Code (MCC) und dem zweistelligen Mobile Network Code (MNC) zusammen (MCC + MNC = PLMN). |

|

|

Local Area Code (LAC) der Basisstation (Nur bei Netzwerkverbindung „GSM/UMTS/LTE“) |

LAC: Gebietskennzahl, Standort im Mobilfunknetz (in Dezimal-Schreibweise) |

|

|

Cell-ID (CID) der Basisstation (Nur bei Netzwerkverbindung „GSM/UMTS/LTE“) |

CID: Eindeutige Identifikationsnummer der Mobilfunkzelle |

|

|

Mobile network cdma2000 System ID (Nur bei Netzwerkverbindung „CDMA“) |

SID: System-Identifikationsnummer der CDMA-Mobilfunkzelle |

|

|

Mobile network cdma2000 Network ID (Nur bei Netzwerkverbindung „CDMA“) |

NID: Netzwerk-Identifikationsnummer der CDMA-Mobilfunkzelle |

|

|

Mobile network cdma2000 Directory Number (Nur bei Netzwerkverbindung „CDMA“) |

Rufnummer (Mobile Directory Number – MDN), die dem mGuard vom CDMA-Netzwerkprovider (z. B. Verizon) zugewiesen wird. Gültig für den nordamerikanischen Nummerierungsplan (North American Numbering Plan – NANP). Die Nummer wird erst nach einer erfolgreichen Registrierung beim CDMA-Netzwerkprovider (z. B. Verizon OTASP) angezeigt (s. u.). |

|

|

Mobile network cdma2000 OTASP Registration (Nur bei Netzwerkverbindung „CDMA“) |

Damit der mGuard im Mobilfunk-Netzwerk des CDMA-Providers (z. B. Verizon) betrieben werden kann, müssen die dafür notwendigen Konfigurationen einmalig vom CDMA-Netzwerkprovider angefordert und heruntergeladen werden.

Bis mGuard-Firmwareversion 8.3: Mit einem Klick auf die Schaltfläche „Verizon Registrierung“ wird die Konfiguration heruntergeladen (OTASP-Methode). Der mGuard muss dazu zuvor bei Verizon angemeldet und freigeschaltet werden. Ab mGuard-Firmwareversion 8.4: Die Konfiguration wird automatisch heruntergeladen, sobald sich der bei Verizon angemeldete und freigeschaltete mGuard erstmalig über CDMA mit dem Verizon-Netz verbindet. Nach einer erfolgreichen Registrierung wird die MDN unter „Mobile network cdma2000 Directory Number“ angezeigt. |

|

|

OTASP-Registrierung erneuern |

Wenn ein bereits registriertes mGuard-Gerät mit einem neuen Mobilfunkvertrag (z. B. data plan von Verizon) und einer neuen Mobilfunknummer betrieben werden soll, muss die Registrierung erneut durchgeführt werden. Mit einem Klick auf die Schaltfläche „OTASP-Registrierung erneuern“ wird die neue Konfiguration heruntergeladen. Nach einer erfolgreichen Registrierung wird die neue MDN unter „Mobile network cdma2000 Directory Number“ angezeigt.

Um die Registrierung auf der Kommandozeile zu erneuern, muss folgender Befehl eingegeben werden: |

|

Mobilfunk-Einstellungen |

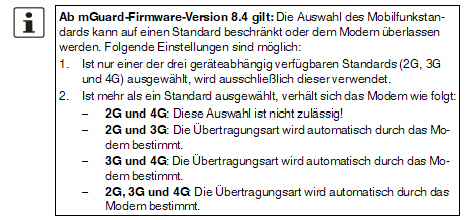

Die explizite Auswahl von Mobilfunkfrequenzen ist ab mGuard-Firmware-Version 8.4 nicht mehr notwendig und möglich. Es erfolgt lediglich die Auswahl des Mobilfunkstandards.

|

|

|

|

Mobilfunkstandard (Geräteabhängig) |

Keine Mobilfunkverbindung: Mobilfunkverbindung abgeschaltet GSM / UMTS / LTE: Mobilfunkverbindung über den Provider der SIM-Karte CDMA: Mobilfunkverbindung über das CDMA-Verfahren ohne SIM-Karte. Die Anmeldung und Freischaltung beim CDMA-Provider (z. B. Verizon) erfolgt mittels MEID-Code, der auf dem Gehäuse des verwendeten Geräts aufgedruckt ist. Die Registrierung und das Herunterladen der Konfiguration erfolgen ab mGuard-Firmwareversion 8.4 automatisch (s. o.). |

|

|

2G (GPRS / EDGE / 1xRTT) (Geräteabhängig) |

Je nach ausgewähltem Mobilfunkstandard werden die Daten mittels GPRS/EDGE (GSM/UMTS/LTE) oder 1xRTT (CDMA) übertragen. |

|

|

3G (UMTS / EVDO) (Geräteabhängig) |

Je nach ausgewähltem Mobilfunkstandard werden die Daten mittels UMTS (GSM/UMTS/LTE) oder EVDO (CDMA) übertragen. |

|

|

4G (LTE) (Geräteabhängig) |

Die Daten werden mittels LTE (GSM/UMTS/LTE) übertragen. |

|

Wird nicht angezeigt bei verwendetem Mobilfunkstandard „CDMA“. |

Die Geräte TC MGUARD RS4000/RS2000 3G und TC MGUARD RS4000/RS2000 4G können mit zwei SIM-Karten ausgestattet werden.

Die Geräte TC MGUARD RS4000/RS2000 4G ATT und VZW können nur mit einer SIM-Karte betrieben werden. SIM-Fallback ist nicht möglich.

Wenn zwei SIM-karten verwendet werden, gilt Folgendes: Die SIM-Karte in Schacht SIM 1 ist die primäre SIM-Karte, über die in der Regel die Verbindung aufgebaut wird. Wenn diese Verbindung ausfällt, kann auf die sekundäre SIM-Karte in Schacht SIM 2 zurückgegriffen werden. Dazu müssen beide SIM-Karten aktiviert und konfiguriert werden. Es ist auch möglich, nur die primäre oder nur die sekundäre SIM-Karte allein zu verwenden.

Die primäre SIM-Karte (SIM 1) in Schacht 1 übernimmt die Mobilfunkverbindung in diesen Fällen:

–Bei einem Neustart des mGuards

–Bei einem erneuten Login beim Mobilfunk-Provider

–Bei einem Fehler in der Mobilfunkverbindung der SIM 2 (siehe Verbindungsüberwachung)

–Beim Erreichen der Zeitüberschreitung, die unter „Umschaltung auf primäre SIM nach“ eingestellt ist (siehe SIM-Fallback)

Die sekundäre SIM-Karte (SIM 2) in Schacht 2 übernimmt die Mobilfunkverbindung, wenn die Verbindung über die primäre SIM-Karte (SIM 1) ausfällt. Die sekundäre SIM-Karte (SIM 2) behält die Verbindung, bis einer der oben genannten Fälle eintritt.

|

|

|

|

|

Aktivierung |

Sie können die Verwendung der SIM-Karte aktivieren oder deaktivieren. |

|

|

|

Status der primären SIM |

Folgende Status werden angezeigt: –SIM-Karten-Halterung eingelegt und leer (ohne SIM-Karte) –SIM-Karten-Halterung fehlt (weder SIM-Karte noch Halterung vorhanden) –PIN notwendig –SIM-Karte autorisiert (PIN) –Falsche PIN –PUK notwendig (wenn die PIN zu oft falsche eingegeben wurde) –SIM-Karten-Fehler |

|

|

PIN der SIM-Karte |

Vom Mobilfunk-Provider bereitgestellter Zahlencode. Bei SIM-Karten ohne PIN wird dieses Feld freigelassen. |

|

|

Providerauswahl |

Sie können die Anmeldung der SIM-Karte auf einen Provider aus der Liste beschränken oder alle Provider zulassen. Wenn Alle ausgewählt ist, wird automatisch ein geeigneter und zur Verfügung stehender Provider ausgewählt. |

|

|

APN manuell auswählen (Nur bei TC MGUARD RS4000/RS2000 4G ATT und VZW) |

Default: Deaktiviert Der Access Point Name (APN) wird bei den Geräten TC MGUARD RS4000/RS2000 4G ATT und VZW automatisch vom Provider übermittelt und vom Gerät angewendet. Treten bei der automatischen Übermittlung Fehler auf, muss die Funktion APN manuell auswählen aktiviert werden und der APN im Feld Access Point Name (APN) des Providers eingetragen werden (siehe unten). |

|

|

Access Point Name (APN) des Providers |

Tragen Sie hier den Namen des Zugangs-Gateways für die Paketdatenübertragung Ihres Mobilfunk-Providers ein. Die APN erhalten Sie von Ihrem Mobilfunk-Provider. |

|

|

APN (Nur bei TC MGUARD RS4000/RS2000 4G ATT und VZW) |

Der automatisch vom Provider bezogene oder manuell angegebene APN wird angezeigt. |

|

|

Telefonnummer (Nur bei TC MGUARD RS4000/RS2000 4G VZW) |

Die der SIM-Karte zugeordnete Telefonnummer wird angezeigt. |

|

|

Status der OTA-Registrierung (Nur bei TC MGUARD RS4000/RS2000 4G VZW) |

Status der Registrierung bei dem Mobilfunkbetreiber Verizon. |

|

|

Bei manchen Mobilfunk-Providern ist für die Übertragung von Paketdaten eine PPP-Authentifizierung notwendig. Wenn Sie die Funktion aktivieren, müssen zusätzlich die entsprechenden Zugangsdaten (Login und Passwort) angegeben werden. |

|

|

|

PPP-Login (Nur bei aktivierter Funktion „PPP-Authentifizierung“) |

Geben Sie hier die PAP- oder CHAP-Benutzerkennung (Login) zur Anmeldung am Zugangs-Gateway des Mobilfunk-Providers an. Diese Information erhalten Sie von Ihrem Mobilfunk-Provider. |

|

|

PPP-Passwort (Nur bei aktivierter Funktion „PPP-Authentifizierung“) |

Geben Sie hier das PAP- oder CHAP-Benutzerpasswort zur Anmeldung am Zugangs-Gateway des Mobilfunk-Providers an. Diese Information erhalten Sie von Ihrem Mobilfunk-Provider. |

|

(Nur wenn beide SIM-Karten aktiviert sind) (Nicht bei TC MGUARD RS2000/4000 4G VZW und TC MGUARD RS2000/4000 4G ATT) |

Gibt die Zeit in Stunden an (0 – 24), nach deren Ablauf von der sekundären (SIM 2) auf die primäre SIM-Karte (SIM 1) zurückgeschaltet wird, sofern die Prüfung der Ziele erfolgreich ist. Im Fehlerfall wird sofort auf die primäre SIM-Karte zurückgeschaltet. Ist der Wert „0“ angegeben, wird erst im Fehlerfall oder nach einem Neustart auf die primäre SIM-Karte zurückgeschaltet. |

|

|

|

Timeout bei SIM-Initialisierung |

Maximaler Zeitraum für die SIM-Initialisierung. Wird der Zeitraum überschritten, wird auf die andere SIM umgeschaltet, wenn diese aktiviert ist. Andernfalls wird die Initialisierung der aktivierten SIM wiederholt. |

|

|

Timeout bei Netzwerkregistrierung |

Maximaler Zeitraum zwischen erfolgter SIM-Initialisierung und der Verbindung mit dem Sprachnetzwerk (SMS-Versand möglich). Wird der Zeitraum überschritten, wird auf die andere SIM umgeschaltet, wenn diese aktiviert ist. Andernfalls wird gewartet, bis das Mobilfunkmodem wieder eine Verbindung mit dem Sprachnetzwerk herstellen kann. |

|

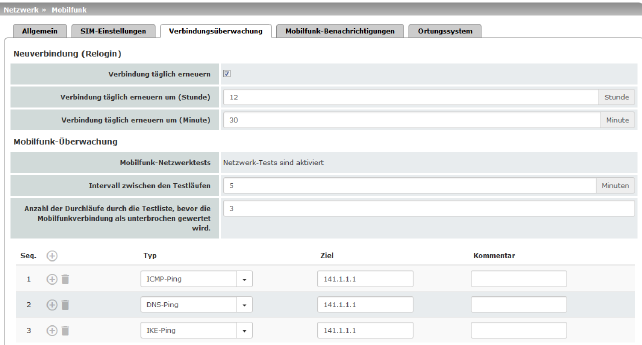

Netzwerk >> Mobilfunk >> Verbindungsüberwachung |

||

|---|---|---|

|

Neuverbindung (Relogin) |

Verbindung täglich erneuern |

Die Verbindung zum Mobilfunk-Provider wird täglich zu einem festgelegten Zeitpunkt getrennt und neu aufgebaut, um damit eine Zwangstrennung durch den Provider zu vermeiden. |

|

|

Verbindung täglich erneuern um (Stunden) (Minute) (Nur bei aktivierter Funktion „Verbindung täglich erneuern“) |

Uhrzeit, um die die Verbindung erneuert wird.

Standard: 0 h : 0 m Werte: 0 – 23 Stunden und 0 – 59 Minuten |

|

Mobilfunk-Überwachung |

Mit den folgenden Testzielen können Sie prüfen, ob bei einer aktiven Mobilfunkverbindung mit Paketdatenübertragung tatsächlich Daten übertragen werden können. Dazu werden Testziele (Hosts) im Internet in bestimmten Intervallen angepingt und somit geprüft, ob mindestens eines dieser Ziele erreichbar ist. Wenn die definierten Ziele nach festgelegten Intervallen nicht erreicht werden können, wird die Mobilfunkverbindung als fehlerhaft erkannt. Wenn zwei SIM-Karten konfiguriert sind, wird die Mobilfunkverbindung mit der aktuell nicht verwendeten SIM-Karte neu aufgebaut. Bei nur einer aktivierten SIM-Karte oder im Verfahren CDMA wird das Mobilfunkmodem zurückgesetzt und anschließend die Mobilfunkverbindung neu aufgebaut. Zustandsänderungen der Mobilfunk-Überwachung können darüber hinaus per E-Mail, SMS oder SNMP-Trap versendet werden. |

|

|

|

Mobilfunk-Netzwerktests |

Status der Netzwerküberwachung

|

|

|

Intervall zwischen den Testläufen (Minuten) |

Zeit zwischen zwei Testdurchläufen in Minuten Wert: 2 - 60 Minuten (Standard: 5 Minuten) |

|

|

Anzahl der Durchläufe durch die Testliste bevor die Mobilfunkverbindung als unterbrochen gewertet wird |

Anzahl der Wiederholungen, bis die Mobilfunkverbindung als abgebrochen gilt. Wert: 1 - 5 (Standard: 3) |

|

|

Testziele |

Typ: Der Ping-Typ kann für jedes Testziel getrennt konfiguriert werden: –ICMP-Ping (ICMP Echo Request, ICMP Echo Reply): Ermittelt, ob unter der angegebenen IP-Adresse ein Gerät erreichbar ist. Der gebräuchlichste Ping-Test. Die Reaktion auf solche Ping-Tests ist bei manchen Geräten aber ausgeschaltet, so dass sie nicht reagieren, obwohl sie erreichbar sind. –DNS-Ping (DNS-Query auf UDP-Port 53): Ermittelt, ob unter der angegebenen IP-Adresse ein funktionierender DNS-Server erreichbar ist. An den DNS-Server mit der angegebenen IP-Adresse wird eine generische Anfrage gerichtet, auf die jeder erreichbare DNS-Server eine Antwort gibt. –IKE-Ping (IPsec-IKE-Query auf UDP-Port 500): Ermittelt, ob unter der angegebenen IP-Adresse ein VPN-Gateway erreichbar ist. |

|

|

|

Ziel: Sie können Testziele als Hostname oder IP-Adresse angeben. Die Test-Ziele werden in der angegebenen Reihenfolge abgearbeitet.

Kommentar: Ein frei wählbarer Kommentar. |

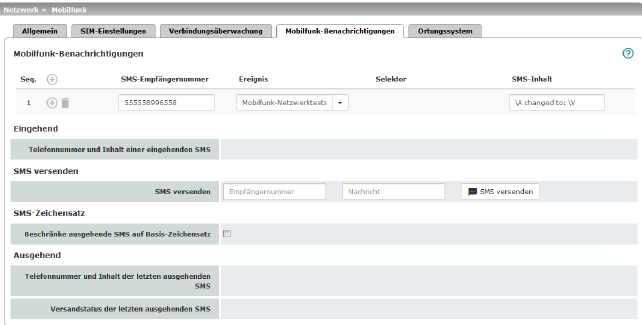

6.2.4Mobilfunk-Benachrichtigungen

Die Geräte TC MGUARD RS4000/RS2000 3G und TC MGUARD RS4000/RS2000 4G können SMS-Nachrichten versenden und empfangen.

SMS können über folgende Mechanismen versendet werden:

–Web-Oberfläche

–Kommandozeile

Dazu müssen Sie die Empfängernummer gefolgt von einem Leerzeichen eingeben und daran die Nachricht anschließen:

/Packages/mguard-api_0/mbin/action gsm/sms "<Empfängernummer> <Nachricht>"

Bei auswählbaren Ereignissen können SMS-Nachrichten an frei definierbare Mobilfunk-Empfänger gesendet werden. Eine vollständige Liste aller Ereignisse finden Sie unter „Ereignistabelle“ auf Seite 72.

Eingehende SMS können z. B. zur Steuerung von VPN-Verbindungen oder Firewall-Regelsätzen verwendet werden (siehe „Token für SMS-Steuerung“ auf Seite 286 und 345).

|

Mobilfunk-Benachrichtigungen |

Es können beliebige SMS-Empfänger mit vordefinierten Ereignissen und einer frei definierbaren Nachricht verknüpft werden. Die Liste wird von oben nach unten abgearbeitet.

|

|

|

|

SMS-Empfängernummer |

Empfängernummer für die SMS |

|

|

Ereignis |

Wenn das ausgewählte Ereignisses eintritt, wird die damit verknüpfte Empfängernummer angewählt und an diese wird das Ereignis als SMS geschickt. Zusätzlich kann eine SMS-Nachricht hinterlegt und gesendet werden. Eine vollständige Liste aller Ereignisse finden Sie unter „Ereignistabelle“ auf Seite 72. |

|

|

Selektor (Bei entsprechender Auswahl des Ereignisses „Aktivierungszustand OpenVPN- bzw. IPsec-VPN-Verbindung) |

Hier kann eine konfigurierte VPN-Verbindung ausgewählt werden, die per SMS überwacht wird. |

|

|

SMS-Inhalt |

Sie können hier den Text eingeben, der als SMS verschickt wird. Maximal 160 Zeichen aus dem GSM-Basis-Alphabet (siehe SMS-Zeichensatz) oder 70 Unicode-Symbole. Der Text ist frei definierbar. Sie können Bausteine aus der Ereignistabelle verwenden, die als Platzhalter in Klartext (\A und \V) oder in maschinenlesbarer Form (\a und v\) eingefügt werden können. Zeitstempel in Form eines Platzhalters (\T bzw. \t (maschinenlesbar)) können ebenfalls eingefügt werden (siehe „Ereignistabelle“ auf Seite 72). |

|

Eingehende SMS können dazu benutzt werden, VPN-Verbindungen zu initiieren (start) oder zu beenden (stop). Die SMS muss einen zuvor für die jeweilige VPN-Verbindung konfigurierten Token und das entsprechende Kommando enthalten. |

||

|

|

Telefonnummer und Inhalt der letzten eingehenden SMS |

Zeigt die Absendernummer und den Textinhalt der zuletzt eingegangenen SMS an. |

|

SMS versenden |

SMS versenden |

Empfängernummer Geben Sie die Telefonnummer des Empfängers der SMS ein (maximal 20 Ziffern und ein '+' für internationale Telefonnummern). Nachricht Geben Sie hier den Text ein, der als SMS verschickt werden soll. Maximal 160 Zeichen aus dem GSM-Basis-Alphabet (siehe SMS-Zeichensatz) oder 70 Unicode-Symbole. SMS versenden Klicken Sie auf die Schaltfläche „SMS versenden“, um die Nachricht zu versendet. |

|

In Firmware-Versionen vor 8.3 wurde versucht, eine maximale Zeichenmenge in einer SMS zu übertragen. Da sich einige Telekommunikationsanbieter nicht an Standards halten, wurden manche SMS nicht exakt (wortwörtlich) übertragen. Dies führt in automatisierten Anwendungen zu Problemen. Um eine wörtliche Übertragung sicherzustellen, sollten die verwendeten Zeichen auf folgenden Basis-Zeichensatz beschränkt werden: –(Leerzeichen) –0-9 –a-z –A-Z –! " # % & ( ) * + , - / : ; < = > ? |

||

|

|

Beschränke ausgehende SMS auf Basis-Zeichensatz |

Um die Verwendung des Basis-Zeichensatzes zu erzwingen, aktivieren Sie die Funktion. Nach der Aktivierung wird eine durch den mGuard versendete SMS nicht in die eingestellte Sprache der Web-Benutzeroberfläche übersetzt; es wird immer Englisch verwendet. Versendete E-Mail-Nachrichten sind davon nicht betroffen. |

|

Ausgehend |

Telefonnummer und Inhalt der letzten ausgehenden SMS |

Absendernummer und Textinhalt der letzten gesendeten SMS. |

|

|

Versandstatus der letzten ausgehenden SMS |

Versandstatus der letzten gesendeten SMS. |

|

Dieses Menü steht geräteabhängig nicht auf allen Mobilfunkgeräten zur Verfügung. |

|

|

|

|

|

Einstellungen |

Ortungssystem aktivieren |

Wenn Sie die Funktion aktivieren, wird die Position des mGuards bestimmt. |

|

|

Bei aktivierter Funktion erfolgt die Zeitsynchronisierung der lokalen Systemzeit durch das verwendete Ortungssystem. Ist gleichzeitig die Zeitsynchronisation mittels NTP-Server aktiviert (siehe „Aktiviere NTP-Zeitsynchronisation“ auf Seite 53), werden alle vorliegenden Quellen zur Zeitbestimmung verwendet. |

|

|

Aktuelle Position |

Gültigkeit der Positionsdaten |

Zeigt an, ob valide Positionsdaten für den mGuard verfügbar sind. |

|

|

Empfangene Satelliten |

Zeigt die Anzahl der für den mGuard verfügbaren GPS/GLONASS-Satelliten an, die für eine Positionsbestimmung zur Verfügung stehen. |

|

|

Breitengrad der aktuellen Position |

Zeigt den aktuellen Breitengrad der mGuard-Position an. |

|

|

Längengrad der aktuellen Position |

Zeigt den aktuellen Längengrad der mGuard-Position an. |

|

|

In OpenStreetMap anzeigen |

Aus den Positionsdaten des mGuards wird ein Link zu OpenStreetMap erzeugt, mit dem ein Web-Browser eine Kartenansicht der aktuellen Position des mGuards anzeigen kann. |

Bei allen oben aufgeführten Geräten wird im Netzwerk-Modus Modem bzw. Eingebautes (Mobilfunk-)Modem der Datenverkehr statt über den WAN-Port des mGuards über die serielle Schnittstelle geleitet und von dort geht es so weiter.

–A – Der Datenverkehr wird über die von außen zugängliche serielle Schnittstelle (Serial Port), an die ein externes Modem angeschlossen werden muss, geleitet.

–B – Der Datenverkehr wird über das eingebaute (Mobilfunk-)Modem / den eingebauten ISDN-Terminaladapter geleitet, wenn vorhanden.

Sowohl bei Möglichkeit A als auch bei B wird per Modem bzw. ISDN-Terminaladapter über das Telefonnetz die Verbindung zum ISP und damit ins Internet hergestellt.

Im Netzwerk-Modus Modem steht die serielle Schnittstelle des mGuards nicht für die ppp-Einwahloption und nicht für Konfigurationszwecke zur Verfügung (siehe S. „Modem“ auf Seite 195).

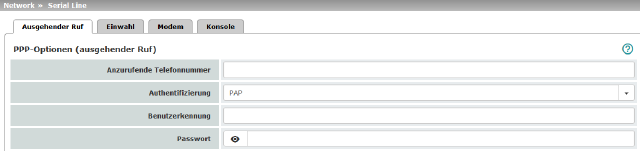

Nach Auswahl des Netzwerk-Modus Modem1 geben Sie auf der Registerkarte Ausgehender Ruf und/oder Eingehender Ruf die für die Modemverbindung erforderlichen Parameter an (siehe „Ausgehender Ruf“ auf Seite 185 und „Einwahl“ auf Seite 192).

Auf der Registerkarte Modem nehmen Sie Anschlusseinstellungen für ein externes Modem vor (siehe „Modem“ auf Seite 195).

Bei der seriellen Schnittstelle handelt es sich um eine DTE-Schnittstelle.

|

Nur TC MGUARD RS4000 3G, TC MGUARD RS4000 4G, FL MGUARD RS4000, FL MGUARD RS4004, mGuard centerport (Innominate), FL MGUARD CENTERPORT, FL MGUARD RS, FL MGUARD BLADE, FL MGUARD DELTA, mGuard delta (Innominate) |

|

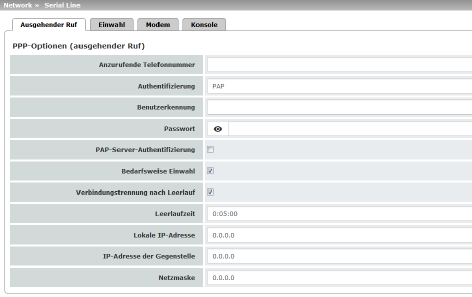

PPP-Optionen (ausgehender Ruf) (Nicht bei TC MGUARD RS2000 3G, TC MGUARD RS2000 4G, FL MGUARD RS2005, FL MGUARD RS2000) |

|

|

|

|

Telefonnummer des Internet Service Providers. Nach Herstellung der Telefonverbindung wird darüber die Verbindung ins Internet hergestellt. Befehlssyntax: Zusammen mit dem bereits vorangestellten Modemkommando ATD zum Wählen ergibt sich für das angeschlossene Modem z. B. folgende Wählsequenz: ATD765432 Standardmäßig wird das kompatiblere Pulswahlverfahren benutzt, das auf jeden Fall funktioniert. Es können Wählsonderzeichen in die Wählsequenz aufgenommen werden. |

|

|

|

|

HAYES-Wählsonderzeichen –W : Weist das Modem an, an dieser Stelle eine Wählpause einzulegen, bis das Freizeichen zu hören ist. Wird verwendet, wenn das Modem an einer Nebenstellenanlage angeschlossen ist, bei der für Anrufe „nach draußen“ mit einer bestimmten Nummer (z. B. 0) zunächst das externe Festnetz (das Amt) geholt werden muss und erst dann die Telefonnummer des gewünschten Teilnehmers gewählt werden kann. Beispiel: ATD0W765432 –T : Wechsel auf Tonwahlverfahren. Soll bei Anschluss an einen tonwahlfähigen Telefonanschluss das schnellere Tonwahlverfahren verwendet werden, setzen Sie das Wählsonderzeichen T vor die Rufnummer. Beispiel: ATDT765432 |

|

|

PAP / CHAP / Keine –PAP = Password Authentication Protocol –CHAP = Challenge Handshake Authentication Protocol. Das sind Bezeichnungen für Verfahren zur sicheren Übertragung von Authentifizierungsdaten über das Point-to-Point Protocol. Wenn der Internet Service Provider verlangt, dass sich der Benutzer mit Benutzername und Passwort anmeldet, wird PAP oder CHAP als Authentifizierungsverfahren benutzt. Benutzername und Passwort sowie eventuell weitere Angaben, die der Benutzer für den Aufbau einer Verbindung ins Internet angeben muss, werden dem Benutzer vom Internet Service Provider mitgeteilt. Je nachdem, ob PAP oder CHAP oder Keine ausgewählt wird, erscheinen unterhalb die entsprechenden Felder. In diese tragen Sie die entsprechenden Daten ein. |

|

|

|

Wenn die Authentifizierung per PAP erfolgt:

|

|

|

|

Benutzerkennung |

Benutzername, zur Anmeldung beim Internet-Service-Provider, um Zugang zum Internet zu erhalten. |

|

|

Passwort |

Passwort, zur Anmeldung beim Internet-Service-Provider angegeben, um Zugang zum Internet zu erhalten. |

|

|

PAP-Server-Authentifizierung |

Bei aktivierter Funktion werden die nachfolgen 2 Eingabefelder eingeblendet: |

|

|

Benutzerkennung des Servers |

Benutzername und Passwort, die der mGuard beim Server abfragt. Nur wenn der Server die verabredete Benutzernamen/Passwort-Kombination liefert, erlaubt der mGuard die Verbindung. |

|

|

Passwort des Servers |

|

|

|

Siehe unter „Wenn als Authentifizierung „Keine“ festgelegt wird“ auf Seite 189. |

|

|

|

Wenn die Authentifizierung per CHAP erfolgt:

|

|

|

|

Lokaler Name |

Ein Name für den mGuard, mit dem er sich beim Internet Service Provider meldet. Eventuell hat der Service Provider mehrere Kunden und muss durch die Nennung des Namens erkennen können, wer sich bei ihm einwählen will. Nachdem der mGuard sich mit diesem Namen beim Internet Service Provider angemeldet hat, vergleicht der Service Provider dann auch das angegebene Passwort für die Client-Authentifizierung (siehe unten). Nur wenn der Name dem Service Provider bekannt ist und das Passwort stimmt, kann die Verbindung erfolgreich aufgebaut werden. |

|

|

Name der Gegenstelle |

Ein Name, den der Internet Service Provider dem mGuard nennen wird, um sich zu identifizieren. Der mGuard wird keine Verbindung zum Service Provider aufbauen, wenn dieser nicht den richtigen Namen nennt. |

|

|

Passwort für die Client-Authentifizierung |

Passwort, das zur Anmeldung beim Internet Service Provider angegeben werden muss, um Zugang zum Internet zu erhalten. |

|

|

CHAP-Server-Authentifizierung: |

Bei aktivierter Funktion werden die nachfolgen 2 Eingabefelder eingeblendet: |

|

|

Passwort, das der mGuard beim Server abfragt. Nur wenn der Server das verabredete Passwort liefert, erlaubt der mGuard die Verbindung. |

|

|

|

Siehe „Wenn als Authentifizierung „Keine“ festgelegt wird“ auf Seite 189. |

|

|

|

In diesem Fall werden die Felder ausgeblendet, die die Authentifizierungsmethoden PAP oder CHAP betreffen. |

|

|

|

Es bleiben dann nur die Felder unterhalb sichtbar, die weitere Einstellungen festlegen.

|

|

Weitere gemeinsame Einstellungen

|

Netzwerk >> Interfaces >> Ausgehender Ruf |

||

|---|---|---|

|

PPP Optionen (abgehender Ruf) |

Bei aktivierter Funktion (Standard): Diese Einstellung ist sinnvoll bei Telefonverbindungen, deren Kosten nach der Verbindungsdauer berechnet werden. Der mGuard befiehlt dem Modem erst dann, eine Telefonverbindung aufzubauen, wenn auch wirklich Netzwerkpakete zu übertragen sind. Er weist dann auch das Modem an, die Telefonverbindung wieder abzubauen, sobald für eine bestimmte Zeit keine Netzwerkpakete mehr zu übertragen gewesen sind (siehe Wert in Verbindungstrennung nach Leerlauf). Auf diese Weise bleibt der mGuard allerdings nicht ständig von außerhalb, d. h. für eingehende Datenpakete, erreichbar. |

|

|

|

–Oft: Der mGuard ist so konfiguriert, dass er seine Systemzeit (Datum und Uhrzeit) regelmäßig mit einem externen NTP-Server synchronisiert. –Sporadisch: Der mGuard agiert als DNS-Server und muss für einen Client eine DNS-Anfrage durchführen. –Nach einem Neustart: Eine aktive VPN-Verbindung ist auf Initiiere gestellt. Dann wird jedes mal nach einem Neustart des mGuards eine Verbindung aufgebaut. –Nach einem Neustart: Bei einer aktiven VPN-Verbindung ist das Gateway der Gegenstelle als Hostname angegeben. Dann muss der mGuard nach einem Neustart bei einem DNS-Server die zum Hostnamen gehörige IP-Adresse anfordern. –Oft: Es sind VPN-Verbindungen eingerichtet und es werden regelmäßig DPD-Nachrichten gesendet (siehe „Dead Peer Detection“ auf Seite 375). –Oft: Der mGuard ist so konfiguriert ist, dass er seine externe IP-Adresse regelmäßig einem DNS-Service, z. B. DynDNS, mitteilt, damit er unter seinem Hostnamen erreichbar bleibt. –Oft: Die IP-Adressen von VPN-Gateways von Gegenstellen müssen beim DynDNS-Service angefordert bzw. durch Neuanfragen auf dem aktuellen Stand gehalten werden. –Sporadisch: Der mGuard ist so konfiguriert, dass SNMP-Traps zum entfernten Server gesendet werden. –Sporadisch: Der mGuard ist so konfiguriert, dass er den Fernzugriff per HTTPS, SSH oder SNMP zulässt und annimmt. (Dann sendet der mGuard Antwortpakete an jede IP-Adresse, von der ein Zugriffsversuch erfolgt (sofern die Firewall-Regeln den Zugriff zulassen würden)). –Oft: Der mGuard ist so konfiguriert, dass er in regelmäßigen Abständen Verbindung zu einem HTTPS Server aufnimmt, um gegebenenfalls ein dort vorliegendes Konfigurationsprofil herunterzuladen (siehe „Verwaltung >> Zentrale Verwaltung“ auf Seite 119). |

|

|

|

|

Bei deaktivierter Funktion baut der mGuard mit Hilfe des angeschlossenen Modems so früh wie möglich nach seinem Neustart oder nach Aktivierung des Netzwerk-Modus Modem die Telefonverbindung auf. Diese bleibt dann dauerhaft bestehen, unabhängig davon, ob Daten übertragen werden oder nicht. Wird die Telefonverbindung dennoch unterbrochen, versucht der mGuard, sie sofort wiederherzustellen. So entsteht eine ständige Verbindung, also praktisch eine Standleitung. Auf diese Weise bleibt der mGuard auch ständig von außerhalb, d. h. für eingehende Datenpakete, erreichbar. |

|

|

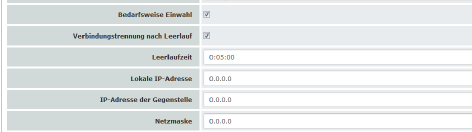

Verbindungstrennung nach Leerlauf |

Wird nur beachtet, wenn Bedarfsweise Einwahl aktiviert ist. Bei aktivierter Funktion (Standard) trennt der mGuard die Telefonverbindung, sobald über die unter Leerlaufzeit angegebene Zeitdauer kein Datenverkehr stattfindet. Zur Trennung der Telefonverbindung gibt der mGuard dem angeschlossenen Modem das entsprechende Kommando. Bei deaktivierter Funktion gibt der mGuard dem angeschlossenen Modem kein Kommando, die Telefonverbindung zu trennen. |

|

|

Leerlaufzeit (Sekunden) |

Standard: 300 Sekunden (0:05:00) Findet nach Ablauf der hier angegebenen Zeit weiterhin kein Datenverkehr statt, kann der mGuard die Telefonverbindung trennen (siehe oben unter Verbindungstrennung nach Leerlauf). Die Eingabe kann aus Sekunden [ss], Minuten und Sekunden [mm:ss] oder Stunden, Minuten und Sekunden [hh:mm:ss] bestehen. |

|

|

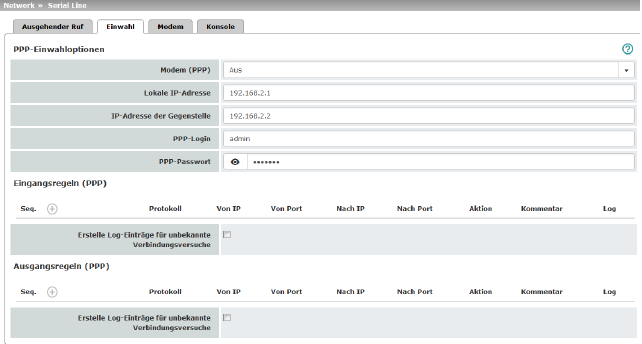

Lokale IP-Adresse |

IP-Adresse der seriellen Schnittstelle des mGuards, die jetzt als WAN-Schnittstelle fungiert. Wird diese IP-Adresse vom Internet Service Provider dynamisch zugewiesen, übernehmen Sie den voreingestellten Wert: 0.0.0.0. Sonst, d. h. bei Zuteilung einer festen IP-Adresse, tragen Sie diese hier ein. |

|

|

IP-Adresse der Gegenstelle |

IP-Adresse der Gegenstelle. Bei Anbindung ans Internet ist das die IP-Adresse des Internet Service Providers, über die der Zugang ins Internet bereit gestellt wird. Da für die Verbindung das Point-to-Point Protocol (PPP) verwendet wird, muss im Normalfall diese IP-Adresse nicht spezifiziert werden, so dass Sie den voreingestellten Wert übernehmen: 0.0.0.0. |

|

|

Netzmaske |

Die hier anzugegebene Netzmaske gehört zu den beiden IP-Adressen Lokale IP-Adresse und IP-Adresse der Gegenstelle. Üblich ist, dass entweder alle drei Werte (Lokale IP-Adresse, IP-Adresse der Gegenstelle, Netzmaske) fest eingestellt werden oder auf dem Wert 0.0.0.0 verbleiben. Auf der Registerkarte Modem nehmen Sie Anschlusseinstellungen für ein externes Modem vor (siehe „Modem“ auf Seite 195). |

|

Nur TC MGUARD RS4000 3G, FL MGUARD RS4004, FL MGUARD RS4000, mGuard centerport (Innominate), FL MGUARD CENTERPORT, FL MGUARD RS, FL MGUARD BLADE, FL MGUARD DELTA, mGuard delta (Innominate) |

|

(Nicht bei TC MGUARD RS2000 3G, TC MGUARD RS2000 4G, FL MGUARD RS2005, FL MGUARD RS2000) |

|

|

|