Unter Logging versteht man die Protokollierung von Ereignismeldungen z. B. über vorgenommene Einstellungen, über Greifen von Firewall-Regeln, über Fehler usw.

Log-Einträge werden unter verschiedenen Kategorien erfasst und können nach Kategorie sortiert angezeigt werden (siehe „Logging >> Logs ansehen“ auf Seite 431).

Alle Log-Einträge finden standardmäßig im Arbeitsspeicher des mGuards statt. Ist der maximale Speicherplatz für diese Protokollierungen erschöpft, werden automatisch die ältesten Log-Einträge durch neue überschrieben. Zudem werden beim Ausschalten des mGuards alle Log-Einträge gelöscht.

Um das zu verhindern, ist es möglich, die Log-Einträge auf einen externen Rechner (Remote-Server) zu übertragen. Das liegt auch dann nahe, sollte eine zentrale Verwaltung der Protokollierungen mehrerer mGuards erfolgen.

|

Remote Logging |

Aktiviere Remote UDP- Logging |

Sollen alle Log-Einträge zum externen (unten angegebenen) Log-Server übertragen werden, aktivieren Sie die Funktion. |

|

|

Log-Server-IP-Adresse |

Geben Sie die IP-Adresse des Log-Servers an, zu dem die Log-Einträge per UDP übertragen werden sollen. Sie müssen eine IP-Adresse angeben, keinen Hostnamen! Hier wird eine Namensauflösung nicht unterstützt, weil sonst bei Ausfall eines DNS-Servers unter Umständen nicht protokolliert werden könnte. |

|

|

Log-Server-Port |

Geben Sie den Port des Log-Servers an, zu dem die Log-Einträge per UDP übertragen werden sollen. Standard: 514 |

|

|

|

|

|

|

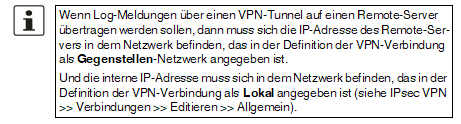

–Wenn dabei die Option IPsec VPN >> Verbindungen >> Editieren >> Allgemein, Lokal auf 1:1-NAT gestellt (siehe Seite 354), gilt Folgendes: Die interne IP-Adresse muss sich in dem angegebenen lokalen Netzwerk befinden. –Wenn dabei die Option IPsec VPN >> Verbindungen >> Editieren >> Allgemein, Gegenstelle auf 1:1-NAT gestellt (siehe Seite 355), gilt Folgendes: Die IP-Adresse des Remote-Log-Servers muss sich in dem Netzwerk befinden, das in der Definition der VPN-Verbindung als Gegenstelle angegeben ist. |

|

|

Ausführliches Logging |

Ausführliches Modem-Logging |

Nur verfügbar, wenn ein internes oder externes Modem vorhanden und eingeschaltet ist. –Internes Modem: TC MGUARD RS4000/RS2000 3G, TC MGUARD RS4000/RS2000 4G, FL MGUARD RS mit internem Analog-Modem oder ISDN-Modem –Externes Modem: FL MGUARD RS4000/RS2000, TC MGUARD RS4000/RS2000 3G, TC MGUARD RS4000/RS2000 4G, FL MGUARD RS4004/RS2005, mGuard centerport (Innominate), FL MGUARD CENTERPORT, FL MGUARD RS, FL MGUARD BLADE, mGuard delta (Innominate), FL MGUARD DELTA Ausführliches Logging |

|

|

Ausführliches Mobilfunk-Logging |

Nur verfügbar beim TC MGUARD RS4000/RS2000 3G, TC MGUARD RS4000/RS2000 4G Ausführliches Logging |

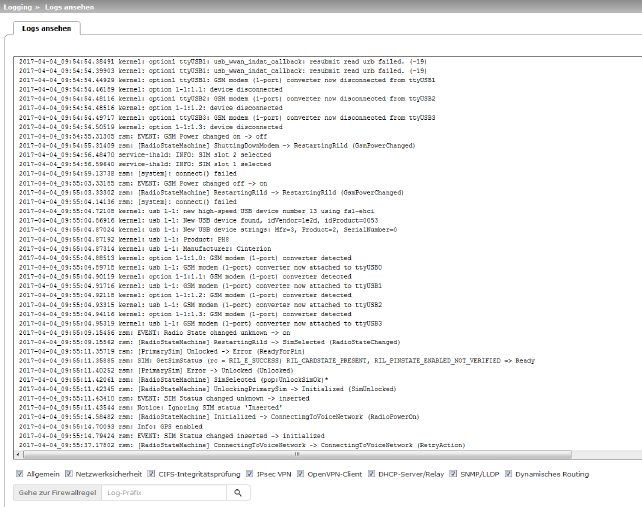

Je nachdem, welche Funktionen des mGuards aktiv gewesen sind, werden unterhalb der Log-Einträge entsprechende Kontrollkästchen zum Filtern der Einträge nach Kategorien angezeigt.

Damit eine oder mehrerer Kategorien angezeigt werden, aktivieren Sie das/die Kontrollkästchen der gewünschten Kategorie(n). Die Logeinträge werden entsprechend der Auswahl fortlaufend aktualisiert.

Um die fortlaufende Aktualisierung der Log-Einträge zu unterbrechen bzw. fortzusetzen, klicken Sie auf die Schaltfläche  Pause bzw.

Pause bzw.  Weiter.

Weiter.

Zugriff auf Log-Einträge

Der Zugriff auf die Log-Einträge kann auf unterschiedlichen Wegen erfolgten

|

mGuard |

UDP |

Web-Oberfläche (Web UI) |

|---|---|---|

|

/var/log/cifsscand |

socklog |

CIFS-Integritätsprüfung |

|

/var/log/dhclient |

Nein |

Allgemein |

|

/var/log/dhcp-ext |

Nein |

DHCP Server/Relay |

|

/var/log/dhcp-int |

Nein |

DHCP Server/Relay |

|

/var/log/dnscache |

Nein |

Nein |

|

/var/log/dynrouting |

socklog |

Dynamisches Routing |

|

/var/log/firestarter |

svlogd |

IPsec VPN |

|

/var/log/firewall |

svlogd |

Netzwerksicherheit |

|

/var/log/fwrulesetd |

socklog |

Netzwerksicherheit |

|

/var/log/gsm |

Nein |

Allgemein |

|

/var/log/https |

Nein |

Nein |

|

/var/log/ipsec |

socklog |

IPsec VPN |

|

/var/log/l2tp |

Nein |

IPsec VPN |

|

/var/log/lldpd |

Nein |

SNMP/LLDP |

|

/var/log/login |

Nein |

Nein |

|

/var/log/maid |

Nein |

Nein |

|

/var/log/main |

socklog |

Allgemein |

|

/var/log/maitrigger |

Nein |

Nein |

|

/var/log/openvpn |

socklog |

OpenVPN Client |

|

/var/log/pluto |

svlogd |

IPsec VPN |

|

/var/log/psm-sanitize |

Nein |

Allgemein |

|

/var/log/pullconfig |

socklog |

Allgemein |

|

/var/log/redundancy |

socklog |

Allgemein |

|

/var/log/snmp |

Nein |

SNMP/LLDP |

|

/var/log/tinydns |

Nein |

Allgemein |

|

/var/log/userfwd |

socklog |

Netzwerksicherheit |

.

15.2.1Kategorien der Log-Einträge

|

Logging >> Logs ansehen >> Kategorien |

|

|---|---|

|

Allgemein |

Log-Einträge, die den anderen Kategorien nicht zugeordnet werden können. |

|

Netzwerksicherheit |

Ist bei Festlegung von Firewall-Regeln das Protokollieren von Ereignissen festgelegt (Log = aktiviert), dann können Sie hier das Log aller protokollierten Ereignisse einsehen. Log-ID und Nummer zum Auffinden von Fehlerquellen Log-Einträge, die sich auf die nachfolgend aufgelisteten Firewall-Regeln beziehen, haben eine Log-ID und eine Nummer. Anhand dieser Log-ID und Nr. ist es möglich, die Firewall-Regel ausfindig zu machen, auf die sich der betreffende Log-Eintrag bezieht und die zum entsprechenden Ereignis geführt hat. Firewall-Regeln und ihre Log-ID –Paketfilter: Menü Netzwerksicherheit >> Paketfilter >> Eingangsregeln Menü Netzwerksicherheit >> Paketfilter >> Ausgangsregeln Log-ID: fw-incoming bzw. fw-outgoing –Firewall-Regeln bei VPN-Verbindungen: Menü IPsec VPN >> Verbindungen >> Editieren >> Firewall, eingehend / ausgehend Log-ID: fw-vpn-in bzw. fw-vpn-out |

|

|

–Firewall-Regeln bei OpenVPN-Verbindungen: Menü OpenVPN-Client >> Verbindungen >> Editieren >> Firewall, eingehend / ausgehend Log-ID: fw-openvpn-in bzw. fw-openvpn-out Menü OpenVPN-Client >> Verbindungen >> Editieren >> NAT Log_ID fw-openvpn-portfw –Firewall-Regeln bei Web-Zugriff auf den mGuard über HTTPS: Menü Verwaltung >> Web-Einstellungen >> Zugriff Log-ID: fw-https-access |

|

|

–Firewall-Regeln bei Zugriff auf den mGuard über SNMP: Menü Verwaltung >> SNMP >> Abfrage Log-ID: fw-snmp-access –Firewall-Regeln bei SSH-Fernzugriff auf den mGuard: Menü Verwaltung >> Systemeinstellungen >> Shell-Zugang Log-ID: fw-ssh-access –Firewall-Regeln bei Zugriff auf den mGuard über NTP: Menü Verwaltung >> Systemeinstellung >> Zeit und Datum Log-ID: fw-ntp-access |

|

|

–Firewall-Regeln der Benutzerfirewall: Menü Netzwerksicherheit >> Benutzerfirewall, Firewall-Regeln Log-ID: ufw- –Regeln für NAT, Port-Weiterleitung Menü Netzwerk >> NAT >> IP- und Port-Weiterleitung Log-ID: fw-portforwarding |

|

|

–Firewall-Regeln für serielle Schnittstelle: Menü Netzwerk >> Interfaces >> Einwahl Eingangsregeln: Log-ID: fw-serial-incoming Ausgangsregeln: Log-ID: fw-serial-outgoing

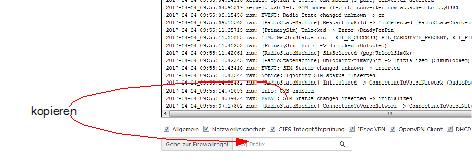

Suche nach Firewall-Regel auf Grundlage eines Netzwerksicherheits-Logs Ab mGuard-Firmwareversion 8.6.0 sind Firewall-Log-Einträge in der Liste blau markiert und mit einem Hyperlink hinterlegt. Ein Klick auf den Firewall-Log-Eintrag, z. B. fw-https-access-1-1ec2c133-dca1-1231-bfa5-000cbe01010a öffnet die Konfigurationsseite (Menü >> Untermenü >> Registerkarte) mit der Firewall-Regel, die den Log-Eintrag verursacht hat. Bei der Verwendung von mGuard-Firmwareversionen < 8.6.0 gehen Sie wie folgt vor: Ist das Kontrollkästchen Netzwerksicherheit aktiviert, sodass die betreffenden Log-Einträge angezeigt werden, wird unterhalb der Schaltfläche Aktualisiere Logs das Suchfeld Gehe zur Firewallregel angezeigt. Gehen Sie wie folgt vor, wenn Sie die Firewall-Regel ausfindig machen wollen, auf die sich ein Log-Eintrag der Kategorie Netzwerksicherheit bezieht und die zum entsprechenden Ereignis geführt hat: 1.Beim betreffenden Log-Eintrag die Passage markieren, die die Log-ID und Nummer enthält, z. B.: fw-https-access-1-1ec2c133-dca1-1231-bfa5-000cbe01010a

2.Diese Passage über die Zwischenablage ins Feld Gehe zur Firewallregel kopieren. 3.Auf die Schaltfläche Suchen klicken. Es wird die Konfigurationsseite mit der Firewall-Regel angezeigt, auf die sich der Log-Eintrag bezieht. |

|

FL MGUARD BLADE |

Auf dem FL MGUARD BLADE-Controller werden, neben Fehlermeldungen, die folgenden Meldungen ausgegeben: (Die mit < und > umklammerten Bereiche sind in den Log-Einträgen durch die jeweiligen Daten ersetzt.) Allgemeine Meldungen: blade daemon "<version>" starting ... Blade[<bladenr>] online Blade[<bladenr>] is mute Blade[<bladenr>] not running Reading timestamp from blade[<bladenr>] Beim Aktivieren eines Konfigurationsprofils auf einem Blade: Push configuration to blade[<bladenr>] reconfiguration of blade[<bladenr>] returned <returncode> blade[<bladenr>] # <text> Beim Holen eines Konfigurationsprofils vom Blade: Pull configuration from blade[<bladenr>] Pull configuration from blade[<bladenr>] returned <returncode> |

|

CIFS-Integritätsprüfung |

In diesem Log werden Meldungen über die Integritätsprüfung von Netzwerklaufwerken angezeigt. Zusätzlich sind Meldungen sichtbar, die beim Anbinden der Netzlaufwerke entstehen und die für die Integritätsprüfung benötigt werden. |

|

IPsec VPN |

Listet alle VPN-Ereignisse auf. Das Format entspricht dem unter Linux gebräuchlichen Format. Es gibt spezielle Auswertungsprogramme, die Ihnen die Informationen aus den protokollierten Daten in einem besser lesbaren Format präsentieren. |

|

OpenVPN-Client |

Listet alle OpenVPN-Ereignisse auf. |

|

DHCP-Server/Relay |

Meldungen der unter Netzwerk >> DHCP konfigurierbaren Dienste.

|

|

SNMP/LLDP |

Meldungen der unter Verwaltung >> SNMP konfigurierbaren Dienste. |

|

Dynamisches Routing |

Listet alle Ereignisse auf, die durch dynamisches Routing erzeugt werden. |