2Hilfen zur Konfiguration

2.1Sichere

Verschlüsselung

Der mGuard bietet grundsätzlich die Möglichkeit,

unterschiedliche Verschlüsselungs- und Hash-Algorithmen zu verwenden.

Einige der zur Verfügung stehenden

Algorithmen sind veraltet und werden nicht mehr als sicher angesehen.

Sie sind deshalb nicht zu empfehlen. Aus Gründen der Abwärtskompatibilität

können sie jedoch weiterhin im mGuard ausgewählt und verwendet

werden. |

In den folgenden Bereichen des mGuard s

muss der Benutzer sicherstellen, dass sichere Verschlüsselungs- und Hash-Algorithmen

zur Anwendung kommen:

–IPsec

VPN-Verbindungen

–OpenVPN-Verbindungen

–Shell-Zugang

(SSH)

–Web-Zugriff

über HTTPS (TLS/SSL)

–Verschlüsselter

Zustandsabgleich von Redundanzpaaren

Die sichere Verwendung von Verschlüsselung

wird in den folgenden Kapiteln erläutert.

Weitergehende Informationen finden sich in

der Technischen Richtlinie des Bundesamtes für Sicherheit in der Informationstechnik:

„BSI TR-02102 Kryptographische Verfahren: Empfehlungen und Schlüssellängen“.

Verwendung

sicherer Verschlüsselungs- und Hash-Algorithmen

Phoenix Contact empfiehlt die Verwendung von

Verschlüsselungs- und Hash-Algorithmen entsprechend der unten stehenden

Tabelle.

Grundsätzlich gilt Folgendes: Je länger die

Schlüssellänge (in Bits) ist, die ein Verschlüsselungsalgorithmus verwendet

(angegeben durch die angefügte Zahl), desto sicherer ist er.

Verschlüsselung |

Algorithmus |

Verwendung |

|

AES-256

AES-192

AES-128 |

Empfohlen |

|

|

|

3DES

Blowfish |

Möglichst

nicht verwenden |

|

|

DES |

Nicht verwenden |

Hash/Prüfsumme |

Hash-Funktion |

Verwendung |

|

SHA-512

SHA-384

SHA-256 |

Empfohlen |

|

|

|

SHA-1 |

Möglichst

nicht verwenden |

|

MD5 |

Nicht verwenden |

Verwendung sicherer SSH-Clients

Der Aufbau verschlüsselter SSH-Verbindungen

zum mGuard wird

vom jeweils benutzten SSH-Client initiiert. Verwendet der SSH-Client veraltete

und damit unsichere Verschlüsselungsalgorithmen, werden diese vom mGuard grundsätzlich

akzeptiert.

Benutzen Sie immer aktuelle

SSH-Clients (z. B. Putty),

um die Verwendung schwacher Verschlüsselungsalgorithmen zu vermeiden. |

Verwendung sicherer Web-Browser

Der Aufbau verschlüsselter HTTPS-Verbindungen

(TLS/SSL) zum mGuard wird vom jeweils benutzten

Web-Browser initiiert. Verwendet der Web-Browser veraltete und damit unsichere

Verschlüsselungsalgorithmen, werden diese vom mGuard grundsätzlich akzeptiert.

Benutzen Sie immer aktuelle

Web-Browser, um die Verwendung schwacher Verschlüsselungsalgorithmen

zu vermeiden. |

Erstellung sicherer X.509-Zertifikate

X.509-Zertifikate werden mithilfe unterschiedlicher

Software-Tools erstellt.

Benutzen Sie immer aktuelle

Programm-Versionen der Software-Tools, um die Verwendung

schwacher Verschlüsselungsalgorithmen bei der Erstellung von X.509-Zertifikaten

zu vermeiden. Der Hash-Algorithmus MD5 sollte nicht und SHA-1

möglichst nicht verwendet werden. |

Benutzen Sie bei der Erstellung von

X.509-Zertifikaten Schlüssellängen von

mindestens 2048 Bit. |

2.2ISA 62443-4-2-konforme

Nutzung des mGuard-Geräts

Um das mGuard-Gerät in einer Umgebung zu betreiben,

die mit dem Security Level SL 2-2-3-2-3-3-3 nach ISA 62443-4-2

Draft D4E1 vom 12. Januar 2017 konform ist, müssen die im Folgenden beschriebenen

Bedingungen eingehalten werden:

1.Die

Verwendung werkseitig voreingestellter Passwörter (Default-Passwörter)

ist verboten. Dies betrifft die Benutzer root und

admin.

2.Verwenden

Sie zur Benutzerauthentifizierung einen RADIUS-Server. Dies betrifft die

Anmeldung eines Benutzers am mGuard-Gerät über die Weboberfläche oder

SSH.

Konfigurieren Sie das mGuard-Gerät so,

dass die RADIUS-Authentifizierung als einzige Methode zur Passwortprüfung

zugelassen ist (siehe „Nutze RADIUS-Authentifizierung für den

Shell-Zugang“ auf Seite 63 und „Ermögliche RADIUS-Authentifizierung“ auf

Seite 80).

3.Verwenden

Sie zur Konfiguration der mGuard-Geräte die Management-Software

mGuard device manager (mdm

/ FL MGUARD DM).

Die lokale Konfiguration der Geräte darf

ausschließlich von eindeutigen Benutzern mit der Benutzerrolle „Netadmin“ durchgeführt werden.

Die Zugriffsrechte dieser Benutzer müssen individuell so weit wie möglich

eingeschränkt werden.

Der Benutzer Netadmin wird

im mdm angelegt und dort verwaltet. Benutzen Sie den mdm, um die Rechte

des Benutzers einzuschränken (siehe mdm-Anwenderhandbuch,

erhältlich unter phoenixcontact.net/products oder

help.mguard.com).

4.Die

Verwendung von SNMP ist verboten! Eine eindeutige Benutzerkennung ist

bei diesem Protokoll nicht gegeben.

5.Verwenden

Sie zum Sichern von mGuard-Konfigurationsprofilen (Backup) ausschließlich

verschlüsselte ECS-Dateien. Die Verwendung von unverschlüsselten ECS-Dateien

oder von ATV-Konfigurationsprofilen ist verboten (siehe „Konfigurationsprofile“ auf Seite 98).

6.Konfigurieren

und verwenden Sie einen externen Syslog-Server,

der mindestens in folgenden Fällen eine Alarmierung auslöst:

–fehlgeschlagene

Anmeldung (Login) am mGuard-Gerät (über alle Schnittstellen)

–fehlgeschlagenes

Firmware-Update auf dem mGuard-Gerät aufgrund fehlerhafter Update-Dateien

7.Betreiben

Sie das mGuard-Gerät ausschließlich in einem Schaltschrank, dessen Tür

über einen Kontakt (Schalter oder Taster) mit einem Service-I/O des mGuard-Geräts

verbunden ist. Konfigurieren Sie das mGuard-Gerät so, dass bei jedem Öffnen

der Schaltschranktür eine Alarmierung (z. B. per E-Mail oder SMS) ausgelöst

wird (siehe „Trap“ auf Seite 110 und

„Verwaltung

>> Service I/O“ auf Seite 124).

2.3Geeignete

Web-Browser

Die Konfiguration des Geräts erfolgt über

eine grafische Benutzeroberfläche im Web-Browser.

Benutzen Sie immer aktuelle

Web-Browser, um die Verwendung schwacher Verschlüsselungsalgorithmen

zu vermeiden. |

Unterstützt werden aktuelle Versionen folgender

Web-Browser:

–Mozilla

Firefox

–Google

Chrome

–Microsoft

Internet Explorer

–Apple

Safari

Begrenzung von

Login-Versuchen

Bei einem Denial of Service-Angriff werden

Dienste mutwillig arbeitsunfähig gemacht. Um einen solchen Angriff zu

verhindern, ist der mGuard mit einer Drossel für verschiedene

Netzwerkanfragen ausgerüstet.

Dabei werden alle Verbindungen gezählt, die

von einer IP-Adresse mit einem bestimmten Protokoll ausgehen. Wenn eine

bestimmte Anzahl an Verbindungen ohne gültiges Login gezählt wird, dann

wird die Drossel wirksam. Die Drossel wird zurückgesetzt, wenn 30 Sekunden

lang kein ungültiger Verbindungsversuch gestartet wurde. Jeder erneute

Aufruf ohne gültiges Login von dieser IP-Adresse setzt den Timer um 30

Sekunden zurück.

Die Anzahl an gescheiterten Verbindungsversuchen

bis die Drossel wirksam wird, hängt vom Protokoll ab

–10

bei HTTPS

–6

bei SSH, SNMP, COM-Server

2.4Benutzerrollen

root |

Benutzerrolle ohne Einschränkungen |

admin |

Administrator |

netadmin |

Administrator nur für das Netzwerk

|

audit |

Auditor/Prüfer |

mobile |

Versenden von SMS |

Die vordefinierten Benutzer (root,

admin, netadmin,

audit und mobile)

besitzen unterschiedliche Berechtigungen.

–Der

Benutzer root hat einen

uneingeschränkten Zugriff auf den mGuard .

–Der

Benutzer admin hat ebenfalls

einen funktional uneingeschränkten Zugriff auf den mGuard , jedoch ist die Anzahl der gleichzeitigen

SSH-Sitzungen eingeschränkt.

–Dem

Benutzer netadmin werden

über den mGuard device manager (FL MGUARD DM) die Berechtigungen explizit

zugewiesen. Er kann auf die anderen Funktionen nur lesend zugreifen. Passwörter

und Private Keys können von ihm nicht gelesen werden.

–Der

Benutzer audit kann auf alle

Funktionen ausschließlich lesend zugreifen. Die Benutzerrolle audit kann

wie netadmin standardmäßig

nur über den mGuard device manager (FL MGUARD DM) eingeschaltet werden.

–Der

Benutzer mobile kann über

ein CGI-Script SMS-Nachrichten mit dem mGuard versenden. Weitere Funktionen

sind dem Benutzer mobile nicht

zugänglich (siehe „CGI-Interface“ auf Seite 475).

2.5Eingabehilfe

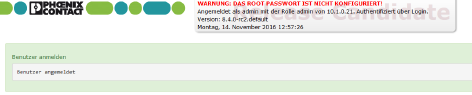

bei der Konfiguration (Systemnachrichten)

Ab der Firmware 8.0 werden geänderte oder

ungültige Einträge in der Web-Oberfläche farblich markiert.

Zusätzlich stehen Systemnachrichten zur Verfügung,

die z. B. erläutern, warum ein Eintrag ungültig ist.

Für diese Unterstützung muss die Verwendung

von JavaScript im verwendeten Web-Browser erlaubt sein. |

Bild 2-1: Beispiel

für Systemnachricht

–Geänderte Einträge werden innerhalb

der relevanten Seite und im zugehörigen Menüpunkt grün markiert,

bis die Änderungen übernommen oder rückgängig gemacht werden. Bei Tabellen

wird nur die Änderung bzw. Entfernung einer Tabellenzeile angezeigt,

nicht aber der geänderte Wert.

–Ungültige Einträge werden innerhalb

der relevanten Seite, des relevantenTabs und im zugehörigen Menüpunkt

rot markiert.

Auch wenn Sie ein Menü schließen, bleiben

die geänderten oder ungültigen Einträge gekennzeichnet.

Bei Bedarf werden systemrelevante Informationen

im oberen Bereich des Bildschirms angezeigt.

2.6Bedienung

der Web-Oberfläche

Sie können über das Menü auf der linken Seite

die gewünschte Konfiguration anklicken, z. B. „Verwaltung, Lizenzierung“.

Dann wird im Hauptfenster die Seite angezeigt.

Meistens in Form von einer oder mehrerer Registerkarten auf denen Sie

Einstellungen vornehmen können. Gliedert sich eine Seite in mehrere Registerkarten,

können Sie oben auf die Registerkartenzunge (auch Tab genannt)

klicken, um zu blättern.

Arbeiten mit Registerkarten

–Sie

können auf der betreffenden Registerkarte die gewünschten Einträge machen

(siehe auch „Arbeiten

mit sortierbaren Tabellen“ auf Seite 30).

–Wenn

sich unten rechts die Schaltfläche „Zurück“

befindet, kehren Sie durch Klicken auf diese Schaltfläche auf die

Seite zurück, von der Sie gekommen sind.

Änderung von Werten

Wenn Sie den Wert einer Variablen in der Web-Oberfläche

ändern, die Änderung jedoch noch nicht durch einen Klick auf das Icon

Übernehmen übernehmen,

dann erscheint der Variablen-Name der geänderten Variable in Grün.

Übernehmen übernehmen,

dann erscheint der Variablen-Name der geänderten Variable in Grün.

Um das Auffinden der Änderungen zu erleichtern,

wird zusätzlich der komplette Menüpfad zur geänderten Variable ebenfalls

in Grün dargestellt: Menü >> Untermenü >> Registerkarte

>> Sektion >> Variable.

Bei Eingabe unzulässiger Werte

Wenn Sie einen unzulässigen Wert (z. B.

eine unzulässige Zahl in einer IP-Adresse) angegeben haben und auf das

Icon  Übernehmen

klicken, wird die Schrift des

betreffenden Variablen-Namens in Rot dargestellt und in der Regel eine

Fehlermeldung angezeigt.

Übernehmen

klicken, wird die Schrift des

betreffenden Variablen-Namens in Rot dargestellt und in der Regel eine

Fehlermeldung angezeigt.

Um das Auffinden des Fehlers zu erleichtern,

wird zusätzlich der komplette Menüpfad zur geänderten Variable ebenfalls

in Rot dargestellt: Menü >> Untermenü >> Registerkarte

>> Sektion >> Variable.

Eingabe eines Timeouts

Die Eingabe eines Timeouts kann auf drei Arten

erfolgen:

–in

Sekunden [ss]

–in

Minuten und Sekunden [mm:ss]

–in

Stunden, Minuten und Sekunden [hh:mm:ss]

Zur Abtrennung der drei möglichen Werte wird

jeweils ein Doppelpunkt verwendet. Wird nur ein Wert eingegeben, wird

dieser als Sekunden interpretiert, zwei Werte als Minuten und Sekunden,

drei Werte als Stunden, Minuten und Sekunden. Die Werte für Minuten und

Sekunden dürfen größer als 59 sein. Nach Übernahme der Werte werden diese

unabhängig vom Eingabeformat immer als [hh:mm:ss] angezeigt (aus 90:120

wird z. B. 1:32:00).

Globale Icons

Folgende Icons stehen auf dem Seitenkopf auf

allen Seiten zur Verfügung:

Abmelden

|

Zum Abmelden

nach einem Konfigurations-Zugriff auf den mGuard .

Führt der Benutzer kein Logout durch,

wird ein Logout automatisch durchgeführt, sobald keine Aktivität

mehr stattfindet und die durch die Konfiguration festgelegte Zeit

abgelaufen ist. Ein erneuter Zugriff kann dann nur durch erneutes

Anmelden (Login) erfolgen. |

Zurücksetzen

|

Zurücksetzen

auf die alten Werte. Wenn Sie auf einer oder mehreren

Konfigurationsseiten Werte eingetragen haben und diese noch nicht

mit Übernehmen in Kraft

gesetzt haben, können Sie mit Zurücksetzen

die geänderten Werte auf die alten Werte zurücksetzen. |

Übernehmen

|

Damit die Einstellungen vom

Gerät übernommen werden, müssen Sie auf Übernehmen

klicken.

Beachten Sie, dass bereits an

anderer Stelle vorgenommene Änderungen (grün markiert) ebenfalls

übernommen werden. |

Ablauf der

Sitzung

|

Zeigt die Zeit an, nach der

der angemeldete Benutzer von der Web-Oberfläche abgemeldet wird.

Durch einen Klick auf die Zeitanzeige, wird die Ablaufzeit auf

den konfigurierten Ausgangswert zurückgesetzt (siehe „Verwaltung >> Web-Einstellungen

>> Allgemein“ auf Seite 75). |

Online-Hilfe

|

Verweis auf die Online-Hilfe

zur installierten Firmwareversion.

Die Online-Hilfe ist nur bei bestehender

Internetverbindung und entsprechender Firewall-Einstellung erreichbar.

Nach einem Klick auf das Icon

öffnet sich das dem Inhalt der Seite entsprechende Kapitel des

mGuard -Firmwarehandbuchs

in einem neuen Tab/Fenster des Webbrowsers.

Das mGuard -Firmwarehandbuch als PDF-Version

können Sie auf den entsprechenden Produktseiten unter phoenixcontact.net/products oder

help.mguard.com

herunterladen. |

Arbeiten

mit sortierbaren Tabellen

Viele Einstellungen werden als Datensätze

gespeichert. Entsprechend werden Ihnen die einstellbaren Parameter und

deren Werte in Form von Tabellenzeilen präsentiert. Wenn mehrere Firewall-Regeln

gesetzt sind, werden diese in der Reihenfolge der Einträge von oben nach

unten abgefragt, bis eine passende Regel gefunden wird. Gegebenenfalls

ist also auf die Reihenfolge der Einträge zu achten. Durch das Verschieben

von Tabellenzeilen nach unten oder oben kann die Reihenfolge geändert

werden.

Bei

Tabellen können Sie

–Zeilen

einfügen, um einen neuen Datensatz mit Einstellungen anzulegen (z. B.

die Firewall-Einstellungen für eine bestimmte Verbindung)

–Zeilen

verschieben (d. h. umsortieren) und

–Zeilen

löschen, um den gesamten Datensatz zu löschen.

Einfügen von Zeilen

1.Klicken

Sie in der Zeile, unter der eine neue Zeile eingefügt werden soll, auf

das Icon  Neue

Zeile einfügen.

Neue

Zeile einfügen.

2.Eine

neue Zeile wird unter der ausgewählten Zeile eingefügt.

Die eingefügte Zeile erscheint in der Farbe

grün, bis die Änderung übernommen wurde.

Verschieben von Zeilen

1.Bewegen

Sie den Mauszeiger über die Zeilennummer (Seq.) der Zeile, die Sie verschieben

möchten.

Der Mauszeiger verändert sich zu einem

Kreuz  .

.

2.Klicken

Sie mit der linken Maustaste in die gewünschte Zeile und halten Sie die

Maustaste gedrückt.

Die Zeile wird aus der bestehenden Reihenfolge

gelöst.

3.Verschieben

Sie die ausgewählte Zeile mit der Maus an die gewünschte Position.

Ein Rahmen um die Ziel-Zeile zeigt an,

an welcher Stelle die Zeile eingefügt wird.

4.Lassen

Sie die Maustaste los.

5.Die

Zeilen wird an die mit einen Kasten markierten Stelle verschoben.

Löschen von Zeilen

1.Klicken

Sie in der Zeile, die Sie löschen möchten, auf das Icon  Zeile löschen.

Zeile löschen.

2.Klicken

Sie anschließend auf das Icon  Übernehmen, um die Änderung wirksam werden

zu lassen.

Übernehmen, um die Änderung wirksam werden

zu lassen.

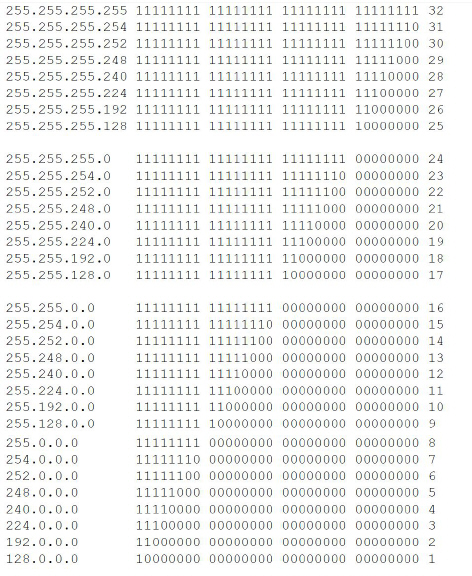

2.7CIDR

(Classless Inter-Domain Routing)

IP-Netzmasken und CIDR sind Notationen, die

mehrere IP-Adressen zu einem Adressraum zusammenfassen. Dabei wird ein

Bereich von aufeinander folgenden Adressen als ein Netzwerk behandelt.

Um dem mGuard einen Bereich von IP-Adressen

anzugeben, z. B. bei der Konfiguration der Firewall, kann es erforderlich

sein, den Adressraum in der CIDR-Schreibweise anzugeben. Die nachfolgende

Tabelle zeigt links die IP-Netzmaske, ganz rechts die entsprechende CIDR-Schreibweise.

Beispiel: 192.168.1.0 / 255.255.255.0 entspricht

im CIDR: 192.168.1.0/24

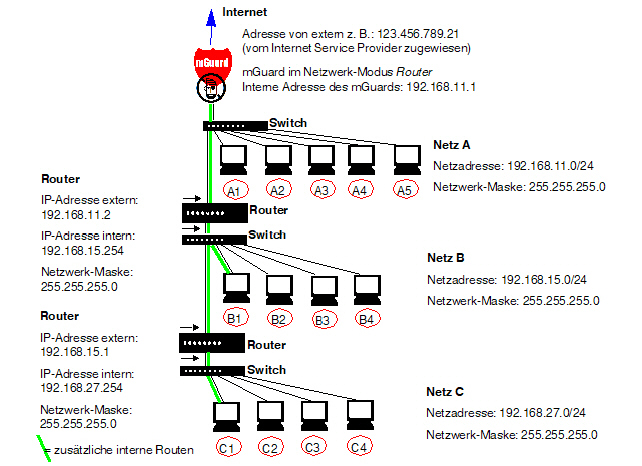

2.8Netzwerk-Beispielskizze

Die nachfolgende Skizze zeigt, wie in einem

lokalen Netzwerk mit Subnetzen die IP-Adressen verteilt sein könnten,

welche Netzwerk-Adressen daraus resultieren und wie beim mGuard die

Angaben zusätzlicher interner Route lauten könnten.

Tabelle 2-1: Netzwerk-Beispielskizze

Netz A |

Rechner |

A1 |

A2 |

A3 |

A4 |

A5 |

IP-Adresse |

192.168.11.3 |

192.168.11.4 |

192.168.11.5 |

192.168.11.6 |

192.168.11.7 |

Netzwerk-Maske |

255.255.255.0 |

255.255.255.0 |

255.255.255.0 |

255.255.255.0 |

255.255.255.0 |

Netz

B |

Rechner |

B1 |

B2 |

B3 |

B4 |

Zusätzliche

interne Routen

Netzwerk:

192.168.15.0/24

Gateway:

192.168.11.2

Netzwerk:

192.168.27.0/24

Gateway:

192.168.11.2 |

IP-Adresse |

192.168.15.2 |

192.168.15.3 |

192.168.15.4 |

192.168.15.5 |

Netzwerk-Maske |

255.255.255.0 |

255.255.255.0 |

255.255.255.0 |

255.255.255.0 |

Netz

C |

Rechner |

C |

C2 |

C3 |

C4 |

IP-Adresse |

192.168.27.1 |

192.168.27.2 |

192.168.27.3 |

192.168.27.4 |

Netzwerk-Maske |

255.255.255.0 |

255.255.255.0 |

255.255.255.0 |

255.255.255.0 |

2.9LED-Statusanzeige

und Blinkverhalten

Mithilfe von eingebauten LED-Dioden zeigen

mGuard-Geräte verschiedene Systemzustände an. Dabei kann es sich um Status-,

Alarm- oder Fehlermeldungen handeln.

Detaillierte Informationen zu den LEDs finden

Sie im Anhang (siehe „LED-Statusanzeige und Blinkverhalten“ auf

Seite 477)

.

.