Dieses Menü steht nicht auf dem FL MGUARD BLADE -Controller zur Verfügung. Auf dem FL MGUARD RS2000 , TC MGUARD RS2000 3G , TC MGUARD RS2000 4G und FL MGUARD RS2005 steht das Menü in reduzierter Form zur Verfügung.

Dieses Menü steht nicht auf dem FL MGUARD BLADE -Controller zur Verfügung. Auf dem FL MGUARD RS2000 , TC MGUARD RS2000 3G , TC MGUARD RS2000 4G und FL MGUARD RS2005 steht das Menü in reduzierter Form zur Verfügung. |

8.1Netzwerksicherheit >> Paketfilter

Der mGuard beinhaltet eine Stateful Packet Inspection Firewall. Die Verbindungsdaten einer aktiven Verbindung werden in einer Datenbank erfasst (connection tracking). Dadurch sind Regeln nur für eine Richtung zu definieren. Dann werden die Daten aus der anderen Richtung der jeweiligen Verbindung, und nur diese, automatisch durchgelassen.

Ein Nebeneffekt ist, dass bestehende Verbindungen bei einer Umkonfiguration nicht abgebrochen werden, selbst wenn eine entsprechende neue Verbindung nicht mehr aufgebaut werden dürfte.

Die unter Netzwerksicherheit >> Paketfilter konfigurierbaren Firewallregeln werden nicht auf IP-Pakete angewendet, die direkt auf eine IP-Adresse des mGuards gerichtet sind. Sie gelten nur für IP-Verbindungen bzw. IP-Verkehr, der durch den mGuard hindurch geht.

Werkseitige Voreinstellung der Firewall

–Alle eingehenden Verbindungen werden verworfen (außer VPN).

–Die Datenpakete aller ausgehenden Verbindungen werden durchgelassen.

Firewall-Regeln an dieser Stelle wirken sich aus auf die Firewall, die immer aktiv ist, mit folgenden Ausnahmen:

–VPN-Verbindungen. Für VPN-Verbindungen werden eigene Firewall-Regeln definiert (siehe „IPsec VPN >> Verbindungen“ auf Seite 336, „Firewall“ auf Seite 367).

–Benutzer-Firewall. Wenn sich Benutzer anmelden, für die Benutzer-Firewall-Regeln definiert sind, werden vorrangig diese Regeln angewandt (siehe „Netzwerksicherheit >> Benutzerfirewall“ auf Seite 305), sekundär die immer aktiven Firewall-Regeln.

Sind mehrere Firewall-Regeln gesetzt, werden diese in der Reihenfolge der Einträge von oben nach unten abgefragt, bis eine passende Regel gefunden wird. Diese wird dann angewandt. Sollten nachfolgend in der Regelliste weitere Regeln vorhanden sein, die auch passen würden, werden diese ignoriert. |

Firewall-Einstellungen bei Geräten der RS2000-Serie

FL MGUARD RS2000 , TC MGUARD RS2000 3G , TC MGUARD RS2000 4G und FL MGUARD RS2005 verfügen über eine einfache Firewall-Funktionalität. Folgende Funktionen werden nicht unterstützt: –Firewall-Regelsätze können nicht konfiguriert werden. –MAC-Filter können nicht konfiguriert werden. –Eine Benutzerfirewall kann nicht konfiguriert werden. –Hostnamen in IP-Gruppen können nicht verwendet werden. Hinweis: Konfigurationsprofile, die entsprechende Einstellungen enthalten, können nicht importiert werden. |

Verwendung von Hostnamen in IP-Gruppen (Firewall-Regeln)

In IP-Gruppen können neben IP-Adressen, IP-Bereichen und Netzwerken auch Hostnamen angegeben werden (DNS-basierte Firewall-Regeln). Die IP-Adressauflösung der Hostnamen erfolgt entsprechend den DNS-Einstellungen des mGuard s. Auf diese Weise lassen sich Hostnamen über IP-Gruppen in Firewall-Regeln einsetzen (siehe „IP- und Portgruppen“ auf Seite 289).

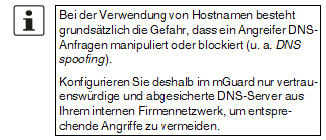

ACHTUNG: Bei der Verwendung von Hostnamen besteht grundsätzlich die Gefahr, dass ein Angreifer DNS-Anfragen manipuliert oder blockiert (u. a. DNS spoofing). Konfigurieren Sie deshalb im mGuard nur vertrauenswürdige und abgesicherte DNS-Server aus Ihrem internen Firmennetzwerk, um entsprechende Angriffe zu vermeiden. IP-Gruppen, die Hostnamen enthalten, sollten aus Sicherheitsgründen nicht in Firewall-Regeln verwendet werden, die als Aktion „Verwerfen“ oder „Abweisen“ ausführen. |

Kann ein Hostname aus einer IP-Gruppe nicht aufgelöst werden, weil z. B. ein DNS-Server nicht konfiguriert wurde oder nicht erreichbar ist, wird dieser Host bei der Regel nicht berücksichtigt. Weitere Einträge in der IP-Gruppe sind davon nicht betroffen und werden berücksichtigt. |

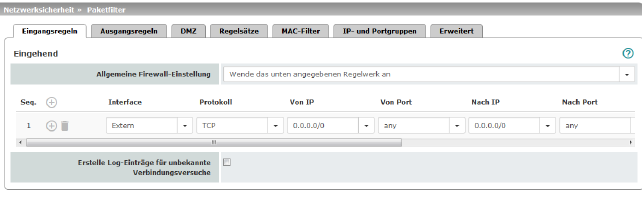

Listet die eingerichteten Firewall-Regeln auf. Sie gelten für eingehende Datenverbindungen, die von extern initiiert wurden. Für die mGuard -Geräte der RS2000-Serie gelten gesonderte Firewall-Einstellungen (siehe „Firewall-Einstellungen bei Geräten der RS2000-Serie“ auf Seite 273). In der werkseitigen Voreinstellung werden alle eingehenden Verbindungen (außer VPN) verworfen.

|

||

|

Allgemeine Firewall-Einstellung |

Alle Verbindungen annehmen, die Datenpakete aller eingehenden Verbindungen werden angenommen. Alle Verbindungen verwerfen, die Datenpakete aller eingehenden Verbindungen werden verworfen. Nur Ping zulassen, die Datenpakete aller eingehenden Verbindungen werden verworfen, mit Ausnahme der Ping-Pakete (ICMP). Diese Einstellung lässt alle Ping-Pakete passieren. Der integrierte Schutz vor Brute-Force-Attacken ist hier ausnahmsweise nicht wirksam. Wende das unten angegebene Regelwerk an, weitere Einstellmöglichkeiten werden eingeblendet. |

|

Die folgenden Einstellungen sind nur sichtbar, wenn „Wende das unten angegebene Regelwerk an“ eingestellt ist. |

|

|

Interface |

Extern / Extern 2 / Alle Gibt an, über welches Interface die Datenpakete eingehen, damit sich die Regel auf sie bezieht. Mit Alle sind die Interfaces Extern und Extern 2 gemeint. Diese Interfaces stehen nur bei mGuard -Modellen mit von außen zugänglicher serieller Schnittstelle zur Verfügung. |

|

Protokoll |

Alle bedeutet: TCP, UDP, ICMP, GRE und andere IP-Protokolle |

|

Von IP / Nach IP |

0.0.0.0/0 bedeutet alle IP-Adressen. Um einen Adressenbereich anzugeben, benutzen Sie die CIDR-Schreibweise (siehe „CIDR (Classless Inter-Domain Routing)“ auf Seite 30). Namen von IP-Gruppen, sofern definiert. Bei Angabe des Namens einer IP-Gruppe werden die Hostnamen, IP-Adressen, IP-Bereiche oder Netzwerke berücksichtigt, die unter diesem Namen gespeichert sind (siehe Registerkarte IP- und Portgruppen).

|

|

(Nur bei den Protokollen TCP und UDP) |

any bezeichnet jeden beliebigen Port. startport:endport (z. B. 110:120) bezeichnet einen Portbereich. Einzelne Ports können Sie entweder mit der Port-Nummer oder mit dem entsprechenden Servicenamen angegeben (z. B. 110 für pop3 oder pop3 für 110). Namen von Portgruppen, sofern definiert. Bei Angabe des Namens einer Portgruppe werden die Ports oder Portbereiche berücksichtigt, die unter diesem Namen gespeichert sind (siehe Registerkarte IP- und Portgruppen). |

|

Aktion |

Annehmen bedeutet, die Datenpakete dürfen passieren. Abweisen bedeutet, die Datenpakete werden zurückgewiesen, so dass der Absender eine Information über die Zurückweisung erhält.

Verwerfen bedeutet, die Datenpakete dürfen nicht passieren. Sie werden verschluckt, so dass der Absender keine Information über deren Verbleib erhält. Namen von Regelsätzen, sofern definiert. Bei der Auswahl eines Regelsatzes treten die Firewall-Regeln in Kraft, die unter diesem Regelsatz konfiguriert sind (siehe „Regelsätze“ auf Seite 284).

Namen von Modbus-TCP-Regelsätzen, sofern definiert. Bei der Auswahl eines Modbus-TCP-Regelsatzes treten die Firewall-Regeln in Kraft, die unter diesem Regelsatz konfiguriert sind (siehe „Modbus TCP“ auf Seite 297). |

|

Ein frei wählbarer Kommentar für diese Regel. |

|

|

Log |

Für jede einzelne Firewall-Regel können Sie festlegen, ob bei Greifen der Regel –das Ereignis protokolliert werden soll - Funktion Log aktivieren –oder nicht - Funktion Log deaktivieren (werkseitige Voreinstellung). |

|

Log-Einträge für unbekannte Verbindungsversuche |

Bei aktivierter Funktion werden alle Verbindungsversuche protokolliert, die nicht von den voranstehenden Regeln erfasst werden. (Werkseitige Voreinstellung: deaktiviert ) |

Ausgehend |

Listet die eingerichteten Firewall-Regeln auf. Sie gelten für ausgehende Datenverbindungen, die von intern initiiert wurden, um mit einer entfernten Gegenstelle zu kommunizieren. Für die mGuard -Geräte der RS2000-Serie gelten gesonderte Firewall-Einstellungen (siehe „Firewall-Einstellungen bei Geräten der RS2000-Serie“ auf Seite 273). In der werkseitigen Voreinstellung ist eine Regel gesetzt, die alle ausgehenden Verbindungen zulässt.

|

|

|

Allgemeine Firewall Einstellung |

Alle Verbindungen annehmen, die Datenpakete aller ausgehenden Verbindungen werden angenommen. Alle Verbindungen verwerfen, die Datenpakete aller ausgehenden Verbindungen werden verworfen. Nur Ping zulassen, die Datenpakete aller ausgehenden Verbindungen werden verworfen, mit Ausnahme der Ping-Pakete (ICMP). Wende das unten angegebene Regelwerk an, blendet weitere Einstellmöglichkeiten ein. |

|

Die folgenden Einstellungen sind nur sichtbar, wenn „Wende das unten angegebene Regelwerk an“ eingestellt ist. |

|

|

Protokoll |

Alle bedeutet: TCP, UDP, ICMP, GRE und andere IP-Protokolle |

|

Von IP / Nach IP |

0.0.0.0/0 bedeutet alle IP-Adressen. Um einen Adressenbereich anzugeben, benutzen Sie die CIDR-Schreibweise (siehe „CIDR (Classless Inter-Domain Routing)“ auf Seite 30). Namen von IP-Gruppen, sofern definiert. Bei Angabe des Namens einer IP-Gruppe werden die Hostnamen, IP-Adressen, IP-Bereiche oder Netzwerke berücksichtigt, die unter diesem Namen gespeichert sind (siehe Registerkarte IP- und Portgruppen).

|

|

Von Port / Nach Port (Nur bei den Protokollen TCP und UDP) |

any bezeichnet jeden beliebigen Port. startport:endport (z. B. 110:120) bezeichnet einen Portbereich. Einzelne Ports können Sie entweder mit der Port-Nummer oder mit dem entsprechenden Servicenamen angegeben (z. B. 110 für pop3 oder pop3 für 110). Namen von Portgruppen, sofern definiert. Bei Angabe des Namens einer Portgruppe werden die Ports oder Portbereiche berücksichtigt, die unter diesem Namen gespeichert sind (siehe Registerkarte IP- und Portgruppen). |

|

Aktion |

Annehmen bedeutet, die Datenpakete dürfen passieren. Abweisen bedeutet, die Datenpakete werden zurückgewiesen, so dass der Absender eine Information über die Zurückweisung erhält

. Verwerfen bedeutet, die Datenpakete dürfen nicht passieren. Sie werden verschluckt, so dass der Absender keine Information über deren Verbleib erhält. Namen von Regelsätzen, sofern definiert. Bei der Auswahl eines Regelsatzes treten die Firewall-Regeln in Kraft, die unter diesem Regelsatz konfiguriert sind (siehe „Regelsätze“ auf Seite 284).

Namen von Modbus-TCP-Regelsätzen, sofern definiert. Bei der Auswahl eines Modbus-TCP-Regelsatzes treten die Firewall-Regeln in Kraft, die unter diesem Regelsatz konfiguriert sind (siehe „Modbus TCP“ auf Seite 297). |

|

Kommentar |

Ein frei wählbarer Kommentar für diese Firewall-Regel. |

|

Log |

Für jede einzelne Firewall-Regel können Sie festlegen, ob bei Greifen der Regel –das Ereignis protokolliert werden soll - Aktion Log aktivieren –oder nicht - Aktion Log deaktivieren (werkseitige Voreinstellung). |

|

Log-Einträge für unbekannte Verbindungsversuche |

Bei aktivierter Funktion werden alle Verbindungsversuche protokolliert, die nicht von den voranstehenden Regeln erfasst werden. (Werkseitige Voreinstellung: deaktiviert) |

Firewall-Regeln für die DMZ (Nur bei TC MGUARD RS4000 3G , TC MGUARD RS4000 4G , FL MGUARD RS4004 , FL MGUARD CENTERPORT ) |

Die DMZ kann über einen eigenen Satz von Firewall-Regeln gegen Zugriffe aus dem internen (LAN-Interface) und dem externen Netz (WAN-Interface) abgesichert werden. Die Einstellungen werden für die vier möglichen Richtungen des Netzwerkverkehrs getrennt vorgenommen. |

|

WAN DMZ |

|

Wenn keine

Regel gesetzt ist, werden die Datenpakete aller eingehenden Verbindungen

(außer VPN) verworfen |

DMZ LAN |

|

Wenn keine

Regel gesetzt ist, werden die Datenpakete aller ausgehenden Verbindungen

(außer VPN) verworfen |

DMZ WAN |

|

Per Werkseinstellung ist eine Regel gesetzt, die alle ausgehenden Verbindungen zulässt. |

LAN DMZ |

|

Per Werkseinstellung ist eine Regel gesetzt, die alle eingehenden Verbindungen zulässt. |

|

Protokoll |

Alle bedeutet: TCP, UDP, ICMP, GRE und andere IP-Protokolle |

|

Von IP / Nach IP |

0.0.0.0/0 bedeutet alle IP-Adressen. Um einen Adressenbereich anzugeben, benutzen Sie die CIDR-Schreibweise (siehe „CIDR (Classless Inter-Domain Routing)“ auf Seite 30). Namen von IP-Gruppen, sofern definiert. Bei Angabe des Namens einer IP-Gruppe werden die Hostnamen, IP-Adressen, IP-Bereiche oder Netzwerke berücksichtigt, die unter diesem Namen gespeichert sind (siehe Registerkarte IP- und Portgruppen).

|

|

Von Port / Nach Port (Nur bei den Protokollen TCP und UDP) |

any bezeichnet jeden beliebigen Port. startport:endport (z. B. 110:120) bezeichnet einen Portbereich. Einzelne Ports können Sie entweder mit der Port-Nummer oder mit dem entsprechenden Servicenamen angegeben (z. B. 110 für pop3 oder pop3 für 110). Namen von Portgruppen, sofern definiert. Bei Angabe des Namens einer Portgruppe werden die Ports oder Portbereiche berücksichtigt, die unter diesem Namen gespeichert sind (siehe Registerkarte IP- und Portgruppen). |

|

Aktion |

Annehmen bedeutet, die Datenpakete dürfen passieren. Abweisen bedeutet, die Datenpakete werden zurückgewiesen, so dass der Absender eine Information über die Zurückweisung erhält

. Verwerfen bedeutet, die Datenpakete dürfen nicht passieren. Sie werden verschluckt, so dass der Absender keine Information über deren Verbleib erhält. Namen von Regelsätzen, sofern definiert. Bei der Auswahl eines Regelsatzes treten die Firewall-Regeln in Kraft, die unter diesem Regelsatz konfiguriert sind (siehe „Regelsätze“ auf Seite 284).

Namen von Modbus-TCP-Regelsätzen, sofern definiert. Bei der Auswahl eines Modbus-TCP-Regelsatzes treten die Firewall-Regeln in Kraft, die unter diesem Regelsatz konfiguriert sind (siehe „Modbus TCP“ auf Seite 297). |

|

Kommentar |

Ein frei wählbarer Kommentar für diese Regel. |

|

Log |

Für jede einzelne Firewall-Regel können Sie festlegen, ob bei Greifen der Regel –das Ereignis protokolliert werden soll - Aktion Log aktivieren –oder nicht - Aktion Log deaktivieren (werkseitige Voreinstellung). |

|

Log-Einträge für unbekannte Verbindungsversuche |

Bei aktivierter Funktion werden alle Verbindungsversuche protokolliert, die nicht von den voranstehenden Regeln erfasst werden. (Werkseitige Voreinstellung: deaktiviert) |

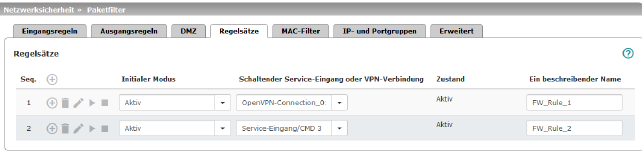

Regelsätze (Dieser Menüpunkt gehört nicht zum Funktionsumfang von TC MGUARD RS2000 3G , TC MGUARD RS2000 4G , FL MGUARD RS2005 , FL MGUARD RS2000 .) |

Initialer Modus |

Deaktiviert / Aktiv / Inaktiv Bestimmt den Ausgangszustand des Firewall-Regelsatzes nach einer Neukonfiguration oder einem Neustart. Die „Aktiv/Inaktiv“-Einstellung wirkt sich nur bei einem angeschlossenen Taster aus, Wenn die Firewall-Regelsätze über einen Schalter oder eine VPN-Verbindung gesteuert werden, haben diese Vorrang. Bei der Einstellung „Deaktiviert“ kann der Firewall-Regelsatz nicht dynamisch aktiviert werden. Der Firewall-Regelsatz bleibt bestehen, hat aber keinen Einfluss. |

|

Schaltender Service-Eingang oder VPN-Verbindung |

Service-Eingang CMD 1-3, VPN-Verbindung Der Firewall-Regelsatz kann über einen Taster/Schalter oder über eine VPN-Verbindung geschaltet werden. Der Taster/Schalter muss an einen der Servicekontakte (CMD 1-3) angeschlossenen sein. |

|

Zustand |

Gibt den aktuellen Status wieder. |

|

Ein beschreibender Name |

Sie können den Firewall-Regelsatz frei benennen bzw. umbenennen. |

|

Regelsatz aktivieren / inaktivieren |

Aktivieren / Inaktivieren Sie können den Regelsatz durch

einen Klick auf die Icons |

Nach

Klicken auf das Icon |

||

|

||

Allgemein |

Ein beschreibender Name |

Sie können den Firewall-Regelsatz frei benennen bzw. umbenennen. |

|

Initialer Modus |

Deaktiviert / Aktiv / Inaktiv Bestimmt den Ausgangszustand des Firewall-Regelsatzes nach einer Neukonfiguration oder einem Neustart. Die „Aktiv/Inaktiv“-Einstellung wirkt sich nur bei einem angeschlossenen Taster aus, Wenn die Firewall-Regelsätze über eine Schalter oder eine VPN-Verbindung gesteuert werden, haben diese Vorrang. Bei der Einstellung „Deaktiviert“ kann der Firewall-Regelsatz nicht dynamisch aktiviert werden. Sie bleibt bestehen, hat aber keinen Einfluss. |

|

Schaltender Service-Eingang oder VPN-Verbindung |

Service-Eingang CMD 1-3, VPN-Verbindung Der Firewall-Regelsatz kann über einen Taster/Schalter oder über eine VPN-Verbindung geschaltet werden. Der Taster/Schalter muss an einen der Servicekontakte (CMD 1-3) angeschlossenen sein. |

|

Invertierte Logik verwenden |

Kehrt das Verhalten des angeschlossenen Tasters/Schalters oder der schaltenden VPN-Verbindung um. Wenn der schaltende Service-Eingang als Ein-/Aus-Schalter konfiguriert ist, kann er z. B. einen Firewall-Regelsatz ein und gleichzeitig einen anderen ausschalten. Das gleich gilt für schaltende VPN-Verbindungen. |

|

Nur verfügbar beim TC MGUARD RS4000 3G , TC MGUARD RS4000 4G . Eingehende SMS können dazu benutzt werden, Firewall-Regelsätze zu aktivieren oder zu inaktivieren. Die SMS muss das Kommando „fwrules/active“ bzw. „fwrules/inactive“ gefolgt von dem Token enthalten. |

|

|

Timeout zur Deaktivierung |

Aktivierte Firewall-Regelsätze werden nach Ablauf dieser Zeit deaktiviert. Bei 0 ist diese Einstellung abgeschaltet. Zeit in hh:mm:ss (maximal 1 Tag) Die Eingabe kann aus Sekunden [ss], Minuten und Sekunden [mm:ss] oder Stunden, Minuten und Sekunden [hh:mm:ss] bestehen. |

Firewall-Regeln |

Protokoll |

Alle bedeutet: TCP, UDP, ICMP, GRE und andere IP-Protokolle. |

|

Von IP |

0.0.0.0/0 bedeutet alle IP-Adressen. Um einen Adressenbereich anzugeben, benutzen Sie die CIDR-Schreibweise (siehe „CIDR (Classless Inter-Domain Routing)“ auf Seite 30). Namen von IP-Gruppen, sofern definiert. Bei Angabe des Namens einer IP-Gruppe werden die Hostnamen, IP-Adressen, IP-Bereiche oder Netzwerke berücksichtigt, die unter diesem Namen gespeichert sind (siehe Registerkarte IP- und Portgruppen).

|

|

Von Port / Nach Port (Nur bei den Protokollen TCP und UDP) |

any bezeichnet jeden beliebigen Port. startport:endport (z. B. 110:120) bezeichnet einen Portbereich. Einzelne Ports können Sie entweder mit der Port-Nummer oder mit dem entsprechenden Servicenamen angegeben (z. B. 110 für pop3 oder pop3 für 110). Namen von Portgruppen, sofern definiert. Bei Angabe des Namens einer Portgruppe werden die Ports oder Portbereiche berücksichtigt, die unter diesem Namen gespeichert sind (siehe Registerkarte IP- und Portgruppen). |

|

Aktion |

Annehmen bedeutet, die Datenpakete dürfen passieren. Abweisen bedeutet, die Datenpakete werden zurückgewiesen, so dass der Absender eine Information über die Zurückweisung erhält.

Verwerfen bedeutet, die Datenpakete dürfen nicht passieren. Sie werden verschluckt, so dass der Absender keine Information über deren Verbleib erhält. Namen von Regelsätzen, sofern definiert. Bei der Auswahl eines Regelsatzes treten die Firewall-Regeln in Kraft, die unter diesem Regelsatz konfiguriert sind (siehe „Regelsätze“ auf Seite 284).

Namen von Modbus-TCP-Regelsätzen, sofern definiert. Bei der Auswahl eines Modbus-TCP-Regelsatzes treten die Firewall-Regeln in Kraft, die unter diesem Regelsatz konfiguriert sind (siehe „Modbus TCP“ auf Seite 297). |

|

Kommentar |

Ein frei wählbarer Kommentar für diese Regel. |

|

Log |

Für jede Firewall-Regel können Sie festlegen, ob bei Greifen der Regel –das Ereignis protokolliert werden soll – Funktion Log aktivieren –oder nicht – Funktion Log deaktivieren (werkseitig voreingestellt). |

Wenn eine Verbindung, die zu einem Firewall-Regelsatz passt, aufgebaut worden ist und diese Verbindung kontinuierlich Datenverkehr erzeugt, dann kann es sein, dass das Deaktivieren des Firewall-Regelsatzes diese Verbindung nicht wie erwartet unterbricht. |

Das ist so, weil der (ausgehende) Response von einem Dienst auf der LAN-Seite einen Eintrag in der Verbindungsverfolgungs-Tabelle (Connection Tracking Table) erzeugt, der einen anderen (eingehenden) Request von einem Peer außerhalb ermöglicht. Dieser Peer passiert die Firewall mit den selben Verbindungsparametern, ist aber nicht mit dem Firewall-Regelsatz verbunden.

Es gibt zwei Wege, den mGuard so einzurichten, dass er mit dem Ausschalten eines Firewall-Regelsatzes auch die zugehörigen Verbindungen unterbricht.

–Aktivieren Sie unter Netzwerksicherheit >> Paketfilter >> Erweitert die Option „Erlaube TCP-Verbindungen nur mit SYN“.

–Blockieren Sie in der Firewall die ausgehenden Verbindungen, die über den Port laufen, den die eingehenden Verbindungen als Ziel haben.

Wenn z B. der Regelsatz an Port 22 eingehenden Datenverkehr ermöglicht, dann kann man eine Ausgangs-Regel einrichten, die jeden Datenverkehr deaktiviert, der von Port 22 kommt.

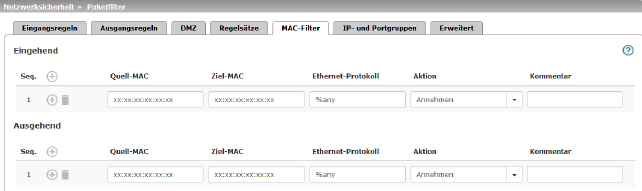

Der MAC-Filter „Eingehend“ wird auf Frames angewendet, die der mGuard an der WAN-Schnittstelle empfängt. Der MAC-Filter „Ausgehend“ wird auf Frames angewendet, die der mGuard an der LAN-Schnittstelle empfängt. Datenpakete, die bei Modellen mit serieller Schnittstelle1 per Modemverbindung ein- bzw. ausgehen, werden vom MAC-Filter nicht erfasst, weil hier kein Ethernet-Protokoll angewendet wird.

Im Stealth-Modus können neben dem Paketfilter (Layer 3/4), der den Datenverkehr z. B. nach ICMP-Nachrichten oder TCP/UDP-Verbindungen filtert, zusätzlich MAC-Filter (Layer 2) gesetzt werden. Ein MAC-Filter (Layer 2) filtert nach MAC-Adressen und Ethernet-Protokollen.

Im Gegensatz zum Paketfilter ist der MAC-Filter

stateless. Wenn Regeln eingeführt werden, müssen ebenfalls entsprechende

Regeln für die Gegenrichtung erstellt werden.

Wenn keine Regel gesetzt ist, sind alle ARP- und IP-Pakete erlaubt.

Netzwerksicherheit >> Paketfilter >> MAC-Filter |

||

|---|---|---|

Eingehend (Dieser Menüpunkt gehört nicht zum Funktionsumfang von TC MGUARD RS2000 3G , TC MGUARD RS2000 4G , FL MGUARD RS2005 , FL MGUARD RS2000 .) |

Quell-MAC |

xx:xx:xx:xx:xx:xx steht für alle MAC-Adressen. |

|

Ziel-MAC |

xx:xx:xx:xx:xx:xx steht für alle MAC-Adressen. Der Wert ff:ff:ff:ff:ff:ff ist die Broadcast MAC- Adresse, an die z. B. alle ARP-Anfragen geschickt werden. |

|

%any steht für alle Ethernet-Protokolle. Weitere Protokolle können mit dem Namen oder in HEX angegeben werden, zum Beispiel: –IPv4 oder 0800 –ARP oder 0806 |

|

|

Aktion |

Annehmen bedeutet, die Datenpakete dürfen passieren. Verwerfen bedeutet, die Datenpakete werden verworfen. |

|

Kommentar |

Ein frei wählbarer Kommentar für diese Regel. |

Ausgehend |

Die Erklärung unter „Eingehend“ gilt auch für „Ausgehend“. |

|

Mithilfe von IP- und Portgruppen lassen sich Firewall- und NAT-Regeln in komplexen Netzwerkstrukturen einfacher anlegen und verwalten.

Hostnamen, IP-Adressen, IP-Bereiche und Netzwerke können in IP-Gruppen zusammengefasst und mit einem Namen bezeichnet werden. Ports oder Portbereiche lassen sich ebenfalls in Portgruppen zusammenfassen.

Wird eine Firewall- oder NAT-Regel angelegt, können die IP- oder Portgruppen direkt anstelle von IP-Adressen/IP-Bereichen bzw. Ports/Portbereichen in den entsprechenden Feldern ausgewählt und der Regel zugewiesen werden.

ACHTUNG: Bei der Verwendung von Hostnamen besteht grundsätzlich die Gefahr, dass ein Angreifer DNS-Anfragen manipuliert oder blockiert (u. a. DNS spoofing). Konfigurieren Sie deshalb im mGuard nur vertrauenswürdige und abgesicherte DNS-Server aus Ihrem internen Firmennetzwerk, um entsprechende Angriffe zu vermeiden. IP-Gruppen, die Hostnamen enthalten, sollten aus Sicherheitsgründen nicht in Firewall-Regeln verwendet werden, die als Aktion „Verwerfen“ oder „Abweisen“ ausführen. |

Verwendung von Hostnamen Die Adressauflösung von Hostnamen erfolgt entsprechend den DNS-Einstellungen des mGuard s (siehe „Netzwerk >> DNS“ auf Seite 218). Wenn ein Hostname in mehrere IP-Adressen aufgelöst werden kann, werden alle vom DNS-Server zurückgelieferten IP-Adressen berücksichtigt. Kann ein Hostnamen aus einer IP-Gruppe nicht aufgelöst werden, weil z. B. ein DNS-Server nicht konfiguriert wurde oder nicht erreichbar ist, wird dieser Host bei der Regel nicht berücksichtigt. Weitere Einträge in der IP-Gruppe sind davon nicht betroffen und werden berücksichtigt. Wenn ein DNS-Server einen aufgelösten Hostnamen nach Ablauf der TTL mit einer anderen IP-Adresse auflöst, wird eine bestehende Verbindung mit der ursprünglichen IP-Adresse nicht abgebrochen. |

mGuard -Geräte der RS2000-Serie Die Verwendung von Hostnamen in IP-Gruppen wird von mGuard -Geräten der RS2000-Serie nicht unterstützt. |

Netzwerksicherheit >> Paketfilter >> IP- und Portgruppen |

||

|---|---|---|

IP-Gruppen |

Name |

Sie können die IP-Gruppe frei benennen bzw. umbenennen. |

|

Kommentar |

Ein frei wählbarer Kommentar für diese Gruppe/Regel. |

Editieren |

Nach

Klicken auf das Icon |

|

|

||

Name |

Sie können die IP-Gruppe frei benennen bzw. umbenennen. |

|

|

Kommentar |

Ein frei wählbarer Kommentar für diese Gruppe/Regel. |

|

Hostname, IP, IP-Bereich oder Netzwerk |

Die Einträge können einen Hostnamen (z. B. mguard.com), eine IP-Adresse (z. B. 192.168.3.1), einen IP-Adressbereich (z. B. 192.168.3.1-192.168.3.10) oder ein Netzwerk in CIDR-Schreibweise (z. B. 192.168.1.0/24) angeben.

|

Portgruppen |

Name |

Sie können die Portgruppe frei benennen bzw. umbenennen. |

|

Kommentar |

Ein frei wählbarer Kommentar für diese Gruppe/Regel. |

Editieren |

Nach

Klicken auf das Icon |

|

|

||

Einstellung Portgruppen |

Name |

Sie können die Portgruppe frei benennen bzw. umbenennen. |

|

Kommentar |

Ein frei wählbarer Kommentar für diese Gruppe/Regel. |

|

Port oder Portbereich |

Die Einträge können einen Port (z. B. pop3 oder 110) oder einen Portbereich angeben (z. B. 110:120 oder 110-120). |

Die Einstellungen betreffen das grundlegende Verhalten der Firewall.

Konsistenzprüfungen (Dieser Menüpunkt gehört nicht zum Funktionsumfang von TC MGUARD RS2000 3G , TC MGUARD RS2000 4G , FL MGUARD RS2005 , FL MGUARD RS2000 .) |

Bezieht sich auf die Länge des gesamten Paketes inklusive Header. Normalerweise beträgt die Paketlänge 64 Byte, kann aber auch größer sein. Sollen übergroße Pakete verhindert werden, um „Verstopfungen“ zu vermeiden, kann ein maximaler Wert angegeben werden. Dieser sollte auf jeden Fall über 64 liegen, damit normale ICMP-Echo-Anfragen nicht blockiert werden. |

|

|

Aktiviere TCP/UDP/ICMP-Konsistenzprüfungen |

Bei aktivierter Funktion führt der mGuard eine Reihe von Tests auf falsche Prüfsummen, Paketgrößen, usw. durch und verwirft Pakete, die die Tests nicht bestehen. Werkseitig ist die Funktion deaktiviert. |

|

Erlaube TCP-Keepalive-Pakete ohne TCP-Flags |

Normalerweise werden TCP-Pakete ohne gesetzte Flags in deren TCP-Header von Firewalls verworfen. Mindestens ein Typ von Steuerungen von Siemens mit älterer Firmware versendet TCP-Keepalive-Pakete ohne gesetzte TCP-Flags, welche vom mGuard deshalb als ungültig verworfen werden. Die aktivierte Funktion erlaubt das Weiterleiten von TCP-Paketen, bei denen keine TCP-Flags im Header gesetzt sind. Dies gilt ausschließlich, wenn solche TCP-Pakete innerhalb einer schon existierenden, regulär aufgebauten TCP-Verbindungen versendet werden. TCP-Pakete ohne TCP-Flags führen nicht zu einem neuen Eintrag in der Verbindungstabelle (siehe „Verbindungs-Verfolgung (Connection Tracking)“ auf Seite 294). Besteht die Verbindung, wenn der mGuard neu gestartet wird, werden entsprechende Pakete weiterhin verworfen und Verbindungsstörungen werden beobachtet, solange keine zu der Verbindung gehörenden Pakete mit Flags gesendet werden. Diese Einstellung wirkt auf alle TCP-Pakete ohne Flags. Eine Aktivierung ist also eine Abschwächung der Sicherheitsfunktion, die der mGuard bietet. |

ICMP via primärem externen Interface für den mGuard ICMP via sekundärem externen Interface für den mGuard ICMP via DMZ für den mGuard |

Mit dieser Option können Sie das Verhalten beim Empfang von ICMP-Nachrichten beeinflussen, die aus dem externen Netz über das primäre / sekundäre externe Interface an den mGuard gesendet werden.

Verwerfen: Alle ICMP-Nachrichten zu allen IP-Adressen des mGuard s werden verworfen. Annehmen von Ping: Nur Ping-Nachrichten (ICMP Typ 8) zu allen IP-Adressen des mGuard s werden akzeptiert. Alle ICMPs annehmen: Alle Typen von ICMP-Nachrichten zu allen IP-Adressen des mGuard s werden akzeptiert. |

|

Das GARP VLAN Registration Protocol (GVRP) wird von GVRP-fähigen Switches verwendet, um Konfigurationsinformationen miteinander auszutauschen. Bei aktivierter Funktion können GVRP-Pakete den mGuard im Stealth-Modus passieren. |

||

|

Erlaube Weiterleitung von STP-Paketen |

Das Spanning-Tree Protocol (STP) (802.1d) wird von Bridges und Switches verwendet, um Schleifen in der Verkabelung zu entdecken und zu berücksichtigen. Bei aktivierter Funktion können STP-Pakete den mGuard im Stealth-Modus passieren. |

|

Erlaube Weiterleitung von DHCP-Paketen: |

Bei aktivierter Funktion wird dem Client erlaubt, über DHCP eine IP-Adresse zu beziehen - unabhängig von den Firewall-Regeln für ausgehenden Datenverkehr. Werkseitig ist die Funktion aktiviert. |

Dieser Eintrag legt eine Obergrenze fest. Diese ist so gewählt, dass sie bei normalem praktischen Einsatz nie erreicht wird. Bei Angriffen kann sie dagegen leicht erreicht werden, so dass durch die Begrenzung ein zusätzlicher Schutz eingebaut ist. Sollten in Ihrer Betriebsumgebung besondere Anforderungen vorliegen, dann können Sie den Wert erhöhen. Auch vom mGuard aus aufgebaute Verbindungen werden mitgezählt. Deshalb dürfen Sie diesen Wert nicht zu klein wählen, da es sonst zu Fehlfunktionen kommt. |

||

|

SYN ist ein spezielles Datenpaket im TCP/IP-Verbindungsaufbau, das den Anfang des Verbindungsaufbaus markiert. Funktion deaktiviert (Standard): Der mGuard erlaubt auch Verbindungen, deren Anfang er nicht registriert hat. D. h. der mGuard kann bei Bestehen einer Verbindung einen Neustart durchführen, ohne dass die Verbindung abreißt. Funktion akviert: Der mGuard muss das SYN-Paket einer bestehenden Verbindung registriert haben. Sonst baut er die Verbindung ab. Falls der mGuard während des Bestehens einer Verbindung einen Neustart durchführt, wird diese Verbindung getrennt. Damit werden Angriffe auf bestehende Verbindungen und das Entführen bestehender Verbindungen erschwert. |

|

|

Wird eine TCP-Verbindung über den hier angegebenen Zeitraum hinaus nicht verwendet, so werden ihre Verbindungsdaten gelöscht. Eine durch NAT umgeschriebene Verbindung (nicht 1:1-NAT), muss danach erneut aufgebaut werden. Wenn die Funktion „Erlaube TCP-Verbindungen nur mit SYN“ aktiviert wurde, dann müssen alle abgelaufen Verbindungen neu aufgebaut werden. Voreinstellung: 120 Tage (120:00:00) Die Eingabe kann aus Sekunden [ss], Minuten und Sekunden [mm:ss] oder Stunden, Minuten und Sekunden [hh:mm:ss] bestehen. |

|

|

Timeout für geschlossene TCP-Verbindungen |

Der Timeout gibt an, wie lange der mGuard eine TCP-Verbindung noch offen hält, wenn zwar die eine Seite die Verbindung mit einem „FIN-Paket" beendet, die Gegenstelle dies jedoch noch nicht bestätigt hat. Voreinstellung: 1 Stunde (1:00:00) Die Eingabe kann aus Sekunden [ss], Minuten und Sekunden [mm:ss] oder Stunden, Minuten und Sekunden [hh:mm:ss] bestehen. |

|

Bestehende Verbindungen nach Änderungen an der Firewall zurücksetzen |

Bei aktivierter Funktion (Standard) werden die bestehenden Verbindungen zurückgesetzt, –wenn die Funktion „Erlaube TCP-Verbindungen nur mit SYN“ aktiviert wurde und –wenn die Firewall-Regeln angepasst wurden oder –wenn die Funktion aktiviert wird (auch ohne Änderung der Firewall-Regeln.) Nach einer Änderung der Firewall-Regeln verhält sich der mGuard wie nach einem Neustart, allerdings gilt dies nur für die weitergeleiteten Verbindungen. Bestehende TCP-Verbindungen werden unterbrochen, auch wenn sie nach den neuen Firewall-Regeln erlaubt sind. Verbindungen zum Gerät sind davon nicht betroffen, selbst wenn die Firewall-Regeln für den Remote-Zugriff geändert wurden. Bei inaktivierter Funktion bleiben die Verbindungen bestehen, auch wenn die geänderten Firewall-Regeln diese nicht erlauben oder beenden würden. |

|

FTP |

Wird beim FTP-Protokoll eine ausgehende Verbindung hergestellt, um Daten abzurufen, gibt es zwei Varianten der Datenübertragung: Beim „aktiven FTP“ stellt der angerufene Server im Gegenzug eine zusätzliche Verbindung zum Anrufer her, um auf dieser Verbindung die Daten zu übertragen. Beim „passiven FTP“ baut der Client diese zusätzliche Verbindung zum Server zur Datenübertragung auf. Damit die zusätzlichen Verbindungen von der Firewall durchgelassen werden, muss FTP aktiviert sein (Standard). |

|

IRC |

Ähnlich wie bei FTP: Beim Chatten im Internet per IRC müssen nach aktivem Verbindungsaufbau auch eingehende Verbindungen zugelassen werden, soll das Chatten reibungslos funktionieren. Damit diese von der Firewall durchgelassen werden, muss IRC aktiviert sein (Standard). |

|

Standard: deaktivert Muss aktiviert sein, wenn von lokalen Rechnern ohne Zuhilfenahme des mGuard s VPN-Verbindungen mittels PPTP zu externen Rechner aufgebaut werden können sollen. Muss aktiviert sein, wenn GRE-Pakete von intern nach extern weiter geleitet werden müssen. |

|

|

H.323 |

Standard: deaktivert Protokoll, das zum Aufbau von Kommunikationssitzungen mit zwei oder mehr Teilnehmern dient. Wird für audio-visuelle Übertragungen verwendet. Dieses Protokoll ist älter als SIP. |

|

SIP |

Standard: deaktiviert Das SIP (Session Initiation Protocol) dient zum Aufbau von Kommunikationssitzungen mit zwei oder mehr Teilnehmern. Wird häufig bei der IP-Telefonie verwendet. Bei aktivierter Funktion kann der mGuard das SIP verfolgen und dynamisch notwendige Firewall-Regeln einfügen, wenn weitere Kommunikationskanäle zu derselben Sitzung aufgebaut werden. Wenn zusätzlich NAT aktiviert ist, können einer oder mehrere lokal angeschlossene Rechner über den mGuard mit extern erreichbaren Rechnern per SIP kommunizieren. |

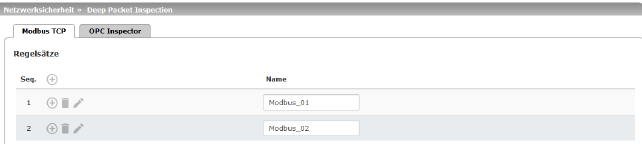

8.2Netzwerksicherheit >> Deep Packet Inspection

Für die Integration von Automatisierungsgeräten wird in der Industrie häufig das Modbus-Protokoll eingesetzt. Es ermöglicht den Austausch von Prozessdaten zwischen Modbus-Kontrollern unabhängig von der Netzwerkstruktur. Modbus ist ein Client/Server-Protokoll.

Zur Übertragung von Daten im industriellen Ethernet wird die TCP/IP-Variante des Protokolls verwendet: Modbus TCP. Der Zugriff auf bestimmte Gerätedaten über das Modbus-TCP-Protokoll wird über sogenannte Funktionscodes gesteuert.

Die Übertragung über das Modbus-TCP-Protokoll erfolgt in der Regel über den reservierten TCP-Port 502.

Deep Packet Inspection (DPI)

Der mGuard kann Pakete ein- und ausgehende Modbus-TCP-Verbindungen prüfen (Deep Packet Inspection) und bei Bedarf filtern. Geprüft werden die Nutzdaten der eingehenden Pakete. Antworten auf gefilterte Anfragen werden keiner DPI mehr unterzogen.

Pakete, die bestimmte Funktionscodes verwenden, können über definierte Regeln „verworfen“ oder „angenommen“ werden.

Nach Klicken auf das Icon  Zeile bearbeiten erscheint folgende

Registerkarte:

Zeile bearbeiten erscheint folgende

Registerkarte:

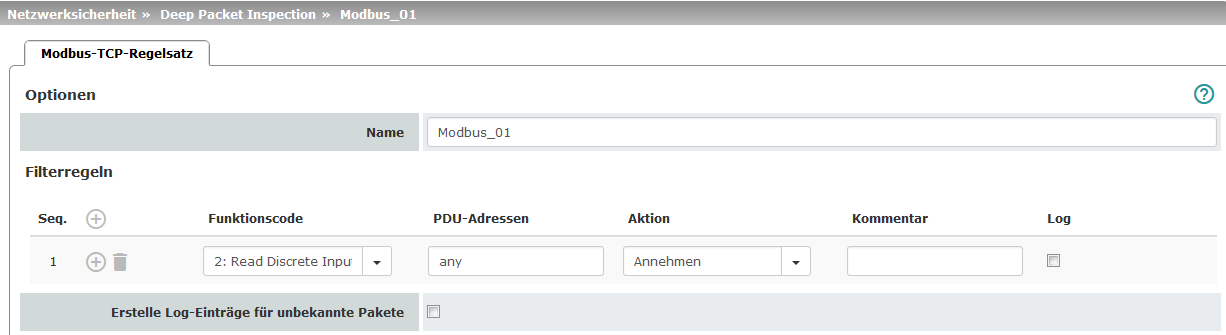

Netzwerksicherheit >> Deep Packet Inspection >> Modbus TCP >> Regelsätze >> Edit |

||

|---|---|---|

Modbus-TCP-Regelsätze |

Modbus-TCP-Regelsätze können nur verwendet werden, wenn ein passender Lizenzschlüssel installiert ist (Modbus TCP Inspector). Die Regeln für die Filterung von Modbus-TCP-Paketen werden in Regelsätzen konfiguriert. Diese Regelsätze können in den folgenden Firewall-Tabellen verwendet werden, wenn dort als Protokoll „TCP“ ausgewählt ist: Allgemeiner Paketfilter / DMZ / GRE / IPsec-VPN / OpenVPN / PPP.

|

|

Optionen |

Name |

Ein beschreibender Name |

Filterregeln |

Funktionscode |

1 – 255 / Name des Funktionscodes / any Funktionscodes in Modbus-TCP-Verbindungen geben den Zweck der Datenübertragung an, d. h., welche Operation aufgrund der Anfrage des Clients (Masters) vom Server (Slave) ausgeführt werden soll. Sie können den Funktionscode aus der Drop-Down-Liste auswählen oder direkt in das Eingabefeld eingeben. |

|

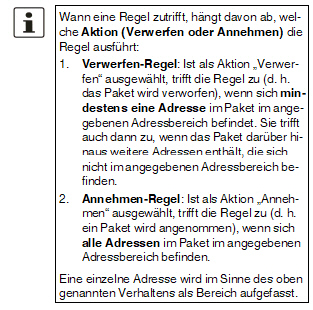

PDU-Adressen (Wird nur bei bestimmten Funktionscodes angezeigt) |

0 – 65535 | any Bestimmten Funktionscodes können verschiedene Adressen (als PDU-Adressen zur Basis 0) zugeordnet werden. Dabei kann es sich um einzelne PDU-Adressen (z. B. 47015) oder um Adressbereiche (z. B. 47010:47020) handeln. Der PDU-Adressbereich eingehender Pakete kann sich teilweise oder vollständig im angegebenen Adressbereich der Filter-Regel befinden.

|

|

Aktion |

Annehmen bedeutet, die Datenpakete dürfen passieren. Verwerfen bedeutet, die Datenpakete dürfen nicht passieren. Sie werden verschluckt, so dass die TCP-Verbindung unbrauchbar wird. Sie kann also nicht zur weiteren Datenübertragung genutzt werden. Für folgende Modbus-Anfragen muss eine neue TCP-Verbindung aufgebaut werden. Sind mehrere Regeln gesetzt, werden diese in der Reihenfolge der Einträge von oben nach unten abgefragt, bis eine passende Regel gefunden wird. Diese wird dann angewandt. Sollten nachfolgend in der Regelliste weitere Regeln vorhanden sein, die auch passen würden, werden diese ignoriert. Wenn keine Regel zutrifft, wird das Paket verworfen. |

|

Kommentar |

Ein frei wählbarer Kommentar für diese Regel. |

|

Log |

Für jeden einzelnen Modbus-TCP-Filter können Sie festlegen, ob bei Greifen der Regel –das Ereignis protokolliert werden soll - Aktion Log aktivieren –oder nicht - Aktion Log deaktivieren (werkseitige Voreinstellung). |

|

Erstelle Log-Einträge für unbekannte Pakete |

Bei aktivierter Funktion werden auch die Pakete, die durch keine der erstellten Filterregeln erfasst werden, geloggt. |

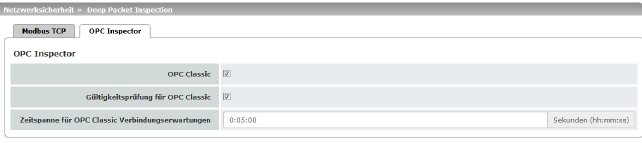

Netzwerksicherheit >> Deep Packet Inspection >> OPC Inspector |

||

|---|---|---|

OPC Inspector |

Sie können diese Funktion nur aktivieren, wenn ein passender Lizenzschlüssel installiert ist (OPC Inspector). Bei OPC Classic beginnt eine Kommunikation immer über TCP-Port 135. Dann handeln Client und Server über diesen Port eine oder mehrere weitere Verbindungen auf neuen Ports aus. Um diese Verbindungen zuzulassen, musste man bisher alle Ports einer dazwischen geschalteten Firewall geöffnet lassen. Wenn OPC Classic aktiviert ist, dann reicht es, über die Firewall-Regeln einem Client-Server-Paar nur den TCP-Port 135 zu erlauben. Der mGuard schaut in die Nutzdaten der Pakete (Deep Packet Inspection). Er prüft in den Nutzdaten, die über diesen Port versendet werden, ob eine neue Verbindung ausgehandelt wurde und öffnet den ausgehandelten Port. Hierzu muss die Kommunikation zwischen Client und Server auf Port 135 in beide Richtungen erlaubt werden. Wenn OPC Classic aktiviert ist, dann können NAT-Verfahren verwendet werden. Wenn Masquerading verwendet werden soll, muss das Port-Forwarding des Ports 135 auf den OPC Server/Client am LAN-Interface des mGuard s aktiviert sein. |

|

|

Wenn die Gültigkeitsprüfung für OPC Classic aktiviert ist, dann dürfen über den OPC Classic-Port 135 (TCP) und die neu ausgehandelten Ports nur OPC-Pakete gesendet werden. |

|

|

Konfiguriert die Zeitspanne (Sekunden), in der OPC-Traffic erwartet wird. Eine bestehende OPC-Verbindung kann eine weitere Verbindung auf einem neuen Port aushandeln. Wenn die „Gültigkeitsprüfung für OPC Classic“ aktiviert ist, dürfen diese Verbindungen nur OPC-Verbindungen sein. Der mGuard legt eine neue dynamische Firewall-Regel an, wenn er im OPC-Traffic erkennt, dass eine neue OPC-Verbindung aufgebaut werden soll. Die dynamische Firewall-Regel akzeptiert sofort neue OPC-Verbindungen mit den ausgehandelten Parametern. Läuft der Timeout für die dynamische Firewall-Regel ab, wird die Regel gelöscht. Neue Verbindungen mit diesen Parametern werden dann nicht mehr akzeptiert. Bereits aufgebaute Verbindungen werden nicht geschlossen. |

|

8.3Netzwerksicherheit >> DoS-Schutz

Dieses Menü steht nicht auf dem FL MGUARD RS2000 , TC MGUARD RS2000 3G , TC MGUARD RS2000 4G und FL MGUARD RS2005 zur Verfügung. |

ACHTUNG: Firewall-Einstellung beeinflusst DoS-Schutz Der DoS-Schutz des Geräts steht nicht zur Verfügung, wenn unter Netzwerksicherheit >> Paketfilter >> Eingangsregeln als Allgemeine Firewall-Einstellung „Alle Verbindungen annehmen“ ausgewählt ist (siehe „Eingangsregeln“ auf Seite 275). Um den DoS-Schutz in diesem Fall bereitzustellen, müssen Sie die Allgemeine Firewall-Einstellung „Wende das unten angegebene Regelwerk an“ auswählen und anschließend eine Firewall-Regel erstellen, mit der alle Verbindungen angenommen werden. |

Netzwerksicherheit >> DoS-Schutz >> Flood Protection |

||

|---|---|---|

Maximale Anzahl neuer TCP-Verbindungen (SYN) |

Ausgehend / Eingehend |

Ausgehend: Werkseinstellung: 75 Eingehend: Werkseinstellung: 25 Maximalwerte für die zugelassenen ein- und ausgehenden TCP-Verbindungen pro Sekunde. Sie sind so gewählt, dass sie bei normalem praktischen Einsatz nie erreicht werden. Bei Angriffen können sie dagegen leicht erreicht werden, so dass durch die Begrenzung ein zusätzlicher Schutz eingebaut ist. Sollten in Ihrer Betriebsumgebung besondere Anforderungen vorliegen, dann können Sie die Werte erhöhen. |

Ausgehend / Eingehend |

Ausgehend: Werkseinstellung: 5 Eingehend: Werkseinstellung: 3 Maximalwerte für die zugelassenen ein- und ausgehenden „Ping“-Pakete pro Sekunde. Sie sind so gewählt, dass sie bei normalem praktischen Einsatz nie erreicht werden. Bei Angriffen können sie dagegen leicht erreicht werden, so dass durch die Begrenzung ein zusätzlicher Schutz eingebaut ist. Sollten in Ihrer Betriebsumgebung besondere Anforderungen vorliegen, dann können Sie die Werte erhöhen. Der Wert 0 bewirkt, dass kein „Ping“ Paket durchgelassen bzw. eingelassen wird. |

|

Jeweils maximale Anzahl von ARP-Anfragen und ARP-Antworten (Nur im Netzwerkmodus „Stealth“) |

Ausgehend / Eingehend |

Werkseinstellung: 500 Maximalwerte für die zugelassenen ein- und ausgehenden ARP-Anfragen oder Antworten pro Sekunde. Sie sind so gewählt, dass sie bei normalem praktischen Einsatz nie erreicht werden. Bei Angriffen können sie dagegen leicht erreicht werden, so dass durch die Begrenzung ein zusätzlicher Schutz eingebaut ist. Sollten in Ihrer Betriebsumgebung besondere Anforderungen vorliegen, dann können Sie die Werte erhöhen. |

8.4Netzwerksicherheit >> Benutzerfirewall

Dieses Menü steht nicht auf dem FL MGUARD RS2000 , TC MGUARD RS2000 3G , TC MGUARD RS2000 4G und FL MGUARD RS2005 zur Verfügung. |

Die Benutzerfirewall ist ausschließlich bei Firewall-Benutzern in Kraft, also bei Benutzern, die sich als Firewall-Benutzer angemeldet haben (siehe „Authentifizierung >> Firewall-Benutzer“ auf Seite 249).

Jedem Firewall-Benutzer kann ein Satz von Firewall-Regeln, ein sogenanntes Template, zugeordnet werden.

Wenn ein Benutzerfirewall-Template oder eine Firewall-Regel eines Templates hinzugefügt, geändert, gelöscht oder deaktiviert wird, sind sofort alle eingeloggten Firewall-Benutzer betroffen.

Bestehende Verbindungen werden unterbrochen. Eine Ausnahme bildet die Änderung von Benutzerfirewall-Regeln, wenn unter Netzwerksicherheit >> Paketfilter >> Erweitert die Funktion „Bestehende Verbindungen nach Änderungen an der Firewall zurücksetzen“ deaktiviert ist. In diesem Fall wird eine Netzwerkverbindung, die aufgrund einer vorher erlaubten Regel besteht, nicht unterbrochen.

Wenn ein Firewall-Regelsatz (Template) deaktiviert wird, werden betroffene eingeloggte Firewall-Benutzer weiter als eingeloggt angezeigt. Die Firewall-Regeln aus dem deaktivierten Template gelten allerdings nicht mehr für sie. Wenn ein Firewall-Regelsatz (Template) deaktiviert und anschließend wieder aktiviert wird, müssen sich betroffene eingeloggte Firewall-Benutzer zunächst ausloggen und dann wieder einloggen, um die Firewall-Regeln aus dem Template erneut für sich zu aktivieren. |

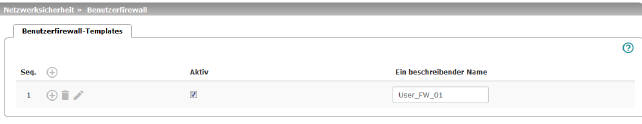

8.4.1Benutzerfirewall-Templates

Hier werden alle definierten Benutzerfirewall-Templates aufgelistet. Ein Template kann aus mehreren Firewall-Regeln bestehen. Ein Template kann mehreren Nutzern zugeordnet sein.

Template neu definieren:

•In der Tabelle der Templates auf das Icon

Neue Zeile einfügen klicken, um eine neue Tabellenzeile hinzuzufügen.

•Auf das Icon

Zeile bearbeiten klicken.

Template bearbeiten:

•In der gewünschten Zeile auf das Icon

Zeile bearbeiten klicken.

Netzwerksicherheit >> Benutzerfirewall >> Benutzerfirewall-Templates |

||

|---|---|---|

|

Aktiv |

Aktiviert / deaktiviert das betreffende Template. |

|

Ein beschreibender Name |

Name des Templates. Der Name ist beim Erstellen des Templates festgelegt worden. |

Nach

Klicken auf das Icon |

||

|

||

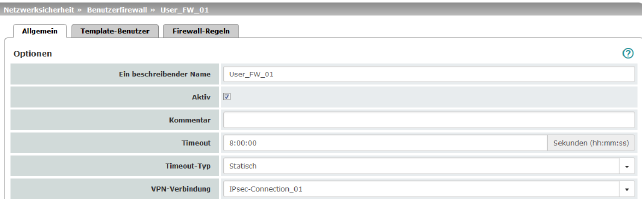

Optionen |

Sie können das Benutzerfirewall-Template frei benennen bzw. umbenennen. |

|

|

Aktiv |

Bei aktivierter Funktion ist das Benutzerfirewall-Template aktiv, sobald sich Firewall-Benutzer beim mGuard anmelden, die auf der Registerkarte Template Benutzer (s. u.) erfasst sind und denen dieses Template zugeordnet ist. Es spielt keine Rolle, von welchem Rechner und unter welcher IP-Adresse sich ein Benutzer anmeldet. Die Zuordnung Benutzer - Firewall-Regeln erfolgt über die Authentifizierungsdaten, die der Benutzer bei seiner Anmeldung angibt (Benutzername, Passwort). |

|

Kommentar |

Optional: erläuternder Text |

|

Timeout |

Standard: 8 Stunden (8:00:00) Gibt an, wann die Firewall-Regeln außer Kraft gesetzt werden. Dauert die Sitzung des betreffenden Benutzers länger als die hier festgelegte Timeout-Zeit, muss er sich neu anmelden. Die Eingabe kann aus Sekunden [ss], Minuten und Sekunden [mm:ss] oder Stunden, Minuten und Sekunden [hh:mm:ss] bestehen. |

|

Statisch / Dynamisch Bei statischem Timeout werden Benutzer automatisch abgemeldet, sobald die eingestellte Timeout-Zeit verstrichen ist. Bei dynamischem Timeout werden Benutzer automatisch abgemeldet, nachdem die Verbindungen durch den Benutzer geschlossen wurden oder aber auf dem mGuard abgelaufen sind und anschließend die hier eingestellte Timeout-Zeit verstrichen ist. Eine Verbindung gilt auf dem mGuard dann als abgelaufen, wenn über die folgenden Zeiträume hinaus keine Daten mehr für diese Verbindung vorlagen. |

|

|

Ablaufzeitraum der Verbindung nach Nichtbenutzung: –TCP: 5 Tage (Dieser Wert ist einstellbar, siehe „Timeout für aufgebaute TCP-Verbindungen“ auf Seite 294.) Hinzukommen zusätzlich 120 s nach Schließen der Verbindung. (Diese 120 s gelten auch nach dem Schließen durch den Benutzer.) –UDP: 30 s nach Datenverkehr in einer Richtung; 180 s nach Datenverkehr in beide Richtungen –ICMP: 30 s –Andere: 10 min |

|

|

VPN-Verbindung |

Gibt die VPN-Verbindung an, in der diese Benutzerfirewall-Regel gültig ist. Bedingung ist ein bestehender Remote-Zugang durch den VPN-Tunnel auf die Web-Oberfläche. |

Netzwerksicherheit >> Benutzerfirewall >> Benutzerfirewall-Templates >> Editieren > ... |

||

|---|---|---|

Geben Sie die Namen von Benutzern an. Die Namen müssen denen entsprechen, die unter Menü Authentifizierung >> Firewall-Benutzer festgelegt sind (siehe Seite 249). |

||

|

||

Firewall-Regeln für die Benutzerfirewall-Templates. Wenn das Template mit dynamischem Timeout konfiguriert ist, setzen an dieser Stelle zugelassene UDP und andere Netzwerkpakete (außer ICMP) den dynamischen Timeout auf den Ausgangswert zurück. |

||

|

||

|

IP-Adresse, von der aus Verbindungsaufbauten zugelassen werden. Soll es die Adresse sein, von der sich der Benutzer beim mGuard angemeldet hat, sollte der Platzhalter „%authorized_ip“ verwendet werden.

|

|

|

Protokoll |

Alle bedeutet: TCP, UDP, ICMP, GRE und andere IP-Protokolle. |

|

Von Port / Nach Port (Nur bei den Protokollen TCP und UDP) |

any bezeichnet jeden beliebigen Port. startport:endport (z. B. 110:120) > Portbereich. Einzelne Ports können Sie entweder mit der Port-Nummer oder mit dem entsprechenden Servicenamen angegeben (z. B. 110 für pop3 oder pop3 für 110). Namen von Portgruppen, sofern definiert. Bei Angabe des Namens einer Portgruppe werden die Ports oder Portbereiche berücksichtigt, die unter diesem Namen gespeichert sind (siehe „IP- und Portgruppen“ auf Seite 289). |

|

Nach IP |

0.0.0.0/0 bedeutet alle IP-Adressen. Um einen Bereich anzugeben, benutzen Sie die CIDR-Schreibweise (siehe „CIDR (Classless Inter-Domain Routing)“ auf Seite 30). Namen von IP-Gruppen, sofern definiert. Bei Angabe des Namens einer IP-Gruppe werden die Hostnamen, IP-Adressen, IP-Bereiche oder Netzwerke berücksichtigt, die unter diesem Namen gespeichert sind (siehe „IP- und Portgruppen“ auf Seite 289).

|

|

Kommentar |

Ein frei wählbarer Kommentar für diese Regel. |

|

Log |

Für jede Firewall-Regel können Sie festlegen, ob bei Greifen der Regel –das Ereignis protokolliert werden soll – Funktion Log aktivieren –oder nicht – Funktion Log deaktivieren (werkseitig voreingestellt). |

1 TC MGUARD RS4000/RS2000 3G , TC MGUARD RS4000/RS2000 4G , FL MGUARD RS4004/RS2005 , FL MGUARD RS4000/RS2000 , mGuard centerport (Innominate) , FL MGUARD CENTERPORT , FL MGUARD RS , FL MGUARD BLADE , mGuard delta (Innominate)