in der Symbolleiste, um für die in der Tabelle aktuell ausgewählten Geräte einen Upload einzuleiten.

in der Symbolleiste, um für die in der Tabelle aktuell ausgewählten Geräte einen Upload einzuleiten.7mdm-Client – Verwaltungsaufgaben

7.1Konfigurationen in mGuard-Geräte hochladen

Einen Upload der Konfiguration auf die Geräte können Sie wie folgt einleiten:

–Öffnen Sie im Hauptmenü (Kapitel 5.2.1) das Menü Upload und wählen Sie die Geräte aus, die Sie hochladen möchten (All, Selected oder Changed, d. h. alle Geräte in mdm, die mit dem mGuard verbunden sind mit Konfigurationsstatus out-of-date).

–Klicken Sie im Kontextmenü (Rechtsklick auf die Gerätetabelle) auf Upload. Damit werden alle aktuell ausgewählten Geräte in der Gerätetabelle zum Hochladen vorgesehen.

–Klicken Sie auf das Symbol  in der Symbolleiste, um für die in der Tabelle aktuell ausgewählten Geräte einen Upload einzuleiten.

in der Symbolleiste, um für die in der Tabelle aktuell ausgewählten Geräte einen Upload einzuleiten.

mdm bietet mehrere Methoden zum Hochladen der Konfigurationsdateien in den mGuard. Geben Sie nach Einleitung des Uploads die gewünschte Methode an.

Auto

Je nachdem, ob Accessible via in General settings eingerichtet ist, führt mdm entweder

–ein SSH-Push-Upload (siehe “Upload über SSH” ) oder

–einen Export der Kanalkonfiguration in das Dateisystem (siehe “Pull-Konfiguration vorbereiten” ) durch.

mdm versucht, alle vorgesehenen Geräte per SSH-Push-Upload zu versorgen.

|

Zur Durchführung eines SSH-Uploads müssen im Device properties dialog (Geräte-Eigenschaften) unter General Settings im Feld Accessible via eine IP-Adresse oder ein Hostname angegeben werden (siehe „Geräte-Eigenschaften (Device properties dialog)“ auf Seite 93). Wenn dies nicht der Fall ist, wird im Protokollfenster eine Fehlermeldung angezeigt und der Upload-Status wird auf Fehler gesetzt. Eine SSH-Portnummer (abweichend vom Standard-SSH-Port) kann optional konfiguriert werden. |

|

Wenn sich mdm aufgrund falscher SSH-Authentifizierungsinformationen nicht am Gerät anmelden kann, wird ein Fehler im Protokollfenster angezeigt und der Upload-Status wird auf Fehler gesetzt. |

|

Wenn nicht auf den mGuard zugegriffen werden kann, unternimmt mdm einen neuen Versuch zum Hochladen der Konfiguration. Nach dem die maximale Anzahl der Versuche erreicht ist, wird im Protokollfenster eine Fehlermeldung angezeigt und der Upload-Status wird auf Fehler gesetzt. |

Der mdm-Server greift über ein SSH-Protokoll auf den mGuard zu. Anschließend wird die Konfigurationsdatei in das Gerät kopiert und eingesetzt. Jegliche im Upload-Prozess auftretenden Fehler werden im Protokollfenster angezeigt. Für den Einsatz dieser Methode müssen folgende Voraussetzungen erfüllt sein:

–Im Device properties dialog (Geräte-Eigenschaften) unter General Settings im Feld Accessible via eine IP-Adresse oder ein Hostname angegeben werden. Die SSH-Portnummer kann optional konfiguriert werden.

–Der mdm-Server muss über die Adresse Accessible via auf das mGuard zugreifen können, d. h. der Datenverkehr darf nicht durch eine Firewall blockiert werden, und ein NAT-Gerät im Kommunikationspfad muss so konfiguriert werden, dass es die Kommunikation zwischen dem mdm-Server und dem mGuard ermöglicht.

–Falls der Zugriff auf den mGuard über die externe Schnittstelle erfolgt, muss der SSH-Fernzugriff im mGuard aktiviert werden.

–Die Passwörter für den Gerätezugriff müssen korrekt gesetzt sein. Melden Sie sich als Benutzer admin an, wenn Sie eine Gerätekonfiguration in den mGuard laden können. Bei einer Passwortänderung sind zwei Passwörter im Einsatz: das alte Passwort für den Gerätezugriff und das neue Passwort, das nach der Anmeldung eingerichtet wird. Daher verfolgt mdm das aktive Passwort für den Gerätezugriff automatisch und verwendet nicht das im Device properties dialog (Geräte-Eigenschaften) für diesen Zweck konfigurierte Passwort. Wenn Sie das aktive Passwort manuell ändern möchten, können Sie die Option Set Current Device Credentials im Kontextmenü der Gerätetabelle verwenden.

|

Wenn auf ein Gerät nicht zugegriffen werden kann, versucht mdm nach einer bestimmten Wartezeit erneut, die Verbindung herzustellen. Sobald die maximale Anzahl Versuche erreicht ist, stellt mdm die Versuche zum Hochladen der Konfiguration ein und zeigt im Protokoll eine Fehlermeldung an. |

|

Wenn die Änderung der Konfiguration einen Neustart des mGuards erfordert (z. B. wenn von geschützten auf Router-Modus gewechselt wird), wird mdm nicht sofort über die erfolgreiche Übernahme der Konfiguration informiert. Daher wird nach einer Wartezeit erneut auf das Gerät zugegriffen. Passen Sie die Einstellungen für Accessible via, SSH Port und Web configuration port nach dem initialen Upload an, falls diese erforderlich ist (siehe „Accessible via“ auf Seite 96). Übernehmen Sie ggf. die Einstellung Accessible via nach dem ersten Upload. Alternativ kann der Konfigurationszustand über die Option Set Upload State im Kontextmenü der Geräte-Übersicht (Device overview table) manuell eingestellt werden. |

|

Wird das Passwort im Device properties dialog (Geräte-Eigenschaften) geändert und das Hochladen der Gerätekonfiguration schlägt im Anschluss fehl, wurde die Passwortänderung möglicherweise zwar am mGuard übernommen, aber mdm konnte die Erfolgreiche Änderung nicht nachverfolgen. In diesem Fall müssen Sie das aktive Passwort in mdm über die Option Set Current Device Credentials im Kontextmenü der Tabelle Geräteübersicht manuell einrichten, andernfalls kann sich mdm nicht für den nächsten Upload anmelden. |

|

Aufgrund dieses potenziellen Problems wird empfohlen, Änderungen des Passworts getrennt von umfangreichen Änderungen an der Konfiguration zu übernehmen (hochzuladen). |

Pull-Konfiguration vorbereiten

Die Konfiguration aller vorgesehenen Geräte wird in das Dateisystem exportiert.

|

Das Exportverzeichnis kann in der Präferenzdatei des Servers konfiguriert werden (siehe Kapitel 10.1). |

|

Die Dateinamen aller Konfigurationsdateien werden im Device properties dialog (Geräte-Eigenschaften) unter General Settings und in der Gerätetabelle angezeigt. |

|

Falls die Dateien nicht in das Datei geschrieben werden können (keine Berechtigung, kein ausreichender Speicherplatz, Exportverzeichnis nicht vorhanden usw.), zeigt mdm im Protokoll einen Fehler an und der Upload-Status wird auf Fehler gesetzt. |

Die mGuards können Konfigurationsdateien von einem HTTPS-Server ziehen. mGuards ab Firmwareversion 5.0 können zusätzlich Lizenzdatei ziehen.

Wenn Sie die Konfigurations-Pull-Funktion (Configuration Pull) nutzen möchten, finden Sie im Abschnitt Manual configuration upload eine Beschreibung zum Export von Konfigurations- und Lizenzdateien. Darüber hinaus müssen folgende Voraussetzungen erfüllt sein:

–Ein HTTPS Configuration-Pull-Server muss konfiguriert sein (siehe Kapitel 3.2).

–Das Ziehen der Konfiguration muss am mGuard konfiguriert werden (siehe Software-Referenzhandbuch „Konfigurieren der mGuard Security-Appliances“ unter phoenixcontact.net/products).

Darüber hinaus müssen die mGuards mit den beiden folgenden Befehlen ihre Konfiguration entsprechend der Namenskonvention für mdm Dateinamen konfiguriert werden:

gaiconfig --set GAI_PULL_HTTPS_DIR <your_directory>

gaiconfig --set GAI_PULL_HTTPS_FILE <identifier>.atv

–Falls der mdm-Server und der Konfigurationsserver auf verschiedenen Maschinen installiert sind, müssen Sie dafür sorgen, dass die mdm Exportdateien mit dem Dateisystem des Konfigurationsservers synchronisiert werden.

–

–mdm kann Syslog-Meldungen an der Schnittstelle UDP 7514 () empfangen, um den Konfigurationsstatus eines Geräts zu erkennen, wenn mdm in den Konfigurations-Servereinstellungen als Syslog-Server eingerichtet ist.

|

Die Pull-Anfrage enthält Angaben zum allgemeinen Konfigurationsstatus des mGuard. Diese Informationen werden als Syslog-Meldung vom Konfigurationsserver an mdm übermittelt. Die Schnittstelle, an der mdm auf Syslog-Meldungen horcht, kann in der Präferenzdatei des mdm-Servers konfiguriert werden (siehe Kapitel 10.1). |

Die vom mdm-Server exportierten Konfigurationsprofile können optional mit einem gerätespezifischen Schlüssel kodiert werden. Der mdm-Server lädt den Schlüssel vom Lizenzserver herunter. Nur der öffentliche (Kodierungs-) Schlüssel ist Phoenix Contact bekannt, der entsprechende private (Dekodierungs-) Schlüssel wird im mGuard in einem besonderen Hardwaremodul gespeichert und kann nicht extrahiert werden.

Die Profilverschlüsselung kann nur mit mGuard Hardware verwendet werden, die diese Funktion unterstützt. Hierfür ist eine Firmwareversion ab 7.6.0 erforderlich.

|

Da Profile mit einem speziellen Geräteschlüssel kodiert sind, kann nur der mGuard diesen Schlüssel lesen, für den das Profil verschlüsselt wurde. |

Gehen Sie zum Verschlüsseln von Profilen wie nachfolgend beschrieben vor:

–Beim Kundendienst von Phoenix Contact erhalten Sie einen Benutzernamen und ein Kennwort zum Download von Profilschlüsseln. Konfigurieren Sie den mdm-Server für die Verwendung von „Benutzername“ und „Passwort“; siehe Kapitel 10.1, Knoten license » licenseServer » reqUsername und license » licenseServer » reqPassword.

–Wählen Sie die Geräte aus, für die Sie in der Geräte-Übersicht (Device overview table) Profile verschlüsseln möchten.

–Wählen Sie im Kontextmenü Get Profile Key aus, um die Schlüssel auf den mdm-Server zu laden. Die Seriennummern und Flash-IDs der Geräte werden verwendet, um sie gegenüber dem Lizenzserver zu legitimieren und müssen daher mdm bekannt sein, tragen Sie diese daher ggf. ein.

–Wählen Sie zur Aktivierung der Profilverschlüsselung im Kontextmenü die Option Enable/Disable profile encryption aus.

Die für die Profilverschlüsselung benötigten Profilschlüssel sind in der Tabelle aufgeführt. Neue Profilschlüssel können importiert werden. Vorhandene Profilschlüssel können gelöscht werden.

Pull-Konfiguration vorbereiten und SSH-Upload versuchen

Diese Methode kann verwendet werden, um Geräte zu aktualisieren, die online über SSH-Push-Upload verwaltet werden und ihre Pull-Konfiguration auf einmal aktualisieren (exportieren) können.

mdm führt folgende Aufgaben durch:

1.Vorbereitung der Pull-Konfiguration wie oben beschrieben (siehe “Pull-Konfiguration vorbereiten” ) für alle ausgewählten Geräte.

2.Prüfung, ob im Device properties dialog (Geräte-Eigenschaften) unter General Settings im Feld Accessible via (siehe „Geräte-Eigenschaften (Device properties dialog)“ auf Seite 93) für jedes der ausgewählten Geräte eine IP-Adresse oder ein Hostname angegeben ist.

3.Für diejenigen ausgewählten Geräte, für die eine IP-Adresse oder ein Hostname angegeben wurde, wird ein SSH-Push-Upload auf die ausgewählten Geräte durchgeführt (siehe “Upload über SSH” ).

Manueller Konfigurations-Upload

Falls nur einige Geräte konfiguriert werden sollen und kein Zugriff mit mdm möglich ist, können die Konfigurationsdateien in das Dateisystem exportiert und auf die Geräte über die Webinterface des jeweiligen Geräts manuell hochgeladen werden. Jedes Gerät wird durch eine eindeutige Benennung identifiziert, die durch mdm automatisch vergeben wird. Diese Benennung (8-stelliger Hex-String mit kleingeschriebenen Zeichen) wird für den Export als Dateiname verwendet. Die Konvention für die exportierte Konfigurationsdatei: <identifier>.atv. Die Dateinamen aller Konfigurationsdateien werden im Device properties dialog (Geräte-Eigenschaften) unter General Settings und in der Gerätetabelle angezeigt.

Für den Export der Konfigurationsdateien müssen folgende Voraussetzungen erfüllt sein:

–Ein Exportverzeichnis kann in der Präferenzdatei des mdm-Servers konfiguriert werden (siehe Kapitel 10.1). Hinweis: Diese Dateien können auf der Client-Seite nicht lokal exportiert werden. Die Dateien werden immer serverseitig in das Exportverzeichnis exportiert, das in der Präferenzdatei des Servers konfiguriert wurde.

–Der Server muss Schreibzugriff auf das Exportverzeichnis besitzen.

–Es muss ausreichend Speicherplatz für den Export der Dateien vorhanden sein.

Die Zeit, in der ein Upload durchgeführt werden sollte. Zeitangaben erfolgen im ISO-Format (JJJJ-MM-TT, wobei JJJJ das Jahr, MM den Monat dieses Jahres zwischen 01 und 12 und TT den Tag dieses Monats zwischen 01 und 31 bezeichnet). optional kann eine ISO-Zeitangabe folgen (hh:mm:ss, wobei hh die Stunde im 24-Stunden-Format, mm die Minute und ss die Sekunde bezeichnet). Viertel fünf und 20 Sekunden am Nachmittag des 22. Dezember 2010 würde beispielsweise wie folgt dargestellt: 2010-12-22 16:15:20. Alternativ können Sie durch Anklicken des Symbols  ein Datum aus dem Kalender auswählen.

ein Datum aus dem Kalender auswählen.

Wurde die aktuelle Zeit (Standardeinstellung) oder eine zurückliegende Zeit angegeben, dann erfolgt der Upload so schnell wie möglich.

Im Feld Upload within … minutes after wird eine Obergrenze für den Zeitrahmen, in dem mdm den Upload versucht. Ist dieser Versuch innerhalb des angegebenen Zeitraums nicht erfolgreich, werden keine weiteren Versuche durchgeführt und der Upload wird als fehlgeschlagen gewertet.

7.1.3Temporary upload password

Wird in dieses Feld ein Passwort eingegeben und ein Push-Upload durchgeführt, verwendet mdm dieses Passwort bei der Anmeldung am mGuard über SSH. Das Passwort wird für alle Geräte verwendet. Bleibt dieses Feld frei (Standardeinstellung), verwendet mdm für jedes Gerät das bekannte Admin-Passwort.

|

Diese Funktion ist hilfreich, wenn der mGuard zur Authentifizierung der Anmeldeanfrage nicht das Admin-Passwort verwendet, beispielsweise wenn der mGuard keine RADIUS-Authentifizierung verwendet. |

Wird ein temporäres Upload-Passwort verwendet, kann mdm für die Anmeldung am mGuard einen anderen Benutzernamen als Admin verwenden. Dieser Benutzername kann im Device properties dialog (Geräte-Eigenschaften) oder im Template properties dialog (Template-Eigenschaften) konfiguriert werden. Öffnen Sie den Knoten „Authentication » Local Users » Temporary Upload User“ im Navigationsbaum.

Zeigt den Upload-Verlauf an. Der Upload-Verlauf enthält für jedes Gerät Informationen zum letzten Upload und deren Ergebnisse. Wählen Sie zur Ansicht des Upload-Verlaufs eines Geräts den mGuard in der Geräte-Übersicht (Device overview table) und öffnen Sie mit einem Rechtsklick das Kontextmenü. Öffnen Sie durch Klicken auf Upload History das Fenster mit dem Upload-Verlauf.

7.2Gerätelizenzen und Voucher verwalten

Mit mdm können Sie Ihre Gerätelizenzen und Voucher zentral verwalten. Das Hauptmenü enthält zwei Menüpunkte: Licenses » Manage Device Licenses und Licenses » Manage License Vouchers. Diese werden in den folgenden Abschnitten genau erklärt.

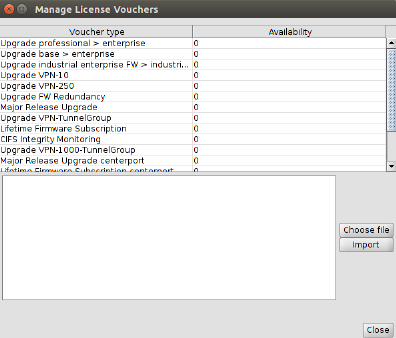

Klicken Sie zum Öffnen des Voucher Management Window im Hauptmenü auf Licenses » Manage License Vouchers.

Bild 7-1: Fenster Voucher Management

In diesem Fenster werden die für jeden Vouchertyp verfügbaren Voucher angezeigt. Kopieren Sie zum Import eines Vouchers entweder die Voucher-Informationen in das Feld Import oder markieren Sie eine Datei mit den Voucher-Daten und klicken Sie auf Import. Das einzige unterstützte Importformat ist CSV, d. h. jede Zeile der Importdatei muss folgende Informationen enthalten:

<serial number>,<voucher key>

7.2.2Lizenzen anfordern/generieren

Bevor eine Gerätelizenz angefordert werden kann, muss mindestens ein Voucher des entsprechenden Typs (Major Release Upgrade, VPN usw.) in mdm importiert werden. Darüber hinaus wird für die Lizenzanforderung die Seriennummer benötigt, d. h. die Nummer muss in den General Settings des Geräts angegeben werden. Diese Identifikationsnummer kann entweder manuell eingegeben werden oder wird während des Push- oder Pull-Uploadvorgangs automatisch vom Gerät angefordert.

Markieren Sie zum Anfordern einer Lizenz die Geräte in der Geräte-Übersicht (Device overview table) und klicken Sei entweder auf das Symbol  in der Symbolleiste oder wählen Sie im Kontextmenü Generate License aus. Die generierten Lizenzen werden anschließend im License Management Window und auf der Seite Management » Licensing im Device properties dialog (Geräte-Eigenschaften) angezeigt und mit dem nächsten Upload auf dem Gerät installiert. Das Ergebnis der Lizenzanforderung wird auch im Protokollfenster angezeigt.

in der Symbolleiste oder wählen Sie im Kontextmenü Generate License aus. Die generierten Lizenzen werden anschließend im License Management Window und auf der Seite Management » Licensing im Device properties dialog (Geräte-Eigenschaften) angezeigt und mit dem nächsten Upload auf dem Gerät installiert. Das Ergebnis der Lizenzanforderung wird auch im Protokollfenster angezeigt.

|

mdm muss sich zum Generieren/Anfordern von Lizenzen mit dem Lizenzserver verbinden können. |

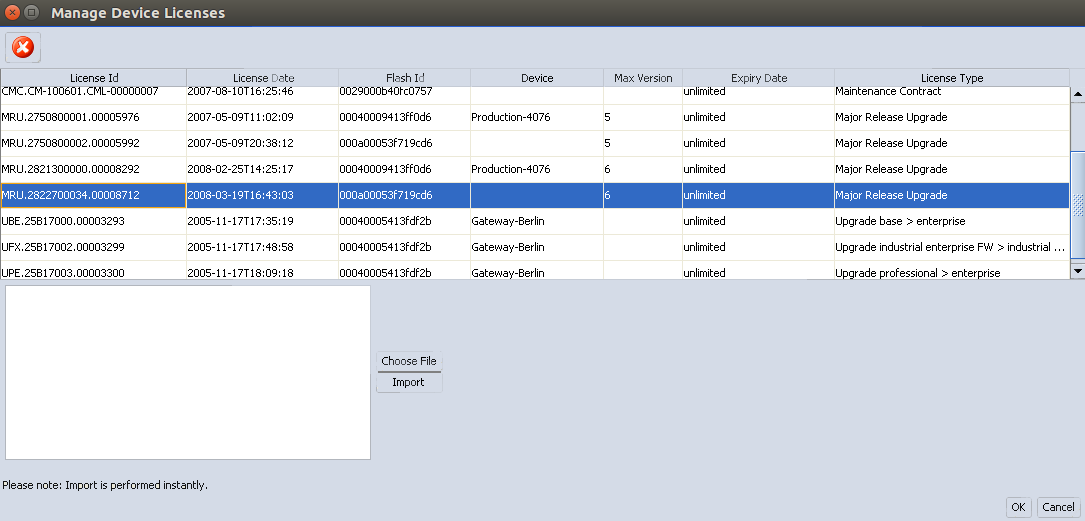

Klicken Sie zum Öffnen des License Management Window im Hauptmenü auf Licenses » Manage Device Licenses. Im Fenster License Management Window werden alle von mdm verwalteten Lizenzen und die zugehörigen Daten angezeigt. Zusätzlich zu den durch das im vorhergehenden Abschnitt beschriebene Verfahren angeforderten/generierten Lizenzen können auch vorhandene Lizenzen importiert werden. Geben Sie zum Import von Lizenzen entweder die Namen der Lizenzdateien in das Feld Import ein oder kopieren Sie diese in dieses Feld (ein Dateiname pro Zeile) und klicken Sie anschließend auf Import, oder klicken Sie auf die Schaltfläche Choose File und markieren Sie im Dialog eine oder mehrere Dateien.

Bild 7-2: Fenster License Management

|

Der Device properties dialog (Geräte-Eigenschaften) einer Datei kann durch einen Doppelklick auf eine Lizenz (Zeile) in der Tabelle geöffnet werden, sofern vorhanden. |

|

Alle durch mdm verwalteten Lizenzen werden bei jedem Upload auf den Geräten installiert. |

|

Die Lizenzen werden automatisch den Geräten anhand der in der jeweiligen Lizenz enthaltenen Seriennummer zugewiesen, d. h. ohne eine Seriennummer in den General settings eines Geräts kann keine Lizenz zugewiesen werden. |

Zur Aktualisierung aller Lizenzen in mdm für ein Gerät können Sie im Kontextmenü der Geräte-Übersicht (Device overview table) die Option Refresh Licenses anklicken. Daraufhin kontaktiert mdm den Lizenzserver und holt alle für diese Gerät erworbenen Lizenzen ab. Die Lizenzen werden mit dem nächsten Konfigurations-Upload installiert. Diese Option können Sie nutzen, wenn Sie versehentlich Lizenzen in mdm gelöscht haben oder wenn Sie einen mGuard verwalten möchten, auf dem bereits Lizenzen installiert sind, die noch nicht durch mdm verwaltet werden.

7.3Benutzer, Rollen und Berechtigungen verwalten

Die Berechtigungen zum Anmelden am mdm-Client und für die Ausführung bestimmter Operationen nach der Anmeldung werden über Benutzer und Rollen kontrolliert. Ein Benutzer entspricht einer Person, die sich am mdm-Client anmeldet. Jedem Benutzer sind eine oder mehrere Rollen zugewiesen und mit jeder Rolle sind bestimmte Berechtigungen verbunden. Die Gesamtheit aller mit den Rollen eines Benutzers verbundenen Berechtigungen bestimmt, welche Berechtigungen ihm gewährt werden.

|

Die Berechtigungen werden mit der Anmeldung des Benutzers gewährt und bleiben bis zur Abmeldung dieses Benutzers in Kraft. Daher wirken sich jedwede Änderungen an der Konfiguration von Benutzern, Rollen und Rechten nicht unmittelbar auf angemeldete Benutzer aus. |

Verwaltung von Benutzern und Rollen

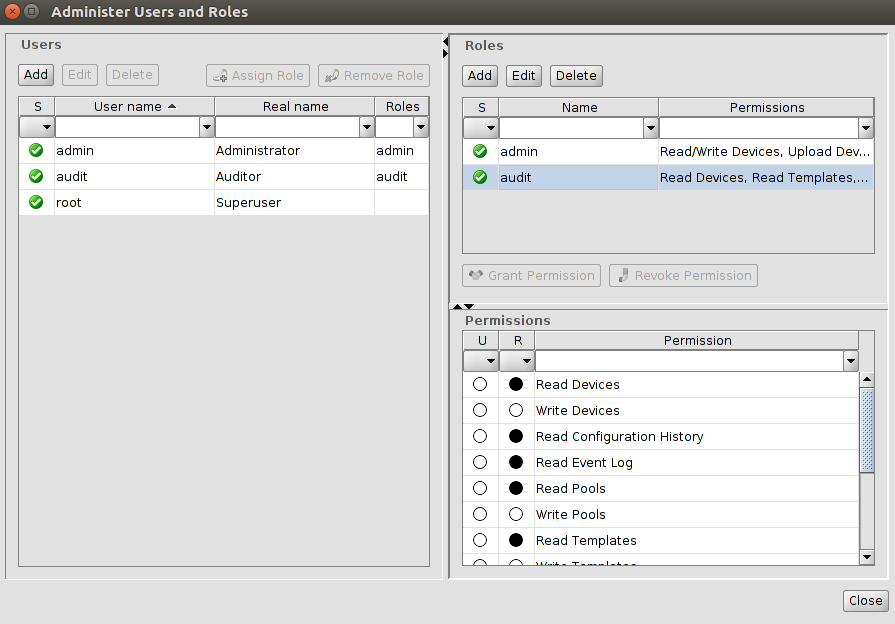

Die Verwaltung von Benutzern, Rollen und Berechtigungen erfolgt im Users and Roles Dialog, der über Extras » Manage Users and Roles geöffnet wird:

Bild 7-3: Der Dialog Users and roles

Der Dialog besteht aus den Bereichen Users, Roles und Permissions.

|

Der Bereich Users wird nicht angezeigt, wenn die RADIUS Authentifizierung verwendet wird, nähere Informationen finden Sie in Kapitel 7.3.4. Die Schaltflächen für die Änderung von Benutzern oder Rollen werden nur angezeigt, wenn der Benutzer, der diesen Dialog öffnet, über die Berechtigungen für die Änderung von Benutzern und Rollen verfügt. |

Die Benutzerverwaltung erfolgt im Dialog Users and Roles im Bereich Users. Sie können über die Schaltfläche Add hinzugefügt, mit der Schaltfläche Delete gelöscht und mit der Schaltfläche Edit oder mit einem Doppelklick auf den Benutzer in der Tabelle bearbeitet werden. Für das Hinzufügen oder Bearbeiten eines Benutzers müssen folgende Daten angegeben werden:

|

Einmal angelegt, kann ein Benutzername (Username) nicht mehr geändert werden (Edit). |

–Username: Der Benutzername mit dem sich der Benutzer am mdm-Client anmeldet. Benutzernamen müssen eindeutig sein.

–Real Name: Der Klarname (Real Name) hat keine technischen Auswirkungen, soll aber die Zuordnung eines Benutzers zu einer realen Person erleichtern.

–Passwort: Um sich am mdm-Client anmelden zu können, muss der Benutzer das korrekte Passwort eingeben.

Benutzerrollen zuweisen

Werden einer oder mehrere Benutzer im Bereich Users und eine oder mehrere Rollen im Bereich Roles ausgewählt, können die Rollen durch Klicken auf die Schaltfläche Assign Role den Benutzern zugewiesen oder durch Anklicken von Remove Role entzogen werden. Alle ausgewählten Rollen werden allen ausgewählten Benutzern zugewiesen oder entzogen.

Der Root-Superuser

Es besteht immer ein „Superuser“ mit dem Benutzernamen Root. Obwohl ihm keine Rollen zugewiesen sind, verfügt dieser über alle Berechtigungen (d. h. er wird von mdm anders behandelt). Der Superuser kann nicht gelöscht werden und ihm können auch keine Berechtigungen entzogen werden.

Ursprüngliche Benutzer

In einer neuen mdm-Installation sind drei Benutzer vorhanden: Root, Admin und Audit. Das ursprüngliche Passwort für diese Benutzer entspricht dem jeweiligen Benutzernamen.

Root-Passwort zurücksetzen

Wenn das Passwort für den Superuser Root verlorengeht, kann es mit dem folgenden psql-Befehl wieder zurückgesetzt werden (durchführen wenn der mdm-Server nicht läuft)

UPDATE mgnt_system_users SET "password" = 'WNd6PePC4QrGiz2zeKv6bQ==' WHERE "username" = 'root';

Die Rollenverwaltung erfolgt im Dialog Users and Roles im Bereich Roles. Sie können über die Schaltfläche Add hinzugefügt, mit der Schaltfläche Delete gelöscht und mit der Schaltfläche Edit oder mit einem Doppelklick auf die Rolle in der Tabelle bearbeitet werden. Jeder Rolle ist ein Name zugeordnet, der eindeutig sein muss.

Rollen Berechtigungen zuweisen

Werden eine oder mehrere Rollen im Bereich Rolles und eine oder mehrere Berechtigungen im Bereich Permissions ausgewählt, können die Permissions durch Klicken auf die Schaltfläche Grand Permission den Rollen zugewiesen oder durch Anklicken von Revoke Permission entzogen werden. Alle ausgewählten Berechtigungen werden allen ausgewählten Rollen zugewiesen oder entzogen.

Ursprüngliche Rollen

In einer neuen mdm-Installation sind zwei Rollen vorhanden: Admin und Audit. Die Rolle Admin verfügt über alle Berechtigungen mit Ausnahme der Änderung von Benutzern und Rollen. Die Rolle Audit verfügt über Leseberechtigung, kann aber keine Änderungen vornehmen.

Im Dialog Users and Roles sind in der Tabelle Permissions im Bereich Permissions alle verfügbaren Berechtigungen aufgeführt. Mit den Berechtigungen können folgende Aktionen durchgeführt werden:

|

Berechtigung |

Mögliche Aktionen |

|---|---|

|

Read Devices |

Liste der Geräte, Gerätekonfigurationen, Gerätelizenzen und Voucher ansehen. |

|

Write Devices |

Gerätekonfigurationen bearbeiten, hinzufügen, entfernen oder kopieren, Gerätelizenzen hinzufügen oder entfernen, Lizenz-Voucher hinzufügen. Wenn ein Benutzer über die Berechtigung Read Configuration History zusätzlich zu dieser Berechtigung verfügt: Geräte aus Einträgen im Geräte-Konfigurationsverlauf wiederherstellen. |

|

Upload Device Configuration

|

Upload von Konfiguration in Geräte oder Export von Pull-Konfigurations-Dateien einleiten. |

|

Read Configuration History

|

Einträge im Verlauf der Gerätekonfiguration ansehen und vergleichen. Wenn ein Benutzer über die Berechtigung Write Devices zusätzlich zu dieser Berechtigung verfügt: Geräte aus Einträgen im Geräte-Konfigurationsverlauf wiederherstellen. |

|

Read Templates |

Liste der Templates und Template-Konfigurationen ansehen. |

|

Write Templates |

Template-Konfigurationen bearbeiten, hinzufügen, entfernen oder kopieren. |

|

Read Pools |

Liste der Pools und Pool-Konfigurationen ansehen. |

|

Write Pools |

Pool-Konfigurationen bearbeiten, hinzufügen, entfernen oder kopieren. |

|

Read VPN Groups |

Liste der VPN-Gruppen und VPN-Gruppen-Konfigurationen ansehen. |

|

Write VPN Groups |

VPN-Gruppen-Konfigurationen bearbeiten, hinzufügen, entfernen oder kopieren. |

|

Read Users and Roles |

Benutzer, Rollen und Berechtigungen ansehen. |

|

Write Users and Roles |

Benutzer, Rollen und Berechtigungen verwalten (einschließlich der Berechtigung zum Einrichten von Passwörtern für andere Benutzer). |

|

Read Event Log |

Aktuelles Ereignisprotokoll ansehen. |

Mindest-Berechtigungssatz

Die Berechtigungen Read Devices, Read Templates, Read Pools und Read VPN Groups bilden den Mindest-Berechtigungssatz. Diese Berechtigungen können einer Rolle nicht entzogen werden.

Berechtigungstabelle filtern und sortieren

In den Spalten U und R wird angezeigt, über welche Berechtigungen die aktuell ausgewählten Benutzer und Rollen verfügen. Sie können zum Filtern der Berechtigungstabelle genutzt werden.

In der Spalte U können folgende Symbole angezeigt werden:

Keiner der ausgewählten Benutzer verfügt über diese Berechtigung.

Keiner der ausgewählten Benutzer verfügt über diese Berechtigung.

Einige (aber nicht alle) der ausgewählten Benutzer verfügen über diese Berechtigung.

Einige (aber nicht alle) der ausgewählten Benutzer verfügen über diese Berechtigung.

Alle ausgewählten Benutzer verfügen über diese Berechtigung.

Alle ausgewählten Benutzer verfügen über diese Berechtigung.

Die gleichen Symbole werden in der Spalte R verwendet, um die Zuweisung einer Berechtigung zu keiner, einigen oder allen der ausgewählten Rollen anzuzeigen.

7.3.4Authentifizierung des Benutzers

Zur Authentifizierung von Benutzern, die sich am mdm-Client anmelden, unterstützt mdm zwei Mechanismen: die mdm Datenbank und RADIUS.

mdm Datenbank-Authentifizierung

Die Authentifizierung anhand der mdm Datenbank stellt den Standardmechanismus dar. Hier werden für die Authentifizierung der Benutzer die in der mdm Datenbank gespeicherten und im Users and Roles Dialog im Bereich Users konfigurierten Benutzernamen und Passwörter verwendet. Weiterführende Informationen finden Sie in Kapitel 7.3.1.

RADIUS-Authentifizierung

Remote Authentication Dial In User Service (RADIUS) ist ein Netzwerkprotokoll, dass eine Fernauthentifizierung ermöglicht. Wenn der mdm-Server für die Verwendung der RADIUS-Authentifizierung konfiguriert ist, werden die in der mdm Datenbank gespeicherten Benutzer nicht berücksichtigt. Will sich ein Besucher am mdm-Client anmelden, sendet der mdm-Server zur Authentifizierung des Benutzers eine Anfrage an einen oder mehrere RADIUS-Server. Die RADIUS-Antwort muss eines oder mehrere Filter-ID-Attribute enthalten, die der mdm-Server als Rollenbezeichnungen interpretiert. Wenn der Anmeldeversuch erfolgreich ist, wird der Benutzer einer der in den Filter-ID-Attributen angegebenen Rollen zugewiesen.

|

Bei Verwendung der RADIUS-Authentifizierung wird das Konzept Superuser von mdm nicht genutzt. Der Benutzername Root wird nicht besonders behandelt. |

Weitere Informationen zur Konfiguration des mdm-Servers für die RADIUS-Authentifizierung finden Sie in Kapitel 10.1.

7.4X.509-Zertifikate verwalten

Die Funktionalität der Zertitifkatverwaltung ist vom Release des mGuard abhängig. Ab mGuard Firmware 5.0 bestehen folgende Möglichkeiten:

–Verwaltung mehrerer Maschinenzertifikate (vor Version 5.0 wurde nur ein Maschinenzertifikat unterstützt)

–Verwaltung von CA-Zertifikaten (vor Version 5.0 wurden CA-Zertifikate nicht unterstützt)

–Verwaltung von Verbindungszertifikaten an einem zentralen Standort (vor Version 5.0 war das Verbindungszertifikat nur ein Teil der VPN-Verbindung; ab 5.0 können die Verbindungszertifikate zentral verwaltet und anschließend zur SSH- oder HTTPS-Authentifizierung referenziert werden)

–Verwaltung von CRLs (vor Version 5.0 wurden CA-CRLs nicht unterstützt)

Zertifikate exportieren

Zertifikate können exportiert werden, beispielsweise wenn Sie das Maschinenzertifikat als Verbindungszertifikat für eine VPN-Verbindung verwenden möchten. Navigieren Sie zum Export eines Zertifikats zur entsprechenden Zertifikatetabelle (weitere Informationen siehe unten) und klicken Sie auf die Schaltfläche Export. Sie können das Zertifikat in ein Verzeichnis Ihrer Wahl exportieren.

Sie können ein Maschinenzertifikat (Datei PEM oder PKCS#2) importieren, ein Zertifikat der mdm CA anfordern, ein Zertifikat von einer beliebigen CA anfordern, die das Simple Certificate Enrollment Protocol (SCEP) unterstützt, oder Zertifikate manuell einsetzen.

|

In einem Template kann ein Maschinenzertifikat nicht angefordert oder importiert werden. (Es ist nur möglich, das Verbindungszertifikat der Gegenstelle zu importieren). |

|

Importiert werden können Dateien im PEM-Format mit nicht kodiertem privatem Schlüssel und dem Zertifikat oder im Format PKCS#12 mit Passwort (die PKCS#12-Datei kann nur das Maschinenzertifikat enthalten, kein zusätzliches CA-Zertifikat). Der Dateityp wird automatisch erkannt. Beim Import einer PKCS#12-Datei wird ein Dialog mit Aufforderung zur Passworteingabe angezeigt. |

|

Bei Verwendung von SCEP muss der CA-Server zur sofortigen Ausgabe von Zertifikaten konfiguriert sein. Ausstehende Anfragen werden nicht unterstützt. |

Maschinenzertifikat anfordern

Achten Sie vor dem Anfordern eines Zertifikats darauf, dass in den Feldern der Zertifikatattribute die richtigen Werte eingetragen sind (navigieren Sie für mGuard Firmware zu IPsec VPN » Global » Machine certificate » Certificate attributes, ab mGuard Firmware 5.0 zu Authentication » Certificates » Certificate settings und Certificate attributes).

|

Um von der mdm CA ein Zertifikat anfordern zu können, muss die CA-Komponente installiert sein (siehe „mdm-Server (Datei preferences.xml)“ auf Seite 191). |

Markieren Sie zum Anfordern eines Zertifikats in der Geräte-Übersicht (Device overview table) eines oder mehrere Geräte und klicken Sie im Kontextmenü auf Certificate Handling » Request Additional Certificate oder Certificate Handling » Request Replacement Certificate. Der Unterschied besteht darin, dass bei Request Additional Certificate der Liste der vorhandenen Zertifikate ein neues Zertifikat hinzugefügt wird, während mit Request Replacement Certificate das vorhandene Zertifikat durch ein neues ersetzt wird, sodass das Gerät am Ende über ein einzelnes Maschinenzertifikat verfügt.

Der mdm-Server fordert Zertifikate von der CA an und weist sie den Geräten zu.

|

SCEP fordert für jede Zertifikatanfrage zur Eingabe eines Challenge-Passworts auf. Zertifikatanfragen können daher bei Verwendung von SCEP nur einmal durchgeführt werden. Der mdm-Client öffnet ein Dialogfenster für die Eingabe des Challenge-Passworts; Informationen zum Abholen des Passworts finden Sie in der Dokumentation Ihres CA-Servers. |

|

OCSP und CRLs werden von mGuard nicht unterstützt. Wenn Sie dennoch Firmwareversionen nach mit CRL/OCSP-Unterstützung verwenden möchten, sollten Sie Werte für diese Attribute konfigurieren. |

Maschinenzertifikat importieren (mGuard Firmware )

Navigieren Sie zum Import eines Zertifikats zu IPsecVPN » Global » Machine certificate » Machine certificates und klicken Sie auf Import (die Schaltfläche Import ist nur aktiviert, wenn Custom oder Custom+Locally appendable als Werte für die Tabelle der Maschinenzertifikate ausgewählt sind). Markieren Sie eine Datei mit Maschinenzertifikat und klicken Sie auf Open. Bei erfolgreichem Import wird das Maschinenzertifikat daraufhin in der Tabelle angezeigt; andernfalls erscheint eine Fehlermeldung.

|

Nur der erste Eintrag der Tabelle der Maschinenzertifikate wird als Maschinenzertifikat verwendet. |

Maschinenzertifikat importieren (mGuard Firmware ab 5.0)

Navigieren Sie zum Import eines Zertifikats zu Authentication » Certificates » Machine Certificates und klicken Sie auf Import (die Schaltfläche Import ist nur aktiviert, wenn Custom oder Custom+Locally appendable als Werte für die Tabelle der Maschinenzertifikate ausgewählt sind). Markieren Sie eine Datei mit Maschinenzertifikat und klicken Sie auf Open. Bei erfolgreichem Import wird das Maschinenzertifikat daraufhin in der Tabelle angezeigt; andernfalls erscheint eine Fehlermeldung.

Maschinenzertifikate löschen

Navigieren Sie zum Löschen eines Zertifikats zu Authentication » Certificates » Machine Certificates, markieren Sie das Zertifikat in der Tabelle und klicken Sie auf die Schaltfläche Delete certificate.

|

Ein Zertifikat wird durch Löschen nicht automatisch widerrufen. |

Maschinenzertifikate widerrufen

Navigieren Sie zum Wiederrufen eines Zertifikats zu Authentication » Certificates » Machine Certificates, markieren Sie das Zertifikat in der Tabelle und klicken Sie auf die Schaltfläche Revoke certificate. Diese Schaltfläche ist nur aktiv, wenn genau ein Maschinenzertifikat markiert ist. Nach dem Widerrufen eines Zertifikats wird automatisch der Text *** REVOKED *** im entsprechenden Feld in der Tabelle angezeigt. Bei jedem Widerruf eines Zertifikats exportiert die mdm CA eine neue Datei, die alle widerrufenen Zertifikate dieses Ausstellers enthält.

Für mehr Informationen zum Export der CRL-Dateien kontaktieren Sie bitte Phoenix Contact (phoenixcontact.com).

|

SCEP unterstützt das Widerrufen von Zertifikaten nicht.

|

|

CRLs werden erst ab mGuard Firmware 5.0 unterstützt. |

|

Durch das Widerrufen eines Zertifikats wird es nicht aus der Tabelle gelöscht. |

Zertifikate manuell registrieren

Für die Verwendung von Zertifikaten, die von einer CA ausgegeben wurden, aber nicht online (von der CA des mdm oder über SCEP) angefordert werden können, unterstützt mdm die manuelle Registrierung von Zertifikaten. Jede CA-Software oder Service kann verwendet werden. Gehen Sie zur manuellen Registrierung von Zertifikaten für mehrere Geräte wie folgt vor:

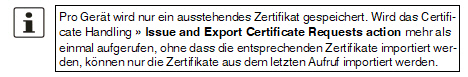

1.Markieren Sie in der Geräte-Übersicht (Device overview table) eines oder mehrere Geräte und klicken Sie im Kontextmenü auf Certificate Handling » Issue and Export Certificate Requests.

2.Ein Dialog zur Dateiauswahl wird geöffnet. Wählen Sie ein Verzeichnis aus und klicken Sie auf die Schaltfläche Choose.

3.mdm erstellt für die Geräte private Schlüssel und Zertifikatanforderungen. Die privaten Schlüssel sind (unsichtbar) mit den entsprechenden Geräten verbunden. Die Zertifikatanforderungen werden im ausgewählten Verzeichnis als PEM-verschlüsselte Dateien gespeichert (eine Anfrage pro Gerät).

4.Importieren Sie die Zertifikatanfragen in die CA und lassen Sie die CA die Zertifikate ausgeben. Weitere Informationen dazu finden Sie in der Dokumentation Ihrer CA-Software oder Service.

5.Klicken Sie im Hauptmenü auf New » Import X.509 Certificates.

6.Ein Dialog zur Dateiauswahl wird geöffnet. Markieren Sie die von der CA ausgegebenen Zertifikate.

7.Wählen Sie in den Import Settings aus, ob Sie Zertifikate hinzufügen oder in einem Gerät möglicherweise bereits vorhandene Zertifikate ersetzen möchten. Klicken Sie auf die Schaltfläche Choose.

8.mdm weist Zertifikate automatisch den richtigen Geräten zu und speichert diese in den Tabellen der Maschinenzertifikate.

7.4.2CA-Zertifikate (mGuard ab Firmware 5.0)

CA-Zertifikate importieren

Ab mGuard Version 5.0 werden CA-Zertifikate (Root oder Intermediate) unterstützt. Navigieren Sie zum Import eines CA-Zertifikats zu Authentication » Certificates » CA Certificates und klicken Sie auf Import (die Schaltfläche Import ist nur aktiviert, wenn Custom oder Custom+Locally appendable als Werte für die Tabelle der CA-Zertifikate ausgewählt sind). Markieren Sie eine Datei mit CA-Zertifikat und klicken Sie auf Open. Bei erfolgreichem Import wird das CA-Zertifikat daraufhin in der Tabelle angezeigt; andernfalls erscheint eine Fehlermeldung.

7.4.3Gegenstellenzertifikate (mGuard ab Firmware 5.0)

Gegenstellenzertifikate importieren

Navigieren Sie zum Import eines Gegenstellenzertifikats zu Authentication » Certificates » Remote Certificates und klicken Sie auf Import (die Schaltfläche Import ist nur aktiviert, wenn Custom oder Custom+Locally appendable als Werte für die Tabelle der Gegenstellenzertifikate ausgewählt sind). Markieren Sie eine Datei mit Gegenstellenzertifikat und klicken Sie auf Open. Bei erfolgreichem Import wird das Gegenstellenzertifikat daraufhin in der Tabelle angezeigt; andernfalls erscheint eine Fehlermeldung.

Verbindungszertifikate importieren

Das Verbindungszertifikat kann nur in einer VPN-Verbindung importiert werden. Navigieren Sie zum Import des Zertifikats zu IPsec VPN » Connections » Connection Name » Authentication. Wählen Sie zum Import eines Zertifikats den Wert Custom für das Remote X.509 certificate aus und klicken Sie auf das Symbol  . Markieren Sie eine Datei mit Zertifikat und klicken Sie auf Open. Der Inhalt der Datei wird daraufhin im Zertifikat-Feld angezeigt. Die Gültigkeit der Daten wird bim Hochladen der Konfiguration in den mGuard überprüft.

. Markieren Sie eine Datei mit Zertifikat und klicken Sie auf Open. Der Inhalt der Datei wird daraufhin im Zertifikat-Feld angezeigt. Die Gültigkeit der Daten wird bim Hochladen der Konfiguration in den mGuard überprüft.

7.5X.509-Zertifikate verwenden (mGuard ab Firmware 5.0)

Die Zertifikate, die in den in Kapitel 7.4 beschriebenen Tabellen verwaltet werden, können für die Konfiguration von SSH- und HTTPS-Authentifizierung verwendet werden. Die Verwendung wird am Beispiel der SSH-Authentifizierung beschrieben. Navigieren Sie im Device properties dialog (Geräte-Eigenschaften) zu Management » System settings » Shell access » X.509 authentication. Wählen Sie zur Verwendung eines Zertifikats, beispielsweise eines CA-Zertifikats, für die Tabelle der CA-Zertifikate Custom aus und klicken Sie auf Add certificate. Geben Sie den short name des Zertifikats wie in der Tabelle CA-Zertifikate angegeben in Authentication » Certificates » CA Certificates ein. mdm prüft nicht nach, ob der short name des Zertifikats existiert.

7.6Firmware-Upgrades mit mdm verwalten

mdm unterstützt die Verwaltung der Firmware Ihres mGuards. Die Firmware selbst wird nicht von mdm auf das Gerät geladen. mdm weist das Gerät beim Hochladen der Konfiguration an, das Upgrade-Paket der Firmware von einem Upgrade-Server herunterzuladen und zu übernehmen.

–Ein Upgrade-Server muss eingerichtet sein und die benötigten Upgrade-Pakete müssen sich auf diesem Server befinden. Die Geräte (nicht zwingend mdm) benötigen Zugriff auf den Upgrade-Server.

–Der Server muss in der Gerätekonfiguration (oder in der Template-Konfiguration) konfiguriert sein. Navigieren Sie zum Hinzufügen Ihres Upgrade-Servers zur Konfiguration im Properties Dialog bei Geräten mit Version zu Management » Firmware upgrade » Upgrade servers und bei Geräten ab Version 5.0 zu Management » Update » Firmware upgrade » Upgrade servers.

–Achten Sie bei Verwendung des automatischen Firmware-Upgrades (siehe nachfolgenden Abschnitt) zusammen mit einem Pull-Upload darauf, dass das Feld Firmware Version on Device (siehe Kapitel 6.3.3) einen gültigen Wert aufweist. Der Wert kann manuell eingegeben werden. Alternativ kann mdm nach dem ersten Push-Upload oder Pull-Konfigurations-Feedback diese Angaben automatisch eintragen. Bei manueller Eingabe muss das Feld Firmware Version on Device exakt dem String entsprechen, der im Symbol in der oberen linken Ecke der Webinterface des mGuard angezeigt wird, z. B. 6.1.0.default.

Ein Firmware-Upgrade kann auf zwei Arten geplant werden:

–Explizite Angabe der Ziel-Firmware

Navigieren Sie dazu im Device properties dialog (Geräte-Eigenschaften) zu Management » Firmware upgrade » Schedule firmware upgrade bei Geräten mit Version bzw. zu Management » Update » Firmware upgrade » Schedule firmware upgrade bei Geräten ab Version 5.0. Geben Sie im Feld Package set name den Namen des Pakets ein und setzen Sie Install package set auf Yes.

–Upgrade automatisch durchführen

Wenn Sie das Upgrade automatisch durchführen möchten, navigieren Sie im Device properties dialog (Geräte-Eigenschaften) zu Management » Firmware upgrade » Schedule firmware upgrade bei Geräten mit Version bzw. zu Management » Update » Firmware upgrade » Schedule firmware upgrade bei Geräten mit Version 5.0. Wählen Sie in Automatic upgrade eine der folgenden Optionen:

–Install latest patches

Mit dieser Option aktualisieren Sie Ihr Gerät auf die letzte verfügbare Patch-Version, beispielsweise von Version .1 auf .3.

–Install latest minor release

Mit dieser Option aktualisieren Sie Ihr Gerät auf das letzte verfügbare Minor Release, beispielsweise von Version 5.0.1 auf 5.1.0.

–Install next major version

Mit dieser Option aktualisieren Sie Ihr Gerät auf das nächste Major Release, beispielsweise von Version .3 auf 5.1.0.

Achten Sie vor der Einleitung eines Major Release-Upgrades darauf, dass für die Geräte Lizenzen für das Major Release in mdm vorhanden sind (siehe Kapitel 7.2).

Alternativ können Sie im Kontextmenü der Geräte-Übersicht (Device overview table) ein automatisches Firmware-Upgrade für eines oder mehrere Geräte planen. Öffnen Sie in der Gerätetabelle mit einem Klick auf die rechte Maustaste das Kontextmenü und wählen sie die gewünschte Möglichkeit zum Upgrade aus.

|

Um das Firmware-Upgrade endgültig zu starten, muss nach Durchführung der oben beschriebenen Schritte die Konfiguration in das Gerät geladen werden. |

Geplantes Firmware-Upgrade abbrechen

Mit der Option Unschedule upgrade im Kontextmenü der Geräte-Übersicht (Device overview table) können Sie ein vorgesehenes Firmware-Upgrade aus der Planung nehmen.

Upgrade-Prozess

Bei einem Upgrade ist es wichtig, dass alle Schritte in der korrekten Reihenfolge durchgeführt werden.

Angenommen, Sie möchten ein Gerät von Version .3 auf 5.1.0 aktualisieren. Die in mdm (im Device properties dialog (Geräte-Eigenschaften) im Feld Firmware Version) konfigurierte Firmwareversion entspricht der Firmwareversion des Geräts, nämlich . Dies sollte in der Geräte-Übersicht (Device overview table) im Feld Version on Device angezeigt sein (siehe Kapitel 6.3.1). Achten Sie darauf, dass alle notwendigen Voraussetzungen (siehe Abschnitt Voraussetzungen oben) erfüllt sind und beginnen Sie mit dem Hochladen der Konfiguration für das Gerät (siehe Abschnitt Firmware-Upgrade planen oben). Das erste Symbol in der Spalte Version on Device wechselt zu  und zeigt damit an, dass für den nächsten Upload ein Firmware-Upgrade vorgesehen ist. Nach Beginn des Konfigurations-Uploads ändert sich das Symbol zu

und zeigt damit an, dass für den nächsten Upload ein Firmware-Upgrade vorgesehen ist. Nach Beginn des Konfigurations-Uploads ändert sich das Symbol zu  und zeigt damit an, dass am Gerät ein Firmware-Upgrade läuft (das Symbol

und zeigt damit an, dass am Gerät ein Firmware-Upgrade läuft (das Symbol  wird nur bei einem Push-Upload angezeigt). mdm fragt das Gerät regelmäßig ab, um eine Rückmeldung zum Ergebnis des Firmware-Upgrades zu erhalten. Dieses wird schließlich in der Geräte-Übersicht (Device overview table) im Feld Version on Device und der Spalte U angezeigt. Da das Gerät jetzt auf Version 5.1.0 aktualisiert wurde, die mdm Konfiguration für das Gerät jedoch noch auf Version gesetzt ist, sollte im Feld Version on Device jetzt eine Abweichung der Firmwareversionen angezeigt werden. Daher sollten Sie die Firmwareversion im Gerät entsprechend der aktuell installierten Firmware ändern. Dies kann allerdings erst nach dem Firmwareupgrade am Gerät durchgeführt werden. Sie können die Firmwareversion im Feld Firmware version des Device properties dialog (Geräte-Eigenschaften) oder im Kontextmenü der Geräte-Übersicht (Device overview table) ändern.

wird nur bei einem Push-Upload angezeigt). mdm fragt das Gerät regelmäßig ab, um eine Rückmeldung zum Ergebnis des Firmware-Upgrades zu erhalten. Dieses wird schließlich in der Geräte-Übersicht (Device overview table) im Feld Version on Device und der Spalte U angezeigt. Da das Gerät jetzt auf Version 5.1.0 aktualisiert wurde, die mdm Konfiguration für das Gerät jedoch noch auf Version gesetzt ist, sollte im Feld Version on Device jetzt eine Abweichung der Firmwareversionen angezeigt werden. Daher sollten Sie die Firmwareversion im Gerät entsprechend der aktuell installierten Firmware ändern. Dies kann allerdings erst nach dem Firmwareupgrade am Gerät durchgeführt werden. Sie können die Firmwareversion im Feld Firmware version des Device properties dialog (Geräte-Eigenschaften) oder im Kontextmenü der Geräte-Übersicht (Device overview table) ändern.

Sie können jetzt mit der Konfiguration der mit der neuen Firmwareversion eingeführten Funktionen beginnen.

Firmware-Upgrade überwachen

Der Fortschritt und das Ergebnis des Firmware-Upgrades werden durch das Symbol in der Spalte Version on Device in der Geräte-Übersicht (Device overview table) angezeigt. Weitere Informationen finden Sie unter Kapitel 6.3.1.

Für Geräte ab Firmwareversion 5.0 wird ein Rollback der Konfiguration unterstützt. Das Gerät führt ein Rollback durch, wenn es nach Übernahme einer Pull-Konfiguration nicht auf den Configuration-Pull-Server zugreifen kann (diese wird vom Gerät als Fehlkonfiguration gewertet). Navigieren Sie zur Aktivierung des Rollbacks für ein Gerät im Properties Dialog zu Management » Configuration Pull und setzen Sie die Option Rollback misconfigurations auf Yes.

Wenn sich ein Gerät oder Template im Redundanz-Modus befindet, stellt es ein Paar redundanter mGuards dar (also zwei physische Geräte). Einstellungen und Konfigurationsvariablen, die für die beiden Geräte eines Redundanzpaares verschieden sein können bzw. müssen, können separat vorgenommen werden.

In den Dialogen Device Properties und Template Properties werden im Navigationsbaum zusätzliche Knoten und Variablen angezeigt. Knoten und Variablen mit dem Präfix Device#2 werden für das zweite, Knoten und Variablen ohne Präfix für das erste Gerät verwendet.

Separate Einstellungen

Folgende Einstellungen sind für die physischen Geräte separat vorhanden, werden aber normalerweise nicht durch den Benutzer vorgenommen:

–Firmware Version on Device

–Pull filename

–Serial Number

–Flash-ID

Folgende Variablen müssen für die physischen Geräte auf unterschiedliche Werte gesetzt werden:

–Externe und interne Netzwerkeinstellungen im Router-Modus.

–Die Einstellungen für Stealth management address im geschützten Modus.

–Die IP-Einstellungen für die dezidierte Schnittstelle für die Synchronisierung des Redundanz-Status (falls diese Schnittstelle verwendet wird).

Folgende Variablen können für die physischen Geräte auf unterschiedliche Werte gesetzt werden:

–Host-Name

–SNMP-Systemname, Standort und Kontakt

–MTU-Einstellungen

–HTTP(S) Proxy-Einstellungen

–Passwörter der Benutzer des mGuard

–Einstellungen für Quality-of-Service

–Redundanz-Priorität

–Einstellungen für Redundanz-Konnektivitätsprüfung

–Anmeldeeinstellungen für Fernzugriff

Upload

Wenn der Upload eines redundanten Gerätepaars eingeleitet wird, werden beide Konfigurationen in die physischen Geräte hochgeladen. Die beiden Upload-Vorgänge in die mGuards, die ein Redundanzpaar bilden, werden nie gleichzeitig durchgeführt (aber können gleichzeitig mit Uploads auf andere Geräte durchgeführt werden). Ein Upload auf ein Redundanzpaar gilt als erfolgreich, sobald der Upload auf beide physischen Geräte erfolgreich war.

Pull-Export

Durch einen Pull-Konfigurationsexport für ein redundantes Gerätepaar werden zwei Konfigurationsprofile angelegt. Dem Dateinamen des Profils für das zweite Gerät wird eine _2 hinzugefügt.