Der mGuard unterstützt die Nutzung eines SEC-Sticks, ein Zugriffsschutz für IT-Systeme. Der SEC-Stick ist ein Produkt der Firma team2work: www.team2work.de.

Der SEC-Stick ist praktisch ein Schlüssel. Der Benutzer steckt ihn in den USB-Port eines Rechners mit Internetanbindung, und kann dann eine verschlüsselte Verbindung zum mGuard aufbauen, um sicher auf definierte Dienste im Netzwerk des Büros oder daheim zuzugreifen. Zum Beispiel kann das Remote Desktop Protokoll innerhalb der verschlüsselten und sicheren SEC-Stick-Verbindung benutzt werden, um den PC im Büro oder zu Hause fernzusteuern als säße man direkt davor.

Damit das funktioniert, ist der Zugang zum Geschäfts-PC durch den mGuard geschützt, und der mGuard muss für den SEC-Stick konfiguriert sein, damit dieser den Zugang öffnen kann. Denn der Benutzer des entfernten Rechners, in den der SEC-Stick eingesteckt ist, authentisiert sich beim mGuard mit den Daten und der Software, die auf seinem SEC-Stick gespeichert sind.

Der SEC-Stick stellt eine SSH-Verbindung zum mGuard her. In diese können weitere Tunnel eingebettet sein, z. B. TCP/IP-Verbindungen.

|

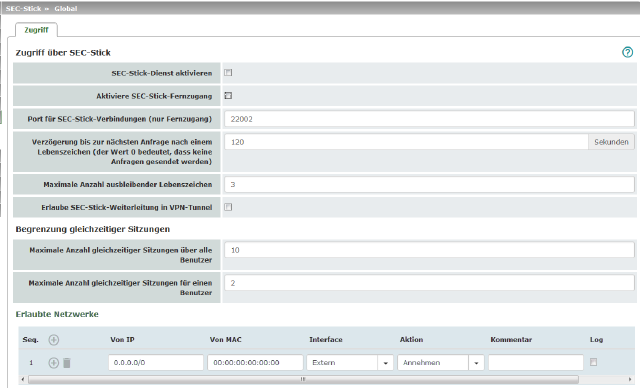

SEC-Stick >> Global >> Zugriff |

||

|---|---|---|

|

Zugriff über SEC-Stick (Dieser Menüpunkt gehört nicht zum Funktionsumfang von TC MGUARD RS2000 3G, TC MGUARD RS2000 4G, FL MGUARD RS2005, FL MGUARD RS2000.) |

|

|

|

|

SEC-Stick-Dienst aktivieren |

Bei aktivierter Funktion wird festgelegt, dass der an einem entfernten Standort eingesetzte SEC-Stick bzw. dessen Besitzer sich einloggen kann. In diesem Fall muss zusätzlich der SEC-Stick-Fernzugang aktiviert werden (nächster Schalter). |

|

|

Bei aktivierter Funktion wird der SEC-Stick-Fernzugang aktiviert. |

|

|

|

Port für SEC-Stick-Verbindungen (nur Fernzugang) |

Standard: 22002 Wird diese Port-Nummer geändert, gilt die geänderte Port-Nummer nur für Zugriffe über das Interface Extern, Extern 2, DMZ, GRE oder VPN. Für internen Zugriff gilt weiterhin 22002 |

|

|

Default: 120 Sekunden Einstellbar sind Werte von 0 bis 3600 Sekunden. Positive Werte bedeuten, dass der mGuard innerhalb der verschlüsselten SSH-Verbindung eine Anfrage an die Gegenstelle sendet, ob sie noch erreichbar ist. Die Anfrage wird gesendet, wenn für die angegebene Anzahl von Sekunden keine Aktivität von der Gegenstelle bemerkt wurde (zum Beispiel durch Netzwerkverkehr innerhalb der verschlüsselten Verbindung). Der hier eingetragene Wert bezieht sich auf die Funktionsfähigkeit der verschlüsselten SSH-Verbindung. Solange diese gegeben ist, wird die SSH-Verbindung vom mGuard wegen dieser Einstellungen nicht beendet, selbst wenn der Benutzer während dieser Zeit keine Aktion ausführt. Da die Anzahl der gleichzeitig geöffneten Sitzungen begrenzt ist (siehe Maximale Zahl gleichzeitiger Sitzungen über alle Benutzer), ist es wichtig, abgelaufene Sitzungen zu beenden. Deshalb wird ab Version 7.4.0 die Anfrage nach einem Lebenszeichen auf 120 Sekunden voreingestellt. Bei maximal drei Anfragen nach einem Lebenszeichen, wird eine abgelaufende Sitzung nach sechs Minuten entdeckt und entfernt. In vorherigen Versionen war die Voreinstellung „0“. Das bedeutet, dass keine Anfragen nach einem Lebenszeichen gesendet werden. Beachten Sie, dass durch die Lebenszeichen-Anfragen zusätzlicher Traffic erzeugt wird. |

|

|

|

Maximale Anzahl ausbleibender Lebenszeichen |

Gibt an, wie oft Antworten auf Anfragen nach Lebenszeichen der Gegenstelle ausbleiben dürfen. Wenn z. B. alle 15 Sekunden nach einem Lebenszeichen gefragt werden soll und dieser Wert auf 3 eingestellt ist, dann wird die Verbindung des SEC-Stick-Clients gelöscht, wenn nach circa 45 Sekunden immer noch kein Lebenszeichen gegeben wurde. |

|

|

Erlaube SEC-Stick-Weiterleitung in VPN-Tunnel |

Ermöglicht die Weiterleitung von SSH-Verbindungen in einen VPN-Tunnel (Hub & Spoke). |

|

Begrenzung gleichzeitiger Sitzungen |

Für SEC-Stick-Verbindungen gibt eine Begrenzung der Anzahl von gleichzeitigen Sitzungen. Pro Sitzung wird etwa 0,5 MB Speicherplatz benötigt, um das maximale Sicherheitslevel zu gewährleisten. Die Einschränkung hat keine Auswirkung auf bereits bestehende Sitzungen, sondern nur auf neu aufgebaute Verbindungen. |

|

|

|

0 bis 2147483647 Gibt die Anzahl der Verbindungen an, die von allen Benutzern gleichzeitig erlaubt sind. Bei "0" ist keine Sitzung erlaubt. |

|

|

|

Maximale Zahl gleichzeitiger Sitzungen für einen Benutzer |

0 bis 2147483647 Gibt die Anzahl der Verbindungen an, die von einem Benutzer gleichzeitig erlaubt sind. Bei "0" ist keine Sitzung erlaubt. |

|

Erlaubte Netzwerke |

Listet die eingerichteten Firewall-Regeln für den SEC-Stick-Fernzugriff auf. |

|

|

|

Wenn mehrere Firewall-Regeln gesetzt sind, werden diese in der Reihenfolge der Einträge von oben nach unten abgefragt, bis eine passende Regel gefunden wird. Diese wird dann angewandt. Falls in der Regelliste weitere passende Regeln vorhanden sind, werden diese ignoriert. Sie können mehrere Regeln festlegen. |

|

|

|

Geben Sie hier die Adresse des Rechners/Netzes an, von dem der Zugriff erlaubt beziehungsweise verboten ist. IP-Adresse: 0.0.0.0/0 bedeutet alle Adressen. Um einen Bereich anzugeben, benutzen Sie die CIDR-Schreibweise (siehe „CIDR (Classless Inter-Domain Routing)“ auf Seite 26). |

|

|

|

Interface |

Intern / Extern / Extern 2 / DMZ / VPN / GRE / Einwahl1 Gibt an, für welches Interface die Regel gelten soll. Wenn keine Regeln gesetzt sind oder keine Regel greift, gelten folgende Standardeinstellungen: –SEC-Stick-Fernzugang ist erlaubt über Intern, DMZ, VPN und Einwahl. –Zugriffe über Extern, Extern 2 und GRE werden verwehrt. Legen Sie die Zugriffsmöglichkeiten nach Bedarf fest.

|

|

|

Aktion |

Annehmen bedeutet, die Datenpakete dürfen passieren. Abweisen bedeutet, die Datenpakete werden zurückgewiesen, so dass der Absender eine Information über die Zurückweisung erhält. (Im Stealth-Modus hat Abweisen dieselbe Wirkung wie Verwerfen.) Verwerfen bedeutet, die Datenpakete dürfen nicht passieren. Sie werden verschluckt, so dass der Absender keine Information über deren Verbleib erhält. Namen von Regelsätzen, sofern definiert. Bei Angabe eines Namens für Regelsätze treten die Firewall-Regeln in Kraft, die unter diesem Namen gespeichert sind (siehe Registerkarte Regelsätze).

|

|

|

Kommentar |

Ein frei wählbarer Kommentar für diese Regel. |

|

|

Log |

Für jede einzelne Firewall-Regel können Sie festlegen, ob beim Greifen der Regel –das Ereignis protokolliert werden soll – Log auf Ja setzen –oder das Ereignis nicht protokolliert werden soll – Log auf Nein setzen (werkseitige Voreinstellung). |

|

1Extern 2 und Einwahl nur bei Geräten mit serieller Schnittstelle (siehe „Netzwerk >> Interfaces“ auf Seite 137). |

|

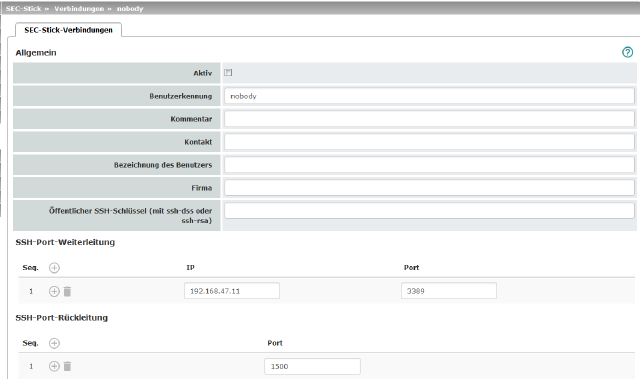

SEC-Stick >> Verbindungen >> SEC-Stick-Verbindungen |

||

|---|---|---|

|

Liste der definierten SEC-Stick-Verbindungen.

|

||

|

|

Aktiv |

Um eine definierte SEC-Stick-Verbindung nutzen zu können, muss der Schalter Aktiv auf aktiviert werden. |

|

|

Benutzerkennung |

Für jeden zugriffsberechtigten Inhaber eines SEC-Sticks, muss eine SEC-Stick-Verbindung mit einem eindeutig zugeordneten Benutzernamen definiert werden. Anhand dieses Benutzernamens werden die definierten Verbindungen eindeutig identifiziert. |

|

|

Name der Person. |

|

|

|

Firma |

Angabe der Firma. |

|

|

Nach Klicken auf das Icon |

|

|

||

|

Allgemein |

Aktiv |

Wie oben |

|

|

Benutzerkennung |

Wie oben |

|

|

Kommentar |

Optional: kommentierender Text. |

|

|

Optional: kommentierender Text. |

|

|

|

Bezeichnung des Benutzers |

Optional: Name der Person. (Wiederholt) |

|

|

Firma |

Optional: Wie oben |

|

|

Öffentlicher SSH-Schlüssel (mit ssh-dss oder ssh-rsa) |

Hier muss der öffentliche SSH-Schlüssel, der zum SEC-Stick gehört, im ASCII-Format eingetragen werden. Das geheime Gegenstück ist auf dem SEC-Stick gespeichert. |

|

SSH-Port-Weiterleitung |

Liste der erlaubten Zugriffe und SSH-Port-Weiterleitungen bezogen auf den SEC-Stick des entsprechenden Benutzers. |

|

|

|

IP-Adresse des Rechners, auf den der Zugriff ermöglicht wird. |

|

|

|

Port |

Port-Nummer, die beim Zugriff auf den Rechner benutzt werden soll. |

|

SSH-Remote-Port-Weiterleitung |

Port |

Port, der für die SSH-Remote-Port-Weiterleitung verwendet wird. |