Zusätzliche Informationen zum Gerät sowie Release Notes und Software-Updates finden Sie unter folgender Internet-Adresse: phoenixcontact.net/products.

Der mGuard sichert IP-Datenverbindungen. Dazu vereinigt das Gerät folgende Funktionen:

–Industrial Security Netzwerkrouter (modellabhängig mit eingebautem 4- bzw. 5-Port-Switch und DMZ-Port)

–VPN-Router für sichere Datenübertragung über öffentliche Netze (Hardware-basierte DES-, 3DES- und AES-Verschlüsselung, IPsec- und OpenVPN-Protokoll)

–Konfigurierbare Firewall für den Schutz vor unberechtigtem Zugriff. Der dynamische Paketfilter untersucht Datenpakete anhand der Ursprungs- und Zieladresse und blockiert unerwünschten Datenverkehr.

1.1Grundlegende Eigenschaften der mGuards

Die genannten Eigenschaften sind keine garantierten Eigenschaften, da sie grundsätzlich abhängig vom jeweiligen Gerät und von installierten Lizenzen sind.

Netzwerk-Features

–Stealth (Auto, Static, Multi), Router (Static, DHCP-Client), PPPoE (für DSL), PPTP (für DSL) und Modem

–VLAN

–DHCP-Server/Relay auf den internen und externen Netzwerkschnittstellen

–DNS-Cache auf der internen Netzwerkschnittstelle

–Dynamisches Routing (OSPF)

–GRE-Tunneling

–Administration über HTTPS und SSH

–Optionales Umschreiben von DSCP/TOS-Werten (Quality of Service)

–Quality of Service (QoS)

–LLDP

–MAU-Management

–SNMP

Firewall-Features

–Stateful Packet Inspection

–Anti-Spoofing

–IP-Filter

–L2-Filter (nur im Stealth-Modus)

–NAT mit FTP-, IRC- und PPTP-Unterstützung (nur im Netzwerkmodus „Router“)

–1:1-NAT (nur im Netzwerk-Modus „Router“)

–Port-Weiterleitung (nicht im Netzwerk-Modus „Stealth“)

–Individuelle Firewall-Regeln für verschiedene Nutzer (Benutzerfirewall)

–Individuelle Regelsätze als Aktion (Ziel) von Firewall-Regeln (ausgenommen Benutzerfirewall oder VPN-Firewall)

Anti-Virus-Features

–CIFS-Integritätsprüfung von Netzwerklaufwerken auf Veränderung von bestimmten Dateitypen (z. B. von ausführbaren Dateien).

VPN-Features (IPsec)

–Protokoll: IPsec (Tunnel- und Transport-Mode, XAuth/Mode Config)

–IPsec-Verschlüsselung in Hardware mit DES (56 Bit), 3DES (168 Bit), AES (128, 192, 256 Bit)

–Paket-Authentifizierung: MD5, SHA-1, SHA-265, SHA-384, SHA-512

–Internet-Key-Exchange (IKE) mit Main- und Quick-Mode

–Authentisierung über

–Pre-Shared-Key (PSK)

–X.509v3-Zertifikate mit Public-Key-Infrastruktur (PKI) mit Certification Authority (CA), optionaler Certificate Revocation List (CRL) und Filtermöglichkeit nach Subjects

oder

–Zertifikat der Gegenstelle, z. B. selbstunterschriebene Zertifikate

–Erkennen wechselnder IP-Adressen von Gegenstellen über DynDNS

–NAT-Traversal (NAT-T)

–Dead-Peer-Detection (DPD): Erkennung von IPsec-Verbindungsabbrüchen

–IPsec/L2TP-Server: Anbindung von IPsec/L2TP-Clients

–IPsec-Firewall und 1:1-NAT

–Standard-Route über VPN-Tunnel

–Weiterleiten von Daten zwischen VPNs (Hub and Spoke)

–Abhängig von der Lizenz: bis zu 250 VPN-Tunnel, bei mGuard centerport (Innominate)/FL MGUARD CENTERPORT bis zu 3000 aktive VPN-Tunnel

–Hardware-Beschleunigung für die Verschlüsselung im VPN-Tunnel (außer mGuard centerport (Innominate)/FL MGUARD CENTERPORT)

VPN-Features (OpenVPN)

–OpenVPN-Client

–OpenVPN-Verschlüsselung mit Blowfish, AES (128, 192, 256 Bit)

–Dead-Peer-Detection (DPD)

–Authentisierung über Benutzerkennung, Passwort oder X.509v3-Zertifikat

–Erkennen wechselnder IP-Adressen von Gegenstellen über DynDNS

–OpenVPN-Firewall und 1:1-NAT

–Routen über VPN-Tunnel statisch konfigurierbar und dynamisch erlernbar

–Weiterleiten von Daten zwischen VPNs (Hub and Spoke)

–Abhängig von der Lizenz: bis zu 50 VPN-Tunnel

Weitere Features

–Remote Logging

–VPN-/Firewall-Redundanz (abhängig von der Lizenz)

–Administration unter Benutzung von SNMP v1-v3 und Phoenix Contact Device Manager (mGuard device manager (FL MGUARD DM))

–PKI-Unterstützung für HTTPS/SSH Remote Access

–Kann über die LAN-Schnittstelle als NTP- und DNS-Server agieren

–mGuard Secure Cloud kompatibel

–Plug-n-Protect Technologie

–Tracking und Zeitsynchronisation über GPS-/GLONASS-Ortungssystem (Produktabhängig)

–COM-Server

Support

Bei Problemen mit Ihrem mGuard wenden Sie sich bitte an Ihre Bezugsquelle.

|

Zusätzliche Informationen zum Gerät sowie Release Notes und Software-Updates finden Sie unter folgender Internet-Adresse: phoenixcontact.net/products. |

1.2Typische Anwendungsszenarien

In diesem Kapitel werden verschiedene Anwendungsszenarien für den mGuard skizziert.

–Stealth-Modus (Plug-n-Protect)

–DMZ (Demilitarized Zone)

–WLAN über VPN-Tunnel

–Auflösen von Netzwerkkonflikten

–Mobilfunk-Router über integriertes Mobilfunkmodem

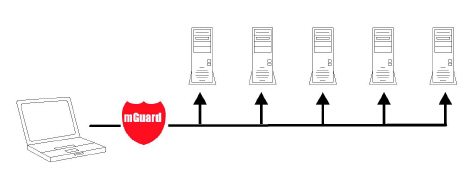

1.2.1Stealth-Modus (Plug-n-Protect)

Im Stealth-Modus kann der mGuard zwischen einen einzelnen Rechner und das übrige Netzwerk gesetzt werden.

Die Einstellungen (z. B. für Firewall und VPN) können mit einem Web-Browser unter der URL https://1.1.1.1/ vorgenommen werden.

Auf dem Rechner selbst müssen keine Konfigurationsänderungen durchgeführt werden.

Bild 1-1: Stealth-Modus (Plug-n-Protect)

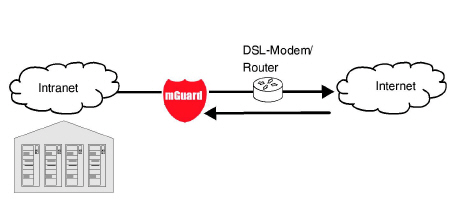

Der mGuard kann für mehrere Rechner als Netzwerkrouter die Internet-Anbindung bereitstellen und das Firmennetz dabei mit seiner Firewall schützen.

Dazu kann einer der folgenden Netzwerk-Modi des mGuards genutzt werden:

–Router, wenn der Internet-Anschluss z. B. über einen DSL-Router oder eine Standleitung erfolgt.

–PPPoE, wenn der Internet-Anschluss z. B. per DSL-Modem erfolgt und das PPPoE-Protokoll verwendet wird (z. B. in Deutschland).

–PPTP, wenn der Internet-Anschluss z. B. per DSL-Modem erfolgt und das PPTP-Protokoll verwendet wird (z. B. in Österreich).

–Modem, wenn der Internet-Anschluss über ein seriell angeschlossenes Modem (Hayes- bzw. AT-Befehlssatz kompatibel) erfolgt.

–Eingebautes Mobilfunkt-Modem, Mobilfunk-Router über integriertes Mobilfunkmodem

Bei Rechnern im Intranet muss der mGuard als Standard-Gateway festgelegt sein.

Bild 1-2: Netzwerk-Router

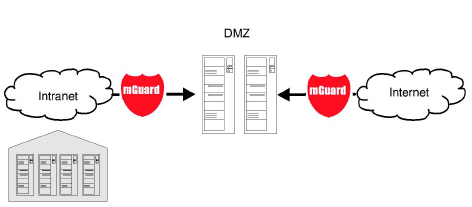

Eine DMZ (Demilitarized Zone, deutsch: entmilitarisierte Zone) ist ein geschütztes Netzwerk, das zwischen zwei anderen Netzen liegt. Zum Beispiel kann sich die Webpräsenz einer Firma so in der DMZ befinden, dass nur aus dem Intranet heraus mittels FTP neue Seiten auf den Server kopiert werden können. Der lesende Zugriff per HTTP auf die Seiten ist jedoch auch aus dem Internet heraus möglich.

Die IP-Adressen innerhalb der DMZ können öffentlich oder privat sein, wobei der mit dem Internet verbundene mGuard die Verbindungen mittels Port-Weiterleitung an die privaten Adressen innerhalb der DMZ weiterleitet.

Ein DMZ-Szenario lässt sich entweder durch zwei mGuards realisieren (siehe Bild 1-3), oder per dediziertem DMZ-Port des TC MGUARD RS4000 3G, TC MGUARD RS4000 4G oder FL MGUARD RS4004.

Der DMZ-Port wird nur im Router-Modus unterstützt und benötigt wenigstens eine IP-Adresse und eine entsprechende Netzmaske. Die DMZ unterstützt keine VLANs.

Beim VPN-Gateway soll Mitarbeitern einer Firma ein verschlüsselter Zugang zum Firmennetz von zu Hause oder von unterwegs zur Verfügung gestellt werden. Der mGuard übernimmt dabei die Rolle des VPN-Gateways.

Auf den externen Rechnern muss dazu eine IPsec-fähige VPN-Client-Software installiert werden oder der Rechner wird mit einem mGuard ausgerüstet.

Bild 1-4: VPN-Gateway

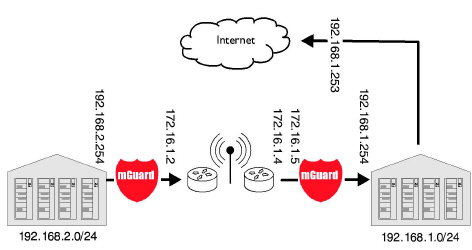

Beim WLAN über VPN sollen zwei Gebäude einer Firma über eine mit IPsec geschützte WLAN-Strecke miteinander verbunden werden. Vom Nebengebäude soll zudem der Internetzugang des Hauptgebäudes mitgenutzt werden können.

Bild 1-5: WLAN über VPN

In diesem Beispiel wurden die mGuards in den Router-Modus geschaltet und für das WLAN ein eigenes Netz mit 172.16.1.x Adressen eingerichtet.

Da vom Nebengebäude aus das Internet über das VPN erreichbar sein soll, wird hier eine Standard-Route über das VPN eingerichtet:

Tunnelkonfiguration im Nebengebäude

|

Verbindungstyp |

Tunnel (Netz <-> Netz) |

|

Adresse des lokalen Netzes |

192.168.2.0/24 |

|

Adresse des Remote-Netzes |

0.0.0.0/0 |

Im Hauptgebäude wird das entsprechende Gegenstück der Verbindung konfiguriert:

Tunnelkonfiguration im Hauptgebäude

|

Verbindungstyp |

Tunnel (Netz <-> Netz) |

|

Lokales Netz |

0.0.0.0 |

|

Adresse des Remote-Netzes |

192.168.2.0/24 |

Die Standard-Route eines mGuards führt normalerweise über den WAN-Port. In diesem Fall jedoch ist das Internet über den LAN Port erreichbar:

Standard-Gateway im Hauptgebäude:

|

IP-Adresse des Standard-Gateways |

192.168.1.253 |

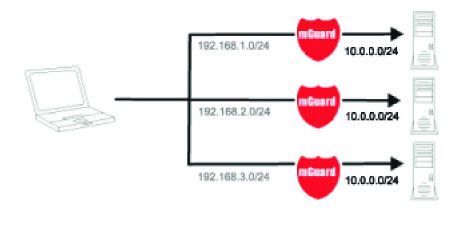

1.2.6Auflösen von Netzwerkkonflikten

Auflösen von Netzwerkkonflikten

Im Beispiel sollen die Netzwerke auf der rechten Seite von dem Netzwerk oder Rechner auf der linken Seite erreichbar sein. Aus historischen oder technischen Gründen überschneiden sich jedoch die Netzwerke auf der rechten Seite.

Mit Hilfe der mGuards und ihrem 1:1-NAT-Feature können diese Netze nun auf andere Netze umgeschrieben werden, so dass der Konflikt aufgelöst wird.

(1:1-NAT kann im normalen Routing, im IPsec-Tunneln und in OpenVPN-Verbindungen genutzt werden.)