12Menü Support

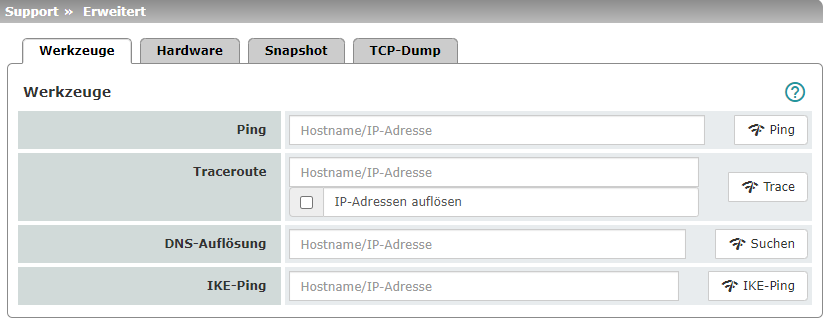

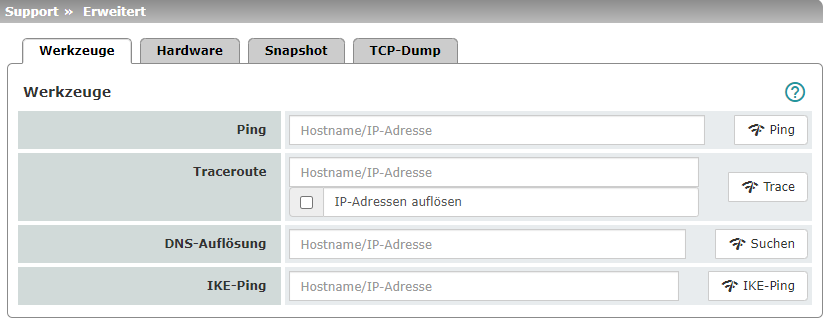

Support >> Erweitert >> Werkzeuge |

||

|---|---|---|

Ping |

Ziel: Sie wollen überprüfen, ob eine Gegenstelle über ein Netzwerk erreichbar ist. Vorgehen: •In das Feld Hostname/IP-Adresse die IP-Adresse oder den Hostnamen der Gegenstelle eingeben. Dann auf die Schaltfläche Ping klicken. Sie erhalten daraufhin eine entsprechende Meldung. |

|

Traceroute |

Ziel: Sie wollen wissen, welche Zwischenstellen oder Router sich auf dem Verbindungsweg zu einer Gegenstelle befinden. Vorgehen: •In das Feld Hostname/IP-Adresse den Hostnamen oder IP-Adresse der Gegenstelle eintragen, zu der die Route ermittelt werden soll. •Falls die auf der Route gelegenen Stellen mit IP-Adresse statt mit Hostnamen (falls vorhanden) ausgegeben werden sollen, aktivieren Sie das Kontrollkästchen IP-Adressen nicht in Hostnamen auflösen (= Häkchen setzen). •Dann auf die Schaltfläche Trace klicken. Sie erhalten daraufhin eine entsprechende Meldung. |

|

DNS-Auflösung |

Ziel: Sie wollen wissen, welcher Hostname zu einer bestimmten IP-Adresse gehört oder welche IP-Adresse zu einem bestimmten Hostnamen gehört. Vorgehen: •In das Feld Hostname die IP-Adresse bzw. den Hostnamen eingeben. •Auf die Schaltfläche Suchen klicken. Sie erhalten daraufhin die Antwort, wie sie der mGuard aufgrund seiner DNS-Konfiguration ermittelt. |

|

IKE-Ping |

Ziel: Sie wollen ermitteln, ob die VPN-Software eines VPN-Gateways in der Lage ist, eine VPN-Verbindung aufzubauen, oder ob z. B. eine Firewall das verhindert. Vorgehen: •In das Feld Hostname/IP-Adresse den Namen bzw. die IP-Adresse des VPN-Gateways eingeben. •Auf die Schaltfläche IKE-Ping klicken. •Sie erhalten eine entsprechende Meldung. |

|

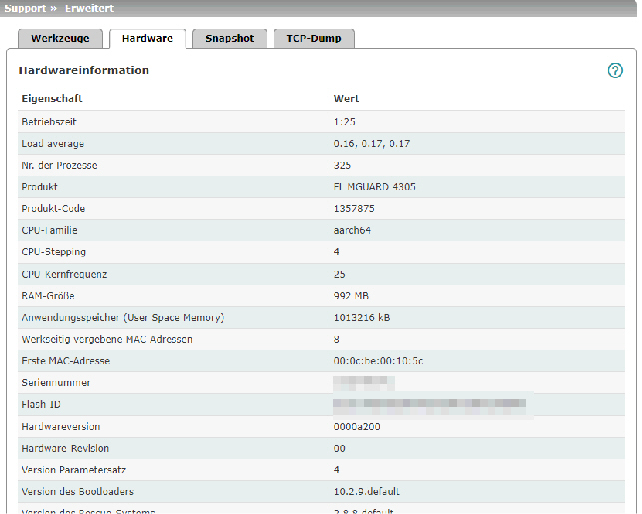

Diese Seite listet verschiedene Hardware-Eigenschaften des mGuards auf.

MAC-Adressen

Die vom Hersteller festgelegte MAC-Adresse des WAN-Interface ist auf dem Typenschild des Geräts angegeben. Die weiteren MAC-Adressen (LAN/DMZ [optional]) lassen sich wie folgt berechnen:

–WAN-Interface: siehe Typenschild.

–LAN-Interface: Die MAC-Adresse des WAN-Interface

um 1 erhöht (WAN + 1).

Geräte mit integriertem Switch: Alle Switch-Ports verwenden die gleiche

MAC-Adresse.

–DMZ-Interface: Die MAC-Adresse des WAN-Interface um 4 erhöht (WAN + 4).

Beispiel:

–WAN: 00:a0:45:eb:28:9d

–LAN: 00:a0:45:eb:28:9e

–DMZ: 00:a0:45:eb:28:a1

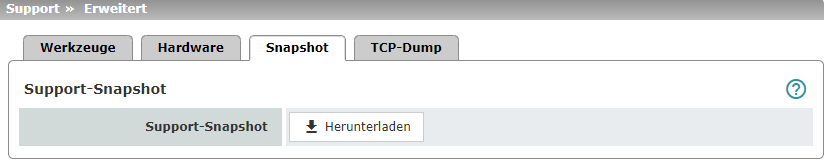

Support >> Erweitert >> Snapshot |

||

|---|---|---|

Support-Snapshot |

Support-Snapshot |

Erstellt eine komprimierte Datei (im tar.gz-Format), in der alle aktuellen Konfigurations-Einstellungen erfasst sind, die zur Fehlerdiagnose relevant sein könnten.

Um einen Support-Snapshot oder einen Support-Snapshot mit persistenten Logs zu erstellen, gehen Sie wie folgt vor: •Die Schaltfläche Herunterladen klicken. •Die Datei speichern (unter dem Namen snapshot-YYYY.MM.DD-hh.mm.ss.tar.gz bzw. snapshot-all-YYYY.MM.DD-hh.mm.ss.tar.gz) Stellen Sie die Datei dem Support Ihres Anbieters zur Verfügung, wenn dies erforderlich ist. |

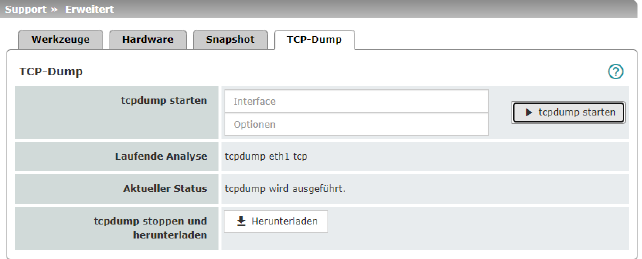

Support >> Erweitert >> TCP-Dump |

||

|---|---|---|

TCP-Dump |

Mithilfe einer Paketanalyse (tcpdump) kann der Inhalt von Netzwerkpaketen analysiert werden, die über ein ausgewähltes Netzwerk-Interface gesendet oder empfangen werden. Welche Netzwerkpakete analysiert werden, wird über Filteroptionen bestimmt. Das Ergebnis der Analyse wird in einer Datei (*.tar.gz) gespeichert, heruntergeladen und auf dem Gerät gelöscht.

|

|

|

tcpdump starten |

Interface Nur Datenpakete, die über das ausgewählte Netzwerk-Interface gesendet oder empfangen werden, werden analysiert. –WAN-Interface (XF1): –eth0 –LAN-Interface (XF2–4 bzw. 2–5): –eth1 (nur Netzwerk-Modus Router) –br0 (nur Netzwerk-Modus Stealth) –swp0 (nur FL MGUARD 2105/4305) –swp1 (nur FL MGUARD 2105/4305) –swp2 (nur FL MGUARD 2105/4305) –swp3 (nur FL MGUARD 2105) –DMZ-Interface (XF5): –dmz0 (nur FL MGUARD 4305) |

|

|

Optionen Durch die Angabe von Optionen kann die Paketanalyse auf eine Auswahl der unten stehenden Elemente beschränkt werden. Optionen können über die logischen Verknüpfungen „and, or, not“ verknüpft werden. Beispiel: tcp and net 192.168.1.0/24 and not port 443 |

|

|

Zur Verfügung stehende Optionen: –tcp: TCP-Protokoll –udp: UDP-Protokoll –arp: ARP-Protokoll –icmp: ICMP-Protokoll –esp: ESP-Protokoll –host <ip>: IPv4-Adresse –port <1-65535>:Netzwerkport (Portnummer oder Servicename) –net <nw_cidr>: Netzwerk (in CIDR-Schreibweise, z. B. 192.168.1.0/24) –and, or, not: Logische Verknüpfungen Schaltfläche „tcpdump starten“ •Klicken Sie auf die Schaltfläche „tcpdump starten“, um eine Analyse zu starten. |

|

Laufende Analyse |

Zeigt während einer laufenden Analyse, für welches Interface und mit welchen Optionen tcpdump ausgeführt wird. |

|

Aktueller Status |

Zeigt den Status der Analyse. |

|

tcpdump stoppen und herunterladen |

Schaltfläche „Herunterladen“ •Klicken Sie auf die Schaltfläche Herunterladen, –um eine laufende Analyse zu stoppen und die Daten herunterzuladen oder –um Daten herunterzuladen, die nach einer automatisch gestoppten Analyse auf dem Gerät gespeichert wurden. Die erfassten Paketinhalte werden in einer Datei (*.tar.gz) zusammengefasst und automatisch vom Gerät heruntergeladen. Anschließend wird die Datei auf dem Gerät gelöscht. Der Zeitpunkt des Herunterladens der Datei wird im Dateinamen wie folgt angegeben: <YYYY.MM.DD-hh.mm.ss> Beispiel: tcpdump-2024.06.10-09.47.54.tar.gz |