Die Firewall-Redundanz kann aktuell nur aktiviert werden, wenn keine VPN-Verbindungen auf dem Gerät konfiguriert sind.

Die Firewall-Redundanz kann aktuell nur aktiviert werden, wenn keine VPN-Verbindungen auf dem Gerät konfiguriert sind. |

Die Firewall-Redundanz steht nicht auf den Geräten der FL MGUARD 2000-Serie zur Verfügung. |

Eine ausführliche Darstellung zum Thema Redundanz finden Sie in Kapitel 13, „Redundanz“. |

Um die Redundanzfunktion zu nutzen, muss auf beiden Geräten die gleiche Firmware installiert sein. |

Bei aktivierter Redundanzfunktion kann VLAN im Stealth-Modus nicht verwendet werden. |

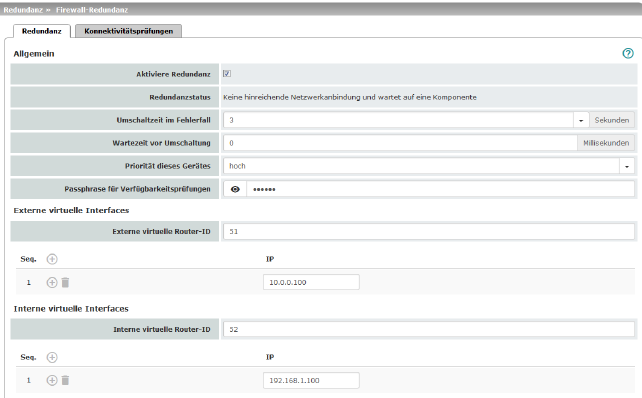

10.1Redundanz >> Firewall-Redundanz

Allgemein |

Deaktiviert (Standard): Die Firewall-Redundanz ist ausgeschaltet. Aktiviert: Die Firewall-Redundanz ist aktiviert.

|

|

Redundanzstatus |

Zeigt den aktuellen Status an. |

|

|

Zeit, die im Fehlerfall maximal verstreichen darf, bevor auf das andere mGuard-Gerät gewechselt wird. |

|

|

0 ... 10 000 Millisekunden, Standard: 0 Zeitdauer, in der ein Fehler vom Redundanz-System ignoriert wird. Ein Fehler wird von der Konnektivitäts- und der Verfügbarkeitsprüfung ignoriert, bis er länger als die hier eingestellte Zeit andauert. |

|

|

hoch/niedrig Definiert die Priorität, die mit den Anwesenheitsnachrichten (CARP) verbunden ist. Setzen Sie bei dem mGuard-Gerät, das aktiv sein soll, die Priorität hoch. Das Gerät in Bereitschaft bekommt die Priorität niedrig. Beide Geräte eines Redundanzpaares dürfen entweder eine unterschiedliche Priorität oder die Priorität hoch haben.

|

|

|

Bei einem mGuard-Gerät, das Teil eines Redundanzpaares ist, wird kontinuierlich geprüft, ob ein aktiver mGuard vorhanden ist und ob dieser aktiv bleiben soll. Dafür wird eine Variante des CARP (Common Address Redundancy Protocol) verwendet. CARP nutzt die SHA-1 HMAC-Verschlüsselung in Verbindung mit einem Passwort. Dieses Passwort muss für beide mGuards gleich eingestellt sein. Er wird niemals im Klartext übertragen, sondern zur Verschlüsselung genutzt.

|

|

|

Gehen Sie so vor, um das Passwort zu ändern: Stellen Sie das neue Passwort an beiden mGuard-Geräten ein. Die Reihenfolge ist egal, aber das Passwort muss bei beiden gleich sein. Wenn Sie versehentlich ein abweichendes Passwort eingetragen haben, folgen Sie den Anweisungen unter „Vorgehensweise bei einem falschem Passwort“ auf Seite 328. Sobald ein Redundanzpaar ein neues Passwort erhalten hat, handelt es selbst aus, wann es unterbrechungsfrei zum neuen Passwort wechseln kann. |

|

|

Wenn ein Gerät während des Passwort-Wechsels ausfällt, gibt es diese Fälle: –Die Passwort-Erneuerung wurde an allen mGuard-Geräten gestartet und dann unterbrochen, z. B. durch einen Netzwerk-Fehler. Dieser Fall wird automatisch behoben. –Die Passwort-Erneuerung wurde an allen mGuard-Geräten gestartet. Aber dann fällt ein Gerät aus und muss ausgetauscht werden. –Die Passwort-Erneuerung wurde gestartet, aber nicht an allen Geräten, weil diese ausgefallen sind. Sobald ein fehlerhaftes Gerät wieder online ist, muss die Passwort-Erneuerung gestartet werden. Bei einem ausgetauschten Gerät muss dieses zunächst mit dem alten Passwort konfiguriert werden, bevor es angeschlossen wird. |

|

|

Vorgehensweise bei einem falschem Passwort

Wenn Sie das alte Passwort noch kennen, gehen Sie so vor: •Rekonfigurieren Sie das Gerät, bei dem das falsche Passwort eingetragen wurde, noch einmal mit dem alten Passwort. •Warten Sie bis das Gerät anzeigt, dass das alte Passwort benutzt wird. •Tragen Sie dann das richtige Passwort ein. Wenn Sie das alte Passwort nicht mehr kennen, gehen Sie so vor: •Prüfen Sie, ob Sie das alte Passwort beim anderen Gerät auslesen können. •Wenn das andere Gerät ausgeschaltet ist oder fehlt, dann können Sie bei dem aktiven Gerät, das sie versehentlich das falsche Passwort eingestellt haben, einfach das korrekte neue Passwort eintragen. Sorgen Sie dafür, dass das andere Gerät das gleiche Passwort erhält, bevor er wieder in Betrieb geht. •Wenn das andere Gerät das neue Passwort bereits verwendet, dann müssen Sie sicherstellen, dass das Gerät mit dem falschen Passwort nicht aktiv ist oder wird, z. B. durch das Herausziehen des Kabels an der LAN- oder WAN-Schnittstelle. Bei einem Fernzugriff können Sie für die Konnektivitätsprüfung ein Ziel eintragen, das nicht reagieren wird. Bevor Sie einen solchen Fehler provozieren, prüfen Sie, dass bei keinem der Geräte ein Fehler bei der Redundanz vorliegt. Ein Gerät muss aktiv und der andere in Bereitschaft sein. Gegebenenfalls müssen Sie angezeigte Fehler beheben und dann erst die Methode verwenden. Dann führen Sie die folgenden Schritte aus: –Ersetzen Sie das falsche Passwort durch ein anderes. –Geben Sie dieses Passwort auch beim aktiven Gerät ein. –Nehmen Sie das nicht aktive Gerät wieder in Betrieb. Stecken Sie zum Beispiel das Ethernet-Kabel wieder ein oder stellen Sie die alten Einstellungen für die Konnektivitätsprüfung wieder her. |

|

Externe virtuelle Interfaces |

1, 2, 3, ... 255 (Standard: 51) Nur im Netzwerk-Modus Router Diese ID wird vom Redundanzpaar bei jeder Anwesenheitsnachricht (CARP) über das externe Interface mitgesendet und dient der Identifizierung des Redundanzpaares. Diese ID muss für beide Geräte gleich sein. Sie ist notwendig, um das Redundanzpaar von anderen Redundanzpaaren zu unterscheiden, die über ihr externes Interface mit demselben Ethernet-Segment verbunden sind. Beachten Sie dabei, dass CARP dasselbe Protokoll und denselben Port wie VRRP (Virtuell Router Redundancy Protokoll) nutzt. Die hier eingestellte ID muss sich unterscheiden von den IDs der Geräte, die VRRP oder CARP nutzen und sich im selben Ethernet-Segment befinden. |

|

|

Default: 10.0.0.100 Nur im Netzwerk-Modus „Router“ IP-Adressen, die von beiden mGuard-Geräten als virtuelle IP-Adresse des externen Interfaces geteilt wird. Diese IP-Adressen müssen für beide Geräte gleich sein. Diese Adressen werden als Gateway für explizite statische Routen von Geräten genutzt, die sich im selben Ethernet-Segment wie das externe Netzwerk-Interface des mGuards befinden. Das aktive Gerät kann auf dieser IP-Adresse ICMP-Anfragen erhalten. Er reagiert auf diese ICMP-Anfragen wie es im Menü unter „Netzwerksicherheit >> Paketfilter >> Erweitert“ eingestellt ist. Für die virtuelle IP-Adressen werden keine Netzwerkmasken oder VLAN IDs eingerichtet, da diese Attribute von der realen externen IP-Adresse bestimmt werden. Zu jeder virtuellen IP-Adresse muss eine reale IP-Adresse konfiguriert sein, in deren IP-Netz die virtuelle Adresse passt. Das Gerät überträgt die Netzwerkmaske und die VLAN-Einstellung von der realen externen IP-Adresse auf die entsprechende virtuelle IP-Adresse. Die übernommenen VLAN-Einstellungen bestimmen, ob Standard-MTU-Einstellungen oder VLAN-MTU-Einstellungen für die virtuelle IP-Adresse genutzt werden.

|

|

Interne virtuelle Interfaces |

Interne virtuelle Router-ID |

1, 2, 3, ... 255 (Standard: 52) Nur im Netzwerk-Modus Router Diese ID wird vom Redundanzpaar bei jeder Anwesenheitsnachricht (CARP) über das externe und interne Interface mitgesendet und dient der Identifizierung des Redundanzpaares. Diese ID muss für beide Geräte gleich eingestellt sein. Sie ist notwendig, um das Redundanzpaares von anderen Ethernet-Teilnehmern zu unterscheiden, die über ihr externes/internes Interface mit demselben Ethernet-Segment verbunden sind. Beachten Sie dabei, dass CARP dasselbe Protokoll und denselben Port wie VRRR (Virtuell Router Redundancy Protokoll) nutzt. Die hier eingestellte ID muss sich unterscheiden von den IDs der Geräte, die VRRR oder CARP nutzen und sich im selben Ethernet-Segment befinden. |

|

Interne virtuelle IP-Adressen (IP) |

Wie unter „Externe virtuelle IP-Adressen (IP)“ beschrieben, aber mit zwei Ausnahmen Unter Interne virtuelle IP-Adresse (IP) werden IP-Adressen definiert für Geräte, die zum internen Ethernet-Segment gehören. Diese Geräte müssen die IP-Adresse als ihr Standard-Gateway nutzen. Sie können diese Adresse als DNS- oder NTP-Server nutzen, wenn der mGuard als Server für die Protokolle konfiguriert ist. Zu jeder virtuellen IP-Adresse muss eine reale IP-Adresse konfiguriert sein, in deren IP-Netz die virtuelle Adresse passt. Die Reaktion auf ICMP-Anfragen bei internen virtuellen IP-Adressen ist unabhängig von den Einstellungen unter „Netzwerksicherheit >> Paketfilter >> Erweitert“ . |

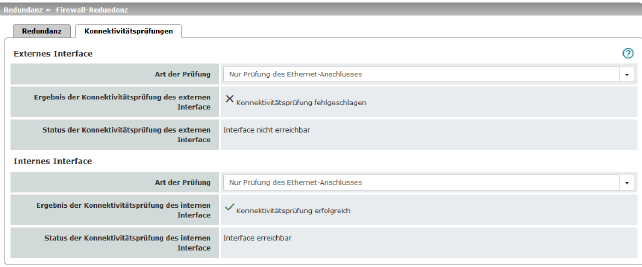

Bei jedem Gerät eines Redundanzpaares wird kontinuierlich geprüft, ob auf der internen und externen Netzwerk-Schnittstelle jeweils eine Verbindung besteht, über die Netzwerkpakete weitergeleitet werden können. Da die Redundanzfunktion auf der DMZ-Schnittstelle nicht anwendbar ist, werden Netzwerkverbindungen über eine vorhandene DMZ-Schnittstelle nicht geprüft. |

Bei der Konnektivitätsprüfung können Ziele für das interne und externe Interface konfiguriert werden. Es ist wichtig, dass diese Ziele tatsächlich an dem angegebenen Interface angeschlossen sind. Ein ICMP-Echo-Reply kann nicht von einem externen Interface empfangen werden, wenn das zugehörige Ziel am internen Interface angeschlossen ist (und umgekehrt). Bei einem Wechsel der statischen Routen kann es leicht passieren, dass die Ziele nicht entsprechend überprüft werden.