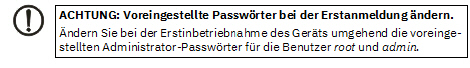

6.1Authentifizierung >> Administrative Benutzer

Unter Administrative Benutzer sind die Benutzer zu verstehen, die je nach Berechtigungsstufe das Recht haben, den mGuard zu konfigurieren (Berechtigungsstufe Root und Administrator) oder zu benutzen (Berechtigungsstufe User).

|

Um sich auf der entsprechenden Stufe anzumelden, muss der Benutzer das Passwort angeben, das der jeweiligen Berechtigungsstufe (root, admin, user) zugeordnet ist.

|

|

Account: root |

Root-Passwort |

Bietet vollständige Rechte für alle Parameter des mGuards. Hintergrund: Nur diese Berechtigungsstufe erlaubt unbegrenzten Zugriff auf das Dateisystem des mGuards. Benutzername (nicht änderbar): root Voreingestelltes Root-Passwort: root •Wollen Sie das Root-Passwort ändern, geben Sie ins Feld Altes Passwort das alte Passwort ein, in die beiden folgenden Felder das neue gewünschte Passwort. |

Accout: admin |

Administrator-Passwort |

Bietet die Rechte für die Konfigurationsoptionen, die über die Web-basierte Administratoroberfläche zugänglich sind. Benutzername (nicht änderbar): admin Voreingestelltes Passwort: mGuard |

Account: user |

Benutzerpasswort |

Werkseitig ist kein Benutzerpasswort voreingestellt. Um eins festzulegen, geben Sie in beide Eingabefelder übereinstimmend das gewünschte Passwort ein. |

|

Deaktiviere das VPN, bis sich der Benutzer über HTTPS authentifiziert |

Ist ein Benutzerpasswort festgelegt und aktiviert, dann muss der Benutzer nach jedem Neustart des mGuards bei Zugriff auf eine beliebige HTTPS-URL dieses Passwort angeben, damit die VPN-Verbindungen des mGuards aktiviert werden. Werkseitig ist die Funktion deaktiviert. Bei aktivierter Funktion können VPN-Verbindungen erst dann genutzt werden, wenn sich ein Benutzer mittels HTTPS gegenüber dem mGuard ausgewiesen hat. Alle HTTPS-Verbindungen werden auf den mGuard umgeleitet, solange die Authentifizierung erforderlich ist. Die Änderung dieser Option wird erst mit dem nächsten Neustart aktiv. Wollen Sie diese Option nutzen, legen Sie im entsprechenden Eingabefeld das Nutzerpasswort fest. |

|

Anmeldestatus des Benutzers |

Zeigt an, ob der Benutzer an- oder abgemeldet ist. |

|

Benutzer anmelden |

Um den Benutzer anzumelden, klicken Sie auf die Schaltfläche Login. |

|

Benutzer abmelden |

Um den Benutzer anzumelden, klicken Sie auf die Schaltfläche Abmelden. |

Hier können Sie Gruppennamen für administrative Benutzer anlegen, deren Passwort bei einem Zugriff auf den mGuard mit Hilfe eines RADIUS-Servers überprüft wird. Sie können jeder dieser Gruppen eine administrative Rolle zuweisen.

Authentifizierung >> Administrative Benutzer >> RADIUS-Filter |

||

|---|---|---|

|

Der mGuard prüft Passwörter nur dann mit Hilfe von RADIUS-Servern, wenn Sie die RADIUS-Authentifizierung aktiviert haben: –für den Shell-Zugang siehe Menü: „Shell-Zugang“ –über den Web-Zugriff siehe Menü: „Zugriff“ Die RADIUS-Filter werden nacheinander durchsucht. Bei der ersten Übereinstimmung wird der Zugriff mit der entsprechenden Rolle (admin, netadmin, audit) gewährt. |

|

|

Nachdem ein RADIUS-Server das Passwort eines Benutzers positiv geprüft hat, sendet der RADIUS-Server dem mGuard in seiner Antwort eine Liste von Filter-IDs. Diese Filter-IDs sind in einer Datenbank des Servers dem Benutzer zugeordnet. Über sie weist der mGuard die Gruppe zu und damit die Autorisierung als „admin“, „netadmin“ oder „audit“. Eine erfolgreiche Authentifizierung wird im Logging des mGuards vermerkt. Der Name des RADIUS-Benutzers und seine Rolle werden in Log-Einträgen festgehalten. Die Log-Einträge können an einen Remote-Server weitergeleitet werden. Dazu muss der Zugang zu einem Remote-Syslog-Server auf dem mGuard-Gerät eingerichtet und konfiguriert werden (siehe Kapitel 11, „Menü Logging“). Folgende Aktionen des RADIUS-Benutzers werden in Form von Log-Einträgen (mit dem Namen und der Rolle RADIUS-Bentzers) protokolliert: –Anmeldung/Abmeldung des RADIUS-Benutzers –Konfigurationsänderungen durch den RADIUS-Benutzer –Alle weiteren Aktionen, die vom RADIUS-Benutzer durchgeführt werden |

|

RADIUS-Filter für den administrativen Zugriff |

Gruppe / Filter-ID |

Der Gruppenname darf nur einmal verwendet werden. Zwei Zeilen dürfen nicht denselben Wert haben. Antworten vom RADIUS-Server, die eine erfolgreiche Authentifizierung melden, müssen in ihrem Filter-ID-Attribut diesen Gruppennamen enthalten. Erlaubt sind bis zu 50 Zeichen (nur druckbare UTF-8 Zeichen) ohne Leerzeichen |

Für den Zugriff autorisiert als |

Jeder Gruppe wird eine administrative Rolle zugewiesen. admin: Administrator netadmin: Administrator für das Netzwerk audit: Auditor/Prüfer Die Berechtigungsstufen netadmin und audit beziehen sich auf Zugriffsrechte bei Zugriffen mit dem mGuard device manager (FL MGUARD DM UNLIMITED) |

|

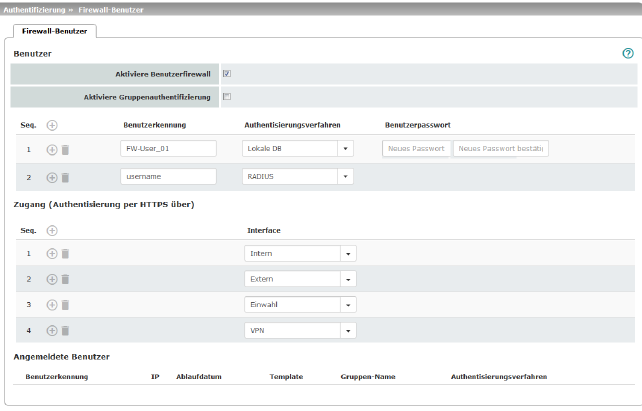

6.2Authentifizierung >> Firewall-Benutzer

Um z. B. privates Surfen im Internet zu unterbinden, kann unter „Netzwerksicherheit >> Paketfilter“ jede ausgehende Verbindung unterbunden werden (nicht betroffen: VPN).

Unter „Netzwerksicherheit >> Benutzerfirewall“ können für bestimmte Firewall-Benutzer anders lautende Firewall-Regeln definiert werden, z. B. dass für diese jede ausgehende Verbindung erlaubt ist. Diese Benutzerfirewall-Regel greift, sobald sich der oder die betreffende(n) Firewall-Benutzer angemeldet haben, für die diese Benutzerfirewall-Regel gilt, siehe „Netzwerksicherheit >> Benutzerfirewall“ auf Seite 244 .

Dieses Menü steht nicht auf Geräten der FL MGUARD 2000-Serie zur Verfügung. Der Web-Browser „Safari“ kann nicht gleichzeitig einen administrativen Zugriff über eine X.509-Authentisierung und über ein Login zur mGuard-Benutzerfirewall ermöglichen. |

Benutzer |

Listet die Firewall-Benutzer durch Angabe der ihnen zugeordneten Benutzerkennung auf. Legt außerdem die Authentifizierungsmethode fest. |

|

|

Aktiviere Benutzerfirewall |

Unter dem Menüpunkt „Netzwerksicherheit >> Benutzerfirewall“ können Firewall-Regeln definiert werden, die dort bestimmten Firewall-Benutzern zugeordnet werden. Bei aktivierter Benutzerfirewall werden die den unten aufgelisteten Benutzern zugeordneten Firewall-Regeln in Kraft gesetzt, sobald sich betreffende Benutzer anmelden. |

|

Wenn aktiviert, leitet der mGuard Logins für ihn unbekannte Benutzer an den RADIUS-Server weiter. Bei Erfolg wird die Antwort des RADIUS-Servers einen Gruppennamen enthalten. Der mGuard wird dann Benutzerfirewall-Templates freischalten, die diesen Gruppennamen als Template-Benutzer eingetragen haben. Der RADIUS-Server muss so konfiguriert werden, dass dieser den Gruppennamen im „Access Accept“ Paket als „Filter-ID=<gruppenname>“ Attribut mitschickt. |

|

|

Benutzerkennung |

Name, den der Benutzer bei der Anmeldung angibt. |

|

Lokale DB: Ist Lokale DB ausgewählt, muss in der Spalte Benutzerpasswort das Passwort eingetragen werden, das dem Benutzer zugeordnet ist, und das dieser neben seiner Benutzerkennung angeben muss, wenn er sich anmeldet. RADIUS: Ist RADIUS ausgewählt, kann das Passwort für den Benutzer auf dem RADIUS-Server hinterlegt werden.

|

|

|

(Nur wenn als Authentifizierungsmethode Lokale DB ausgewählt ist) |

Zugeordnetes Benutzerpasswort.

|

Zugang (Authentisierung per HTTPS über) |

Gibt an, über welche mGuard-Interfaces Firewall-Benutzer sich beim mGuard anmelden können.

|

|

|

Interface |

Intern / Extern / VPN Gibt an, über welche mGuard-Interfaces Firewall-Benutzer sich beim mGuard anmelden können. Für das ausgewählte Interface muss Web-Zugriff über HTTPS freigeschaltet sein: Menü “ „Verwaltung >> Web-Einstellungen“ “, Registerkarte Zugriff (siehe „Zugriff“ auf Seite 76 )

. |

Angemeldete Benutzer |

Bei

aktivierter Benutzerfirewall wird der Status angemeldeter Firewall-Benutzer

angezeigt. Ausgewählte Benutzer können mit einen Klick auf das

Icon |

|

6.3Authentifizierung >> RADIUS

Ein RADIUS-Server ist ein zentraler Authentifizierungsserver, an den sich Geräte und Dienste wenden, die die Passwörter von Benutzern prüfen lassen wollen. Diese Geräte und Dienste kennen das Passwort nicht. Das Passwort kennen nur ein oder mehrere RADIUS-Server.

Außerdem stellt der RADIUS-Server dem Gerät oder dem Dienst, auf den ein Benutzer zugreifen möchte, weitere Informationen über den Benutzer bereit, zum Beispiel seine Gruppenzugehörigkeit. Auf diese Weise lassen sich alle Einstellungen von Benutzern zentral verwalten.

Unter Authentifizierung >> RADIUS-Server wird eine Liste von RADIUS-Servern erstellt, die durch den mGuard verwendet wird. Diese Liste wird auch verwendet, wenn beim administrativen Zugriff (SSH/HTTPS), die RADIUS-Authentifizierung aktiviert ist.

Wenn die RADIUS-Authentifizierung aktiv ist, wird der Log-in-Versuch von einem nicht vordefinierten Benutzer (nicht: root, admin, netadmin, audit oder user) an alle hier aufgelisteten RADIUS-Server weitergeleitet. Die erste Antwort, die der mGuard von einem der RADIUS-Server erhält, entscheidet über das Gelingen des Authentifizierungsversuches.

Wenn Sie Passwörter ändern oder Änderungen am Authentifizierungsverfahren vornehmen, sollten Sie den mGuard anschließend neu starten, um bestehende Sitzungen mit nicht mehr gültigen Zertifikaten oder Passwörtern sicher zu beenden. |

RADIUS-Server

|

RADIUS-Timeout |

Legt fest (in Sekunden), wie lange der mGuard auf die Antwort des RADIUS-Servers wartet. Standard: 3 Sekunden. |

RADIUS-Wiederholungen |

Legt fest, wie oft bei Überschreitung des RADIUS-Timeouts Anfragen an den RADIUS-Server wiederholt werden. Standard: 3. |

|

|

RADIUS-NAS-Identifier |

Mit jedem RADIUS-Request wird ein NAS-Kennzeichen (NAS-Identifier, NAS-ID) gesendet, außer wenn das Feld leer bleibt. Sie können alle üblichen Zeichen der Tastatur als NAS-ID verwenden. Die NAS-ID ist ein RADIUS-Attribut, das der Client nutzen kann, um sich selbst beim RADIUS-Server zu identifizieren. Die NAS-ID kann anstelle einer IP-Adresse genutzt werden, um den Clienten zu identifizieren. Sie muss einzigartig im Bereich des RADIUS-Servers sein. |

|

Server |

Name des RADIUS-Servers oder dessen IP-Adresse

|

|

Die Anfrage des RADIUS-Servers wird, wenn möglich, über einen VPN-Tunnel durchgeführt. Bei aktivierter Funktion wird die Kommunikation mit dem Server immer dann über einen verschlüsselten VPN-Tunnel geführt, wenn ein passender VPN-Tunnel verfügbar ist.

|

|

|

Wenn die Funktion „Über VPN“ aktiviert ist, dann unterstützt der mGuard Anfragen von einem RADIUS-Server über seine VPN-Verbindung. Dies passiert automatisch immer dann, wenn der RADIUS-Server zum Remote-Netzwerk eines konfigurierten VPN-Tunnels gehört und der mGuard eine interne IP-Adresse hat, die zum lokalen Netzwerk desselben VPN-Tunnels gehört. Dadurch wird die Authentifizierungsanfrage abhängig von der Verfügbarkeit eines VPN-Tunnels.

|

|

|

Port |

Vom RADIUS-Server benutze Port-Nummer |

|

Secret |

RADIUS-Server-Passwort (Secret) Dieses Passwort muss das selbe wie beim mGuard sein. Der mGuard nutzt dieses Passwort, um Nachrichten mit dem RADIUS-Server auszutauschen und das Benutzerpasswort zu verschlüsseln. Das RADIUS-Server-Passwort wird nicht im Netzwerk übertragen.

Während der Erneuerung des RADIUS-Server-Passwortes soll der administrative Zugriff auf den mGuard möglich bleiben. Damit das gewährleistet ist, gehen Sie so vor: •Richten Sie den RADIUS-Server beim mGuard ein zweites Mal mit einem neuen Passwort ein. •Stellen Sie dieses neue Passwort ebenfalls beim RADIUS-Server ein. •Löschen Sie beim mGuard die Zeile mit dem alten Passwort. |

6.4Authentifizierung >> Zertifikate

Der Nachweis und die Prüfung der Authentizität, Authentifizierung genannt, ist grundlegendes Element einer sicheren Kommunikation. Beim X.509-Authentifizierungsverfahren wird anhand von Zertifikaten sichergestellt, dass wirklich die „richtigen“ Partner kommunizieren und kein „falscher“ dabei ist. Falsch wäre ein Kommunikationspartner dann, wenn er vorgibt, jemand zu sein, der er in Wirklichkeit gar nicht ist (siehe Glossar unter„X.509 Zertifikat“ auf Seite 369).

Zertifikat

Ein Zertifikat dient dem Zertifikatsinhaber als Bescheinigung dafür, dass er der ist, für den er sich ausgibt. Die bescheinigende, beglaubigende Instanz dafür ist die CA (Certificate Authority). Von ihr stammt die Signatur (= elektronische Unterschrift) auf dem Zertifikat, mit der die CA bescheinigt, dass der rechtmäßige Inhaber des Zertifikats einen privaten Schlüssel besitzt, der zum öffentlichen Schlüssel im Zertifikat passt.

Der Name des Ausstellers eines Zertifikats wird im Zertifikat als Aussteller aufgeführt, der Name des Inhabers eines Zertifikats als Subject.

Selbstsignierte Zertifikate

Ist ein Zertifikat nicht von einer CA (Certificate Authority) signiert, sondern vom Zertifikatsinhaber selber, spricht man von einem selbstsignierten Zertifikat. In selbstsignierten Zertifikaten wird der Name des Zertifikatsinhabers sowohl als Aussteller als auch als Subject aufgeführt.

Basic Constraint CA:FALSE Ein selbstsigniertes Zertifikat, das mit dem Basic Constraint „CA:FALSE“ versehen ist, wird bei einer Validierung vom mGuard-Gerät abgelehnt. Wenn Sie ein solches Zertifikat verwenden oder selbst erstellen möchten, müssen Sie darauf achten, dass das Basic Constraint „CA:FALSE“ nicht verwendet wird. |

Selbstsignierte Zertifikate werden benutzt, wenn die Kommunikationspartner den Vorgang der X.509-Authentifizierung verwenden wollen oder müssen, ohne ein offizielles Zertifikat zu haben oder zu benutzen. Diese Art der Authentifizierung sollte aber nur unter Kommunikationspartnern Verwendung finden, die sich „gut kennen“ und deswegen vertrauen. Sonst sind solche Zertifikate unter dem Sicherheitsaspekt genauso wertlos wie z. B. selbst erstellte Ausweispapiere, die keinen Behördenstempel tragen.

Zertifikate werden von kommunizierenden Maschinen / Menschen bei der Verbindungsaufnahme einander „vorgezeigt“, sofern zur Verbindungsaufnahme die X.509-Authentifizierung verwendet wird. Beim mGuard können das die folgenden Anwendungen sein:

–Authentifizierung der Kommunikationspartner bei der Herstellung von VPN-Verbindungen mittels IPsec (siehe „IPsec VPN >> Verbindungen“ auf Seite 259, „Authentifizierung“ auf Seite 283).

–Authentifizierung der Kommunikationspartner bei der Herstellung von VPN-Verbindungen mittels OpenVPN (siehe „OpenVPN-Client >> Verbindungen“ auf Seite 305, „Authentifizierung“ auf Seite 283).

–Verwaltung des mGuards per SSH (Shell Zugang) (siehe „Host“ auf Seite 47, „Shell-Zugang“ auf Seite 56).

–Verwaltung des mGuards per HTTPS (siehe „Verwaltung >> Web-Einstellungen“ auf Seite 75, „Zugriff“ auf Seite 76).

Zertifikat, Maschinenzertifikat

Mit Zertifikaten kann man sich gegenüber anderen ausweisen (sich authentisieren). Das Zertifikat, mit dem sich der mGuard gegenüber anderen ausweist, soll hier, der Terminologie von Microsoft Windows folgend, „Maschinenzertifikat“ genannt werden.

Wird ein Zertifikat von einem Menschen benutzt, um sich gegenüber Gegenstellen zu authentisieren (z. B. von einem Menschen, der per HTTPS und Web-Browser auf den mGuard zwecks Fernkonfiguration zugreifen will), spricht man einfach von Zertifikat, personenbezogenem Zertifikat oder Benutzerzertifikat, das dieser Mensch „vorzeigt“. Ein solches personenbezogenes Zertifikat kann z. B. auch auf einer Chipkarte gespeichert sein und von dessen Inhaber bei Bedarf in den Kartenleser seines Rechners gesteckt werden, wenn der Web-Browser bei der Verbindungsherstellung dazu auffordert.

Gegenstellen-Zertifikat

Ein Zertifikat wird also von dessen Inhaber (Mensch oder Maschine) wie ein Ausweis benutzt, nämlich um zu beweisen, dass er/sie wirklich der/die ist, für den er/sie sich ausgibt. Weil es bei einer Kommunikation mindestens zwei Partner gibt, geschieht das wechselweise: Partner A zeigt sein Zertifikat seiner Gegenstelle Partner B vor. Im Gegenzug zeigt Partner B zeigt sein Zertifikat seiner Gegenstelle Partner A vor.

Damit A das ihm von B vorgezeigte Zertifikat, also das Zertifikat seiner Gegenstelle, akzeptieren und die Kommunikation mit B erlauben kann, gibt es folgende Möglichkeit: A hat zuvor von B eine Kopie des Zertifikats erhalten (z. B. per Datenträger oder E-Mail), mit dem sich B bei A ausweisen wird. Anhand eines Vergleiches mit dieser Kopie kann A dann erkennen, dass das von B vorgezeigte Zertifikat zu B gehört. Die Kopie des Zertifikats, das in diesem Beispiel Partner B an A übergeben hatte, nennt man (auf die Oberfläche des mGuards bezogen) Gegenstellen-Zertifikat.

Damit die wechselseitige Authentifizierung gelingen kann, müssen also zuvor beide Partner sich gegenseitig die Kopie ihres Zertifikats, mit dem sie sich ausweisen werden, einander übergeben. Dann installiert A die Kopie des Zertifikats von B bei sich als Gegenstellen-Zertifikat. Und B installiert die Kopie des Zertifikats von A bei sich als Gegenstellen-Zertifikat.

Als Kopie eines Zertifikats auf keinen Fall die PKCS#12-Datei (Dateinamen-Erweiterung *.p12) nehmen und eine Kopie davon der Gegenstelle geben, um eine spätere Kommunikation per X.509-Authentifizierung mit ihr zu ermöglichen! Denn die PKCS#12-Datei enthält auch den privaten Schlüssel, der nicht aus der Hand gegeben werden darf (siehe „Erstellung von Zertifikaten“ auf Seite 194).

Um eine Kopie eines in den mGuard importierten Maschinenzertifikats zu erstellen, können Sie wie folgt vorgehen:

•Auf der Registerkarte Maschinenzertifikate beim betreffenden Maschinen-zertifikat neben dem Zeilentitel Zertifikat herunterladen auf die Schaltfläche Aktuelle Zertifikatsdatei klicken (siehe „Maschinenzertifikate“ auf Seite 199).

Das von einer Gegenstelle vorgezeigte Zertifikat kann vom mGuard auch anders überprüft werden als durch Heranziehung des lokal auf dem mGuard installierten Gegenstellen-Zertifikats. Die nachfolgend beschriebene Möglichkeit wird je nach Anwendung statt dessen oder ergänzend verwendet, um gemäß X.509 die Authentizität von möglichen Gegenstellen zu überprüfen: durch das Heranziehen von CA-Zertifikaten.

CA-Zertifikate geben ein Mittel in die Hand, überprüfen zu können, ob das von einer Gegenstelle gezeigte Zertifikat wirklich von der CA signiert ist, die im Zertifikat dieser Gegenstelle angegeben ist.

Ein CA-Zertifikat kann von der betreffenden CA (Certificate Authority) in Dateiform zur Verfügung gestellt werden (Dateinamen-Erweiterung *.cer, *.pem oder *.crt), z. B. frei herunterladbar von der Webseite der betreffenden CA.

Anhand von in den mGuard geladenen CA-Zertifikaten kann der mGuard also überprüfen, ob das „vorgezeigte“ Zertifikat einer Gegenstelle vertrauenswürdig ist. Es müssen aber dem mGuard alle CA-Zertifikate verfügbar gemacht werden, um mit dem von der Gegenstelle vorgezeigten Zertifikat eine Kette zu bilden: neben dem CA-Zertifikat der CA, deren Signatur im zu überprüfenden, von der Gegenstelle vorgezeigten Zertifikat steht, auch das CA-Zertifikat der ihr übergeordneten CA usw. bis hin zum Root-Zertifikat (siehe im Glossar unter „CA-Zertifikat“ auf Seite 364).

Die Authentifizierung anhand von CA-Zertifikaten macht es möglich, den Kreis möglicher Gegenstellen ohne Verwaltungsaufwand zu erweitern, weil nicht für jede mögliche Gegenstelle deren Gegenstellen-Zertifikat installiert werden muss.

Für die Erstellung eines Zertifikats wird zunächst ein privater Schlüssel und der dazu gehörige öffentliche Schlüssel benötigt. Zum Erstellen dieser Schlüssel gibt es Programme, mit denen das jederf selbst tun kann. Ein zugehöriges Zertifikat mit dem zugehörigen öffentlichen Schlüssel kann man sich ebenfalls selbst erzeugen, wenn ein selbstsigniertes Zertifikat entstehen soll. (Hinweise zum Selbstausstellen gibt ein Dokument, welches von der Webseite phoenixcontact.com/products aus dem Download-Bereich heruntergeladen werden kann. Es ist als Application Note unter dem Titel „How to obtain X.509 certificates“ veröffentlicht.)

Ein zugehöriges von einer CA (Certificate Authority) signiertes Zertifikat muss bei einer CA beantragt werden.

Damit der private Schlüssel zusammen mit dem zugehörigen Zertifikat in den mGuard importiert werden können, müssen diese Bestandteile in eine sogenannte PKCS#12-Datei (Dateinamen-Erweiterung *.p12) eingepackt werden.

Authentifizierungsverfahren

Bei X.509-Authentifizierungen kann der mGuard zwei prinzipiell unterschiedliche Verfahren anwenden.

–Die Authentifizierung einer Gegenstelle erfolgt auf Basis von Zertifikat und Gegenstellen-Zertifikat. In diesem Fall muss z. B. bei VPN-Verbindungen für jede einzelne Verbindung angegeben werden, welches Gegenstellen-Zertifikat herangezogen werden soll.

–Der mGuard zieht die ihm verfügbar gemachten CA-Zertifikate heran, um zu prüfen, ob das von der Gegenstelle ihm vorgezeigte Zertifikat echt ist. Dazu müssen dem mGuard alle CA-Zertifikate verfügbar gemacht werden, um mit dem von der Gegenstelle vorgezeigten Zertifikat eine Kette zu bilden, bis hin zum Root-Zertifikat.

„Verfügbar machen“ bedeutet, dass die betreffenden CA-Zertifikate im mGuard installiert sein müssen (siehe „CA-Zertifikate“ auf Seite 201) und zusätzlich bei der Konfiguration der betreffenden Anwendung (SSH, HTTPS, VPN) referenziert werden müssen.

Ob die beiden Verfahren alternativ oder kombiniert zu verwenden sind, wird bei VPN, SSH und HTTPS unterschiedlich gehandhabt.

Wenn Sie Passwörter ändern oder Änderungen am Authentifizierungsverfahren vornehmen, sollten Sie den mGuard anschließend neu starten, um bestehende Sitzungen mit nicht mehr gültigen Zertifikaten oder Passwörtern sicher zu beenden. |

Einschränkung Web-Browser „Safari“

Beachten Sie bei einem administrativen Zugriff zum mGuard mit dem Web-Browser „Safari“ über ein X.509-Zertifikat, dass alle Sub-CA-Zertifikate im Truststore des Web-Browsers installiert seien müssen. |

Authentifizierung bei SSH

Die Gegenstelle zeigt vor: |

Zertifikat (personenbezogen) von CA signiert |

Zertifikat (personenbezogen) selbstsigniert |

Der mGuard authentifiziert die Gegenstelle anhand von... |

|

|

|

... allen CA-Zertifikaten, die mit dem von der Gegenstelle vorgezeigten Zertifikat die Kette bis zum Root-CA-Zertifikat bilden ggf. PLUS Gegenstellen-Zertifikaten, wenn sie als Filter verwendet werden.1 |

Gegenstellen-Zertifikat |

1(Siehe „Verwaltung >> Systemeinstellungen“ auf Seite 47, „Shell-Zugang“ auf Seite 56) |

Authentifizierung bei HTTPS

Die Gegenstelle zeigt vor: |

Zertifikat (personenbezogen) von CA signiert1 |

Zertifikat (personenbezogen) selbstsigniert |

Der mGuard authentifiziert die Gegenstelle anhand von... |

|

|

|

...allen CA-Zertifikaten, die mit dem von der Gegenstelle vorgezeigtem Zertifikat die Kette bis zum Root-CA-Zertifikat bilden ggf. PLUS Gegenstellen-Zertifikaten, wenn sie als Filter verwendet werden.2 |

Gegenstellen-Zertifikat

|

1Die Gegenstelle kann zusätzlich Sub-CA-Zertifikate anbieten. In diesem Fall kann der mGuard mit den angebotenen CA-Zertifikaten und den bei ihm selber konfigurierten CA-Zertifikaten die Vereinigungsmenge bilden, um die Kette zu bilden. Auf jeden Fall muss aber das zugehörige Root-CA-Zertifikat auf dem mGuard zur Verfügung stehen. 2(Siehe „Verwaltung >> Web-Einstellungen“ auf Seite 75, „Zugriff“ auf Seite 76) |

Authentifizierung bei VPN

Die Gegenstelle zeigt vor: |

Maschinenzertifikat von CA signiert |

Maschinenzertifikat selbstsigniert |

Der mGuard authentifiziert die Gegenstelle anhand von... |

|

|

|

Gegenstellen-Zertifikat oder allen CA-Zertifikaten, die mit dem von der Gegenstelle vorgezeigten Zertifikat die Kette bis zum Root-CA-Zertifikat bilden |

Gegenstellen-Zertifikat |

ACHTUNG: Es reicht nicht aus, beim mGuard unter „Authentifizierung >> Zertifikate“ die zu verwendenden Zertifikate zu installieren. Zusätzlich muss bei den jeweiligen Anwendungen (VPN, SSH, HTTPS) referenziert werden, welche aus dem Pool der in den mGuard importierten Zertifikate jeweils verwendet werden sollen. |

Das Gegenstellen-Zertifikat für das Authentifizieren einer VPN-Verbindung (bzw. der Tunnel einer VPN-Verbindung) wird im Menü „IPsec VPN >> Verbindungen“ installiert. |

Authentifizierung >> Zertifikate >> Zertifikatseinstellungen |

||

|---|---|---|

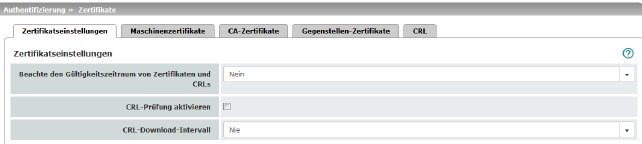

Zertifikatseinstellungen |

Die hier vollzogenen Einstellungen beziehen sich auf alle Zertifikate und Zertifikatsketten, die der mGuard prüfen soll. Generell ausgenommen davon sind: –selbstsignierte Zertifikate von Gegenstellen, –bei VPN: alle Gegenstellen-Zertifikate |

|

|

Beachte den Gültigkeitszeitraum von Zertifikaten und CRLs |

Immer Der Gültigkeitszeitraum wird immer beachtet. Nein Angaben in Zertifikaten und CRLs über deren Gültigkeitszeitraum werden vom mGuard ignoriert. Warte auf Synchronisation der Systemzeit Der in Zertifikaten und CRLs angegebene Gültigkeitszeitraum wird vom mGuard erst dann beachtet, wenn dem mGuard die aktuelle Zeit (Datum und Uhrzeit) durch Synchronisierung der Systemzeit (siehe „Zeit und Datum“ auf Seite 49) bekannt ist. Bis zu diesem Zeitpunkt werden alle zu prüfenden Zertifikate sicherheitshalber als ungültig erachtet. |

|

CRL-Prüfung aktivieren |

Bei aktivierter CRL-Prüfung zieht der mGuard die CRL (Certificate Revocation Liste = Zertifikats-Sperrliste) heran und prüft, ob die dem mGuard vorliegenden Zertifikate gesperrt sind oder nicht. CRLs werden von den CAs herausgegeben und enthalten die Seriennummern von Zertifikaten, die gesperrt sind, z. B. weil sie als gestohlen gemeldet worden sind. Auf der Registerkarte CRL (siehe „CRL“ auf Seite 205) geben Sie an, von wo der mGuard die Sperrlisten bekommt.

|

|

CRL-Download-Intervall |

Ist die CRL-Prüfung aktiviert (s. o.), wählen Sie hier aus, in welchen Zeitabständen die Sperrlisten heruntergeladen und in Kraft gesetzt werden sollen. Auf der Registerkarte CRL (siehe „CRL“ auf Seite 205) geben Sie an, von wo der mGuard die Sperrlisten bezieht. Ist die CRL-Prüfung eingeschaltet, der CRL-Download aber auf Nie gesetzt, muss die CRL manuell in den mGuard geladen worden sein, damit die CRL-Prüfung gelingen kann. |

Mit einem Maschinenzertifikat, das in den mGuard geladen ist, authentisiert sich dieser mGuard bei der Gegenstelle. Das Maschinenzertifikat ist sozusagen der Personalausweis eines mGuards, mit dem er sich bei der jeweiligen Gegenstelle ausweist.

Weitere Erläuterungen siehe „Authentifizierung >> Zertifikate“ auf Seite 192.

Durch das Importieren einer PKCS#12-Datei erhält der mGuard einen privaten Schlüssel und das dazu gehörige Maschinenzertifikat. Es können mehrere PKCS#12-Dateien in den mGuard geladen werden, so dass der mGuard bei unterschiedlichen Verbindungen jeweils das gewünschte selbstsignierte oder von einer CA signierte Maschinenzertifikat verwenden kann, um es der Gegenstelle vorzuzeigen.

Zur Verwendung eines an dieser Stelle installierten Maschinenzertifikats muss bei der Konfiguration von Anwendungen (SSH, VPN) zusätzlich auf dieses Maschinenzertifikat referenziert werden, um es für die jeweilige Verbindung bzw. die jeweilige Fernzugriffsart zu benutzen.

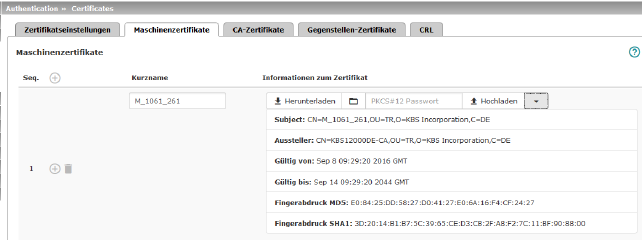

Beispiel für importierte Maschinenzertifikate (s. o).

Authentifizierung >> Zertifikate >> Maschinenzertifikate |

||

|---|---|---|

Zeigt die aktuell importierten X.509-Zertifikate an, mit dem sich der mGuard gegenüber Gegenstellen, z. B. anderen VPN-Gateways, ausweist. |

||

Um ein (neues) Zertifikat zu importieren, gehen Sie wie folgt vor:

Neues Maschinenzertifikat importieren

Voraussetzung:

Die PKCS#12 (Dateiname = *.p12 oder *.pfx) ist auf dem angeschlossenen Rechner gespeichert.

Gehen Sie wie folgt vor:

•Klicken

Sie auf das Icon  Keine Datei ausgewählt,

um die Datei zu selektieren

Keine Datei ausgewählt,

um die Datei zu selektieren

•Geben Sie in das Feld Passwort das Passwort ein, mit dem der private Schlüssel der PKCS#12-Datei geschützt ist.

•Klicken

Sie auf das Icon  Hochladen.

Hochladen.

Nach

dem Import können Sie die Details des Zertifikats über einen Klick auf

die Schaltfläche  Details

anzeigen.

Details

anzeigen.

•Speichern

Sie das importierte Zertifikat durch einen Klick auf das Icon  Übernehmen.

Übernehmen.

Kurzname

Beim Importieren eines Maschinenzertifikats wird das CN-Attribut aus dem Subject-Feld des Zertifikats hier als Kurzname vorgeschlagen, sofern das Feld Kurzname bis jetzt leer ist. Dieser Name kann übernommen oder frei geändert werden.

•Sie müssen einen Namen vergeben, den vorgeschlagenen oder einen anderen. Und Namen müssen eindeutig sein, dürfen also nicht doppelt vergeben werden.

Verwendung des Kurznamens

Bei der Konfiguration

–von SSH (Menü „Verwaltung >> Systemeinstellungen“ , Shell-Zugang),

–von HTTPS (Menü „Verwaltung >> Web-Einstellungen“ , Zugriff) und

–von VPN-Verbindungen (Menü „IPsec VPN >> Verbindungen“ )

werden die in den mGuard importierten Zertifikate per Auswahlliste angeboten.

In dieser werden die Zertifikate jeweils unter dem Kurznamen angezeigt, den Sie hier auf dieser Seite den einzelnen Zertifikaten geben.

Darum ist eine Namensvergabe zwingend erforderlich.

Zertifikats-Kopie erstellen und herunterladen

Aus dem importierten Maschinenzertifikat können Sie eine Kopie erzeugen (z. B. für die Gegenstelle, so dass diese den mGuard damit authentifizieren kann) und herunterladen. Diese Kopie enthält nicht den privaten Schlüssel und ist deshalb unbedenklich.

Gehen Sie dazu wie folgt vor:

•Klicken

Sie in der Zeile des betreffenden Maschinenzertifikats auf das Icon  Herunterladen.

Herunterladen.

•Folgen Sie den Anweisungen in den folgenden Dialogfeldern.

CA-Zertifikate sind Zertifikate von Zertifizierungsstellen (CA). CA-Zertifikate dienen dazu, die von Gegenstellen vorgezeigten Zertifikate auf Echtheit zu überprüfen.

Die Überprüfung geschieht wie folgt: Im von der Gegenstelle übertragenen Zertifikat ist der Zertifikatsaussteller (CA) als Aussteller (Issuer) angegeben. Diese Angabe kann mit dem lokal vorliegenden CA-Zertifikat von dem selben Aussteller auf Echtheit überprüft werden. Weitere Erläuterungen siehe „Authentifizierung >> Zertifikate“ auf Seite 192.

Beispiel für importierte CA-Zertifikate (s. o).

Authentifizierung >> Zertifikate >> CA-Zertifikate |

||

|---|---|---|

Vertauenswürdige CA-Zertifikate |

Zeigt die aktuell importierten CA-Zertifikate an. |

|

Um ein (neues) Zertifikat zu importieren, gehen Sie wie folgt vor:

CA-Zertifikat importieren

Die Datei (Dateinamen-Erweiterung *.cer, *.pem oder *.crt) ist auf dem angeschlossenen Rechner gespeichert.

Gehen Sie wie folgt vor:

•Klicken

Sie auf das Icon  Keine Datei ausgewählt,

um die Datei zu selektieren

Keine Datei ausgewählt,

um die Datei zu selektieren

•Klicken

Sie auf das Icon  Hochladen.

Hochladen.

Nach

dem Import können Sie die Details des Zertifikats über einen Klick auf

die Schaltfläche  Details

anzeigen.

Details

anzeigen.

•Speichern

Sie das importierte Zertifikat durch einen Klick auf das Icon  Übernehmen.

Übernehmen.

Kurzname

Beim Importieren eines CA-Zertifikats wird das CN-Attribut aus dem Subject-Feld des Zertifikats als Kurzname vorgeschlagen, sofern das Feld Kurzname bis jetzt leer ist. Dieser Name kann übernommen oder geändert werden.

•Sie müssen einen Namen vergeben. Der Name muss eindeutig ist sein.

Verwendung des Kurznamens

Bei der Konfiguration

–von SSH (Menü „Verwaltung >> Systemeinstellungen“ , Shell-Zugang),

–von HTTPS (Menü „Verwaltung >> Web-Einstellungen“ , Zugriff) und

–von VPN-Verbindungen (Menü „IPsec VPN >> Verbindungen“ )

werden die in den mGuard importierten Zertifikate per Auswahlliste angeboten. In dieser Auswahlliste werden die Zertifikate jeweils unter dem Kurznamen angezeigt, den Sie hier den Zertifikaten geben. Eine Namensvergabe ist zwingend erforderlich.

Zertifikats-Kopie erstellen und herunterladen

Aus dem importierten CA-Zertifikat können Sie eine Kopie erzeugen und herunterladen.

Gehen Sie dazu wie folgt vor:

•Klicken

Sie in der Zeile des betreffenden CA-Zertifikats auf das Icon  Herunterladen.

Herunterladen.

•Folgen Sie den Anweisungen in den folgenden Dialogfeldern.

Ein Gegenstellen-Zertifikat ist die Kopie des Zertifikats, mit dem sich eine Gegenstelle beim mGuard ausweist.

Gegenstellen-Zertifikate haben Sie von Bedienern möglicher Gegenstellen auf vertrauenswürdigem Wege als Datei (Dateinamen-Erweiterung *.cer, *.pem oder *.crt) erhalten. Diese Datei laden Sie in den mGuard, damit die wechselseitige Authentifizierung gelingen kann. Es können die Gegenstellen-Zertifikate mehrerer möglicher Gegenstellen geladen werden.

Das Gegenstellen-Zertifikat für das Authentifizieren einer VPN-Verbindung (bzw. der Tunnel einer VPN-Verbindung) wird im Menü „IPsec VPN >> Verbindungen“ installiert.

Weitere Erläuterungen siehe „Authentifizierung >> Zertifikate“ auf Seite 192.

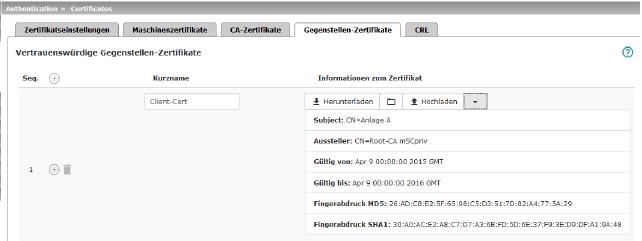

Beispiel für importierte Gegenstellen-Zertifikate (s. o.)

Authentifizierung >> Zertifikate >> Gegenstellen-Zertifikate |

||

|---|---|---|

Vertauenswürdige Gegenstellen-Zertifikate |

Zeigt die aktuell importierten Gegenstellen-Zertifikate an. |

|

Neues Zertifikat importieren

Voraussetzung:

Die Datei (Dateinamen-Erweiterung *.cer, *.pem oder *.crt) ist auf dem angeschlossenen Rechner gespeichert.

Gehen Sie wie folgt vor:

•Klicken

Sie auf das Icon  Keine Datei ausgewählt,

um die Datei zu selektieren

Keine Datei ausgewählt,

um die Datei zu selektieren

•Klicken

Sie auf das Icon  Hochladen.

Hochladen.

Nach

dem Import können Sie die Details des Zertifikats über einen Klick auf

die Schaltfläche  Details

anzeigen.

Details

anzeigen.

•Speichern

Sie das importierte Zertifikat durch einen Klick auf das Icon  Übernehmen.

Übernehmen.

Beim Importieren eines Gegenstellen-Zertifikats wird das CN-Attribut aus dem Subject-Feld des Zertifikats hier als Kurzname vorgeschlagen, sofern das Feld Kurzname bis jetzt leer ist. Dieser Name kann übernommen oder frei geändert werden.

•Sie müssen einen Namen vergeben, den vorgeschlagenen oder einen anderen. Und Namen müssen eindeutig sein, dürfen also nicht doppelt vergeben werden.

Verwendung des Kurznamens

Bei der Konfiguration

–von SSH (Menü „Verwaltung >> Systemeinstellungen“ , Shell-Zugang) und

–von HTTPS (Menü „Verwaltung >> Web-Einstellungen“ , Zugriff)

werden die in den mGuard importierten Zertifikate per Auswahlliste angeboten. In dieser Auswahlliste werden die Zertifikate jeweils unter dem Kurznamen angezeigt, den Sie hier den Zertifikaten geben. Eine Namensvergabe ist zwingend erforderlich.

Zertifikats-Kopie erstellen und herunterladen

Aus dem importierten Gegenstellen-Zertifikat können Sie eine Kopie erzeugen und herunterladen.

Gehen Sie dazu wie folgt vor:

•Klicken

Sie in der Zeile des betreffenden Gegenstellen-Zertifikats auf das Icon

Herunterladen.

Herunterladen.

•Folgen Sie den Anweisungen in den folgenden Dialogfeldern.

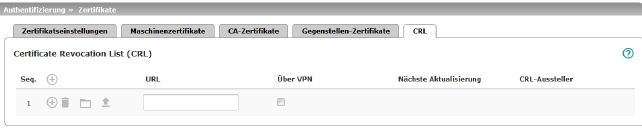

Authentifizierung >> Zertifikate >> CRL |

||

|---|---|---|

Certificate Revocation List (CRL) |

CRL - Certificate Revocation List = Zertifikats-Sperrliste. Die CRL ist eine Liste mit den Seriennummern gesperrter Zertifikate. Diese Seite dient zur Konfiguration der Stellen, von denen der mGuard CRLs herunterladen soll, um sie verwenden zu können. Zertifikate werden nur dann auf Sperrung geprüft, wenn auch die Funktion CRL-Prüfung aktivieren aktiviert wurde (siehe „Zertifikatseinstellungen“ auf Seite 197). Zu jedem Aussteller-Namen, der in zu prüfenden Zertifikaten angegeben wird, muss eine CRL mit dem selben Aussteller-Namen vorhanden sein. Fehlt eine solche CRL, dann wird bei eingeschalteter CRL-Prüfung das zu prüfende Zertifikat als ungültig betrachtet.

|

|

|

URL |

Wenn auf der Registerkarte Zertifikatseinstellungen (siehe „Zertifikatseinstellungen“ auf Seite 197) unter CRL-Download-Intervall festgelegt ist, dass die CRL regelmäßig neu heruntergeladen werden soll, dann geben Sie hier die URL der CA an, von der der Download von deren CRL stattfinden kann. |

|

Über VPN |

Die Anfrage des CRL-Download-Servers (URL) wird, wenn möglich, über einen VPN-Tunnel durchgeführt. Bei aktivierter Funktion wird die Kommunikation mit dem Server immer dann über einen verschlüsselten VPN-Tunnel geführt, wenn ein passender VPN-Tunnel verfügbar ist.

|

|

Nächste Aktualisierung |

Information, die der mGuard direkt aus der CRL liest: Zeit und Datum des Zeitpunktes, zu dem die CA voraussichtlich eine neue CRL veröffentlichen wird. Diese Angabe wird weder vom CRL-Download-Intervall beeinflusst noch berücksichtigt. |

|

CRL-Aussteller |

Information, die der mGuard direkt aus der CRL liest: Zeigt den Aussteller der betreffenden Zertifikats-Sperrliste (Certificate Revocation Liste - CRL). |

|

Aktion: CRL-Datei hochladen |

Falls die CRL als Datei vorliegt, kann sie auch manuell in den mGuard importiert werden. •Klicken

Sie auf das Icon

•Klicken

Sie anschließend auf das Icon •Klicken

Sie auf das Icon

|