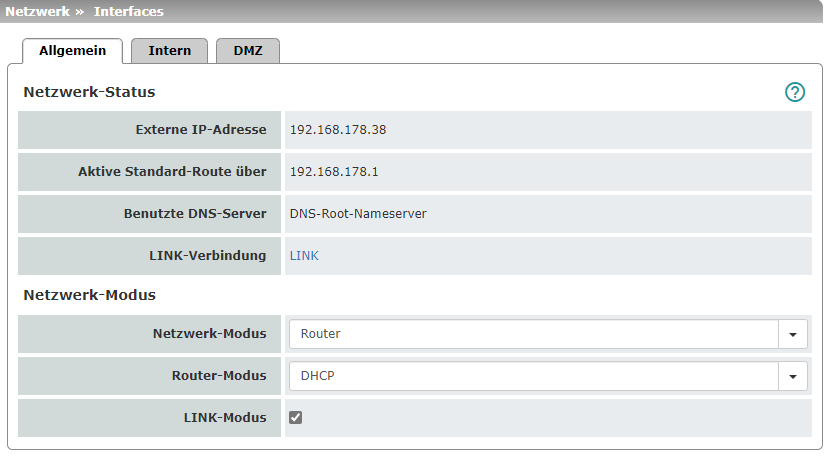

Bei den Geräten der neuen Gerätegeneration ist die Werkseinstellung wie folgt: Netzwerk-Modus „Router“, Router-Modus „DHCP“.

Der mGuard verfügt über folgende von außen zugängliche Interfaces (Schnittstellen):

Gerät |

Ethernet: –Intern: LAN (Ports: XF2-4 bzw. XF2-5) –Extern: WAN (Port: XF1) –DMZ: DMZ (Port: XF5) |

FL MGUARD 2102 |

LAN: 1 |

FL MGUARD 4302 (KX) |

LAN: 1 |

FL MGUARD 2105 |

LAN: 4 |

FL MGUARD 4305 (KX) |

LAN: 3 |

FL MGUARD 4102 PCI(E) |

LAN: 1 |

Der LAN-Port wird an einen Einzelrechner oder das lokale Netzwerk (= intern) angeschlossen. Der WAN-Port ist für den Anschluss an das externe Netz.

Netzwerkports (Migration mGuard 8 --> mGuard 10)

mGuard 8 |

mGuard 10 |

mGuard 8 (Intern mit eingebautem Switch) |

mGuard 10 (Intern mit eingebautem Switch) |

|---|---|---|---|

FL MGUARD 2000/4000 |

|||

WAN |

XF1 |

(n/a) |

(n/a) |

LAN1 |

XF2 |

swp2 |

swp0 |

FL MGUARD 2105/4305 |

|||

LAN2 |

XF3 |

swp0 |

swp1 |

LAN3 |

XF4 |

swp1 |

swp2 |

FL MGUARD 2105 |

|||

LAN4 |

XF5 |

swp3 |

swp3 |

FL MGUARD 4305 |

|||

DMZ |

XF5 |

swp4 |

dmz0 |

Nicht bei FL MGUARD 2105/FL MGUARD 4305 |

|||

LAN5 |

(n/a) |

swp4 |

(n/a) |

Anschließen der Netzwerk-Schnittstelle

Die mGuard-Plattformen haben DTE-Schnittstellen. Schließen Sie mGuards mit DTE-Schnittstelle mit einem gekreuzten Ethernet-Kabel an. Allerdings ist hier das Auto-MDIX dauerhaft eingeschaltet, so dass es keine Rolle spielt, wenn der Parameter Autonegotiation ausgeschaltet wird.

MAC-Adressen

Die vom Hersteller festgelegte MAC-Adresse des WAN-Interface ist auf dem Typenschild des Geräts angegeben. Die weiteren MAC-Adressen (LAN/DMZ [optional]) lassen sich wie folgt berechnen:

–WAN-Interface: siehe Typenschild.

–LAN-Interface: Die MAC-Adresse des WAN-Interface

um 1 erhöht (WAN + 1).

Geräte mit integriertem Switch: Alle Switch-Ports verwenden die gleiche

MAC-Adresse.

–DMZ-Interface: Die MAC-Adresse des WAN-Interface um 4 erhöht (WAN + 4).

Beispiel:

–WAN: 00:a0:45:eb:28:9d

–LAN: 00:a0:45:eb:28:9e

–DMZ: 00:a0:45:eb:28:a1

5.1.1Überblick: Netzwerk-Modus „Router“

Bei den Geräten der neuen Gerätegeneration ist die Werkseinstellung wie folgt: Netzwerk-Modus „Router“, Router-Modus „DHCP“. |

Befindet sich der mGuard im Router-Modus, arbeitet er als Gateway zwischen verschiedenen Teilnetzen und hat dabei ein externes Interface (= WAN-Port) und ein internes Interface (= LAN-Port) mit jeweils mindestens einer IP-Adresse.

WAN-Port

Über seinen WAN-Port ist der mGuard ans Internet oder an Teile des LAN angeschlossen, die als „extern“ gelten.

LAN-Port

Über seinen LAN-Port ist der mGuard an ein lokales Netzwerk oder an einen Einzelrechner angeschlossen.

Wie auch in den anderen Modi stehen die Sicherheitsfunktionen Firewall und VPN (geräteabhängig) zur Verfügung.

Wird der mGuard im Router-Modus betrieben, muss er bei lokal angeschlossenen Rechnern als Standard-Gateway festgelegt sein. Das heißt, dass bei diesen Rechnern die IP-Adresse des LAN-Ports des mGuards als Adresse des Standard-Gateway anzugeben ist. |

Wenn der mGuard im Router-Modus betrieben wird und die Verbindung zum Internet herstellt, dann sollte NAT aktiviert werden (siehe „Netzwerk >> NAT“ auf Seite 152). Nur dann erhalten die Rechner im angeschlossenen lokalen Netz über den mGuard Zugriff auf das Internet. Ist NAT nicht aktiviert, können eventuell nur VPN-Verbindungen genutzt werden. |

Es gibt zwei Router-Modi:

–Statisch

–DHCP

Die externen IP-Einstellungen sind fest eingestellt.

Die externen IP-Einstellungen werden vom mGuard angefragt und von einem externen DHCP-Server vergeben.

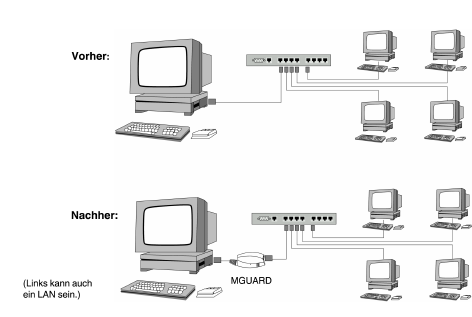

5.1.2Überblick: Netzwerk-Modus „Stealth“

Der Stealth-Modus (Plug-n-Protect) wird verwendet, um einen einzelnen Computer oder ein lokales Netzwerk mit dem mGuard zu schützen. Wesentlich ist Folgendes: Ist der mGuard im Netzwerk-Modus Stealth, wird er in das bestehende Netzwerk eingefügt (siehe Abbildung), ohne dass die bestehende Netzwerkkonfiguration der angeschlossenen Geräte geändert wird.

Der mGuard analysiert den laufenden Netzwerkverkehr und konfiguriert dementsprechend seine Netzwerkanbindung eigenständig. Er arbeitet transparent und ist somit innerhalb des Netzes ohne konfigurierte Management-IP-Adresse nicht detektierbar. Angeschlossene Rechner behalten ihre Netzwerkkonfiguration und müssen nicht umkonfiguriert werden.

Wie auch in den anderen Modi stehen die Sicherheitsfunktionen Firewall und VPN (geräteabhängig) zur Verfügung.

Von extern gelieferte DHCP-Daten werden an den angeschlossenen Rechner durchgelassen.

Im Single-Stealth-Modus muss eine auf dem Rechner installierte Firewall ICMP-Echo-Requests (Ping) zulassen, wenn der mGuard Dienste wie VPN, DNS, NTP etc. bereitstellen soll. |

Im Stealth-Modus hat der mGuard die interne IP-Adresse 1.1.1.1, welche vom Rechner erreichbar ist, wenn das auf dem Rechner konfigurierte Standard-Gateway erreichbar ist. |

In den Stealth-Konfigurationen „Automatisch“ und „Statisch“ ist der Aufbau einer vom internen Client ausgehenden VPN-Verbindung durch den mGuard hindurch nicht möglich. |

Stealth-Konfigurationen

Automatisch

Der mGuard analysiert den ausgehenden Netzwerkverkehr, der über ihn läuft, und konfiguriert dementsprechend seine Netzwerkanbindung eigenständig. Er arbeitet transparent.

Für die Nutzung bestimmter Funktionen (z. B. automatische Updates oder Aufbau von VPN-Verbindungen) ist es erforderlich, dass der mGuard auch im Stealth-Modus eigene Anfragen an externe Server stellt. Diese Anfragen sind nur möglich, wenn der lokal angeschlossenen Rechner Ping-Anfragen zulässt. Konfigurieren Sie dessen Sicherheitseinstellungen entsprechend. |

Statisch

Wenn der mGuard keinen über ihn laufenden Netzwerkverkehr analysieren kann, z. B. weil zum lokal angeschlossenen Rechner nur Daten ein-, aber nicht ausgehen, dann muss die Stealth-Konfiguration auf Statisch gesetzt werden. In diesem Fall stehen weitere Eingabefelder zur statischen Stealth-Konfiguration zur Verfügung.

Mehrere Clients

Wie bei Automatisch, es können jedoch mehr als nur ein Rechner am LAN-Port (gesicherter Port) des mGuards angeschlossen sein und somit mehrere IP-Adressen am LAN-Port (gesicherter Port) des mGuards verwendet werden.

Für die weitere Konfiguration des Netzwerk-Modus Stealth siehe „Stealth“ auf Seite 143.

Netzwerk-Status |

Externe IP-Adresse |

Nur Anzeige: Die Adressen, unter denen der mGuard von Geräten des externen Netzes aus erreichbar ist. Sie bilden die Schnittstelle zu anderen Teilen des LAN oder zum Internet. Findet hier der Übergang zum Internet statt, werden die IP-Adressen normalerweise vom Internet Service Provider (ISP) vorgegeben. Wird dem mGuard eine IP-Adresse dynamisch zugeteilt, können Sie hier die gerade gültige IP-Adresse nachschlagen. Im Stealth-Modus übernimmt der mGuard die Adresse des lokal angeschlossenen Rechners als seine externe IP. |

|

Aktive Standard-Route über |

Nur Anzeige: Hier wird die IP-Adresse angezeigt, über die der mGuard versucht, ihm unbekannte Netze zu erreichen. Wurde keine Standard-Route festgelegt, bleibt das Feld leer. |

|

Benutzte DNS-Server |

Nur Anzeige: Hier wird der Name der DNS-Server angezeigt, die vom mGuard zur Namensauflösung benutzt werden. Diese Information kann nützlich sein, wenn der mGuard z. B. die DNS-Server verwendet, welche ihm vom Internet Service Provider vorgegeben werden. |

|

LINK-Verbindung |

Wird das mGuard-Gerät über ein Interface, in der Regel über sein externes WAN-Interface (XF1), mit dem Gerät "CELLULINK" verbunden und der LINK-Modus aktiviert (siehe unten), wird an dieser Stelle ein Hyperlink zum Web-based Management des Gerätes "CELLULINK" angezeigt. Ein Klick auf den Hyperlink öffnet das Web-based Management des Gerätes "CELLULINK", das damit weiter konfiguriert werden kann.

|

Netzwerk-Modus |

Netzwerk-Modus |

Router / Stealth Der mGuard muss auf den Netzwerk-Modus gestellt werden, der seiner Einbindung in das Netzwerk entspricht

. Siehe auch: „Überblick: Netzwerk-Modus „Router““ auf Seite 131 und „Überblick: Netzwerk-Modus „Stealth““ auf Seite 132. |

|

Abhängig von der Auswahl des Netzwerkmodus und je nach mGuard-Gerät stehen unterschiedliche Einstellungsmöglichkeiten auf der Web-Oberfläche zur Verfügung: |

|

|

Router-Modus (Nur wenn Netzwerk-Modus „Router“ ausgewählt wurde) |

Statisch / DHCP Für eine umfassende Beschreibung siehe: |

|

LINK-Modus (Nur wenn Netzwerk-Modus |

Über das bei Phoenix Contact erhältliche Gerät "CELLULINK" kann das mGuard-Gerät eine mobile Datenverbindung zu anderen Netzwerken oder dem Internet herstellen (z. B. über das 4G-Netz). Das mGuard-Gerät wird dazu in der Regel über sein externes WAN-Interface (XF1) mit dem Gerät "CELLULINK" verbunden, das damit als Standard-Gateway für das mGuard-Gerät fungiert. Wird der LINK-Modus aktiviert, wird ein Hyperlink zum Web-based Management des Gerätes "CELLULINK" im Bereich Netzwerk-Status als "LINK-Verbindung" (siehe oben) angezeigt. Ein Klick auf den Hyperlink öffnet das Web-based Management des Gerätes "CELLULINK", das damit weiter konfiguriert werden kann.

|

|

(Nur wenn Netzwerk-Modus „Stealth“ ausgewählt wurde) |

Automatisch / Statisch / Mehrere Clients Automatisch Der mGuard analysiert den Netzwerkverkehr, der über ihn läuft, und konfiguriert dementsprechend seine Netzwerkanbindung eigenständig. Er arbeitet transparent.

Statisch Wenn der mGuard keinen über ihn laufenden Netzwerkverkehr analysieren kann, z. B. weil zum lokal angeschlossenen Rechner nur Daten ein-, aber nicht ausgehen, dann muss die Stealth-Konfiguration auf Statisch gesetzt werden. In diesem Fall stellt die Seite unten weitere Eingabefelder zur statischen Stealth-Konfiguration zur Verfügung. Mehrere Clients (Werkseinstellung) Wie bei Automatisch, es können jedoch mehr als nur ein Rechner am LAN-Port (gesicherter Port) des mGuards angeschlossen sein und somit mehrere IP-Adressen am LAN-Port (gesicherter Port) des mGuards verwendet werden. |

|

||

|

||

|

||

|

Automatische Konfiguration: Ignoriere NetBIOS über TCP auf TCP-Port 139 (Nur bei Stealth-Konfiguration Automatisch) |

Hat ein Windows-Rechner mehr als eine Netzwerkkarte installiert, kann es vorkommen, dass er in den von ihm ausgehenden Datenpaketen abwechselnd unterschiedliche IP-Adressen als Absenderadresse benutzt. Das betrifft Netzwerkpakete, die der Rechner an den TCP-Port 139 (NetBIOS) sendet. Da der mGuard aus der Absenderadresse die Adresse des Rechners ermittelt (und damit die Adresse, unter der der mGuard erreichbar ist), müsste der mGuard entsprechend hin- und herschalten, was den Betrieb erheblich stören würde. Um das zu verhindern, aktivieren Sie die Funktion, sofern Sie den mGuard an einem Rechner angeschlossen haben, der diese Eigenarten aufweist. |

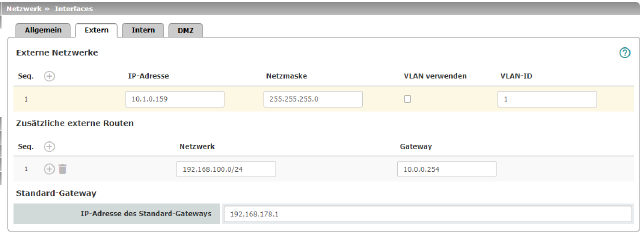

Netzwerk >> Interfaces >> Extern (Netzwerk-Modus = „Router“, Router-Modus = „Statisch“) |

||

|---|---|---|

Die Adressen, unter denen der mGuard von externen Geräten erreichbar ist, die sich hinter dem WAN-Port befinden. Findet hier der Übergang zum Internet statt, wird die externe IP-Adresse des mGuards vom Internet Service Provider (ISP) vorgegeben. |

||

|

IP-Adresse |

IP-Adresse, unter welcher der mGuard über seinen WAN-Port erreichbar sein soll. |

|

Netzmaske |

Die Netzmaske des am WAN-Port angeschlossenen Netzes. |

|

Verwende VLAN |

Wenn die IP-Adresse innerhalb eines VLANs liegen soll, aktivieren Sie die Funktion. |

|

VLAN-ID |

–Eine VLAN-ID zwischen 1 und 4095. –Eine Erläuterung des Begriffes „VLAN“ befindet sich im Glossar auf Seite 371. –Falls Sie Einträge aus der Liste löschen wollen: Der erste Eintrag kann nicht gelöscht werden. |

|

OSPF-Area (Nur wenn OSPF aktiviert ist) |

Verknüpft statisch konfigurierte oder über DHCP zugewiesene Adressen/Routen der externen Netzwerkschnittstelle mit einer OSPF-Area (siehe „Netzwerk >> Dynamisches Routing“ auf Seite 174). |

Zusätzlich zur Standard-Route über das unten angegebene Standard-Gateway können Sie weitere externe Routen festlegen. |

||

|

Netzwerk |

Das Netzwerk in CIDR-Schreibweise angeben (siehe „CIDR (Classless Inter-Domain Routing)“ auf Seite 43). |

|

Gateway |

Das Gateway, über welches dieses Netzwerk erreicht werden kann. Siehe auch „Netzwerk-Beispielskizze“ auf Seite 44. |

Standard-Gateway |

Hier kann die IP-Adresse eines Gerätes im lokalen Netz (angeschlossen am LAN-Port) oder die IP-Adresse eines Gerätes im externen Netz (angeschlossen am WAN-Port) angegeben werden. Wird der mGuard innerhalb des LANs eingesetzt, wird die IP-Adresse des Standard-Gateways vom Netzwerk-Administrator vorgegeben.

|

|

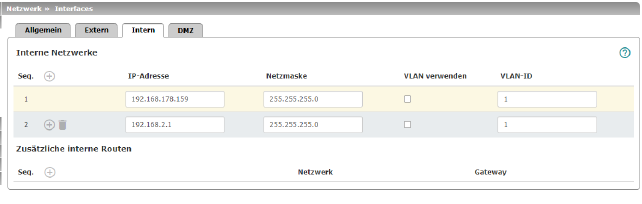

Netzwerk >> Interfaces >> Intern (Netzwerk-Modus = „Router“) |

||

|---|---|---|

IP-Adresse |

IP-Adresse, unter der das mGuard-Gerät über seinen LAN-Port aus dem lokal angeschlossenen Netzwerk erreichbar sein soll. Im Router-Modus ist werkseitig voreingestellt: –IP-Adresse: 192.168.1.1 –Netzmaske: 255.255.255.0 Sie können weitere Adressen festlegen, unter denen der mGuard von Geräten des lokal angeschlossenen Netzes angesprochen werden kann. Das ist zum Beispiel dann hilfreich, wenn das lokal angeschlossene Netz in Subnetze unterteilt wird. Dann können mehrere Geräte aus verschiedenen Subnetzen den mGuard unter unterschiedlichen Adressen erreichen. |

|

|

Netzmaske |

Die Netzmaske des am LAN-Port angeschlossenen Netzes. |

|

Verwende VLAN |

Wenn die IP-Adresse innerhalb eines VLANs liegen soll, aktivieren Sie die Funktion. |

|

–Eine VLAN-ID zwischen 1 und 4095. –Eine Erläuterung des Begriffes „VLAN“ befindet sich im Glossar auf 371. –Falls Sie Einträge aus der Liste löschen wollen: Der erste Eintrag kann nicht gelöscht werden. |

|

|

OSPF-Area (Nur wenn OSPF aktiviert ist) |

Verknüpft die statischen Adressen/Routen der internen Netzwerkschnittstelle mit einer OSPF-Area (siehe „Netzwerk >> Dynamisches Routing“ auf Seite 174). |

Zusätzliche Interne Routen |

Wenn am lokal angeschlossen Netz weitere Subnetze angeschlossen sind, können Sie zusätzliche Routen definieren. |

|

|

Netzwerk |

Das Netzwerk in CIDR-Schreibweise angeben (siehe „CIDR (Classless Inter-Domain Routing)“ auf Seite 43). |

|

Das Gateway, über welches dieses Netzwerk erreicht werden kann. Siehe auch „Netzwerk-Beispielskizze“ auf Seite 44. |

|

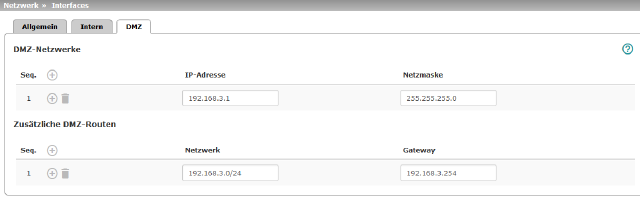

Netzwerk >> Interfaces >> DMZ (Netzwerk-Modus = „Router“) |

||

|---|---|---|

|

(Nur bei FL MGUARD 4305) |

IP-Adressen |

IP-Adresse, unter der der mGuard von Geräten des am DMZ-Port angeschlossenen Netzes erreichbar ist.

Im Netzwerk-Modus „Router“ ist für jede neu hinzugefügte Tabellenzeile werkseitig voreingestellt: –IP-Adresse: 192.168.3.1 –Netzmaske: 255.255.255.0 Sie können weitere Adressen festlegen, unter der der mGuard von Geräten am DMZ-Port angeschlossenen Netzen angesprochen werden kann. Das ist zum Beispiel dann hilfreich, wenn das am DMZ-Port angeschlossenen Netze in Subnetze unterteilt wird. Dann können mehrere Geräte aus verschiedenen Subnetzen den mGuard unter unterschiedlichen Adressen erreichen. |

|

IP-Adresse |

IP-Adresse, unter welcher der mGuard über seinen DMZ-Port erreichbar sein soll. Default: 192.168.3.1 |

|

Netzmaske |

Die Netzmaske des am DMZ-Port angeschlossenen Netzes. Default: 255.255.255.0 |

|

OSPF-Area (Nur wenn OSPF aktiviert ist) |

Verknüpft die statischen Adressen/Routen der DMZ-Netzwerkschnittstelle mit einer OSPF-Area (siehe „Netzwerk >> Dynamisches Routing“ auf Seite 174). |

Zusätzliche DMZ-Routen |

Wenn am DMZ weitere Subnetze angeschlossen sind, können Sie zusätzliche Routen definieren. |

|

|

Netzwerk |

Das Netzwerk in CIDR-Schreibweise angeben (siehe „CIDR (Classless Inter-Domain Routing)“ auf Seite 43). Default:192.168.3.0/24 |

|

Gateway |

Das Gateway, über welches dieses Netzwerk erreicht werden kann. Siehe auch „Netzwerk-Beispielskizze“ auf Seite 44. Default: 192.168.3.254 |

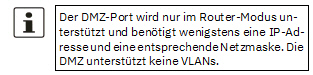

Netzwerk >> Interfaces >> Stealth (Netzwerk-Modus = „Stealth“) |

||

|---|---|---|

Hier können Sie weitere Management-IP-Adresse angeben, über die der mGuard administriert werden kann. Wenn –unter Stealth-Konfiguration die Option Mehrere Clients gewählt ist oder –der Client ARP-Anfragen nicht beantwortet oder –kein Client vorhanden ist, dann ist der Fernzugang über HTTPS, SNMP und SSH nur über diese Adresse möglich.

|

||

|

Management-IP-Adresse, unter welcher der mGuard erreichbar und administrierbar sein soll.

Die IP-Adresse „0.0.0.0“ deaktiviert die Management-IP-Adresse. Ändern Sie zuerst die Management-IP-Adresse, bevor Sie zusätzliche Adressen angeben. |

|

|

Netzmaske |

Die Netzmaske zu obiger IP-Adresse. |

|

VLAN verwenden |

Diese Option ist nur gültig, wenn Sie die Option „Stealth-Konfiguration“ auf „Mehrere Clients“ gesetzt haben. IP-Adresse und Netzmaske des VLAN-Ports. Wenn die IP-Adresse innerhalb eines VLANs liegen soll, aktivieren Sie die Funktion. |

|

VLAN-ID |

Diese Option ist nur gültig, wenn Sie die Option „Stealth-Konfiguration“ auf „Mehrere Clients“ gesetzt haben. –Eine VLAN-ID zwischen 1 und 4095. –Eine Erläuterung finden Sie unter „VLAN“ auf Seite 371. –Falls Sie Einträge aus der Liste löschen wollen: Der erste Eintrag kann nicht gelöscht werden.

|

|

Das Standard-Gateway des Netzes, in dem sich der mGuard befindet.

|

|

Route folgende Netzwerke über Alternative Gateways |

In den Stealth-Modi „Automatisch“ und „Statisch“ übernimmt der mGuard das Standard-Gateway des Rechners, der an seinen LAN-Port angeschlossen ist. Dies gilt nicht, wenn eine Management IP-Adresse mit Standard-Gateway konfiguriert ist. Für Datenpakete ins WAN, die der mGuard selber erzeugt, können alternative Routen festgelegt werden. Dazu gehören u. a. die Pakete folgender Datenverkehre: –das Herunterladen von Zertifikats-Sperrlisten (CRL) –das Herunterladen einer neuen Konfiguration –die Kommunikation mit einem NTP-Server (zur Zeit-Synchronisation) –das Versenden und Empfangen verschlüsselter Datenpakete von VPN-Verbindungen –Anfragen an DNS-Server –Log-Meldungen –das Herunterladen von Firmware-Updates –das Herunterladen von Konfigurationsprofilen von einem zentralen Server (sofern konfiguriert) –SNMP-Traps |

|

|

Soll diese Option genutzt werden, machen Sie nachfolgend die entsprechenden Angaben. Wird sie nicht genutzt, werden die betreffenden Datenpakete über das beim Client festgelegte Standard-Gateway geleitet.

|

|

|

Netzwerk |

Das Netzwerk in CIDR-Schreibweise angeben (siehe „CIDR (Classless Inter-Domain Routing)“ auf Seite 43). |

|

Gateway |

Das Gateway, über welches dieses Netzwerk erreicht werden kann. Die hier festgelegten Routen gelten für Datenpakete, die der mGuard selber erzeugt, als unbedingte Routen. Diese Festlegung hat Vorrang vor sonstigen Einstellungen (siehe auch „Netzwerk-Beispielskizze“ auf Seite 44). |

Einstellungen Stealth-Modus (statisch) |

IP-Adresse des Clients |

Die IP-Adresse des am LAN-Port angeschlossenen Rechners. |

|

Das ist die physikalische Adresse der Netzwerkkarte des lokalen Rechners, an dem der mGuard angeschlossen ist. •Die MAC-Adresse ermitteln Sie wie folgt: Auf der DOS-Ebene (Menü Start, Alle Programme, Zubehör, Eingabeaufforderung) folgenden Befehl eingeben: ipconfig /all |

|

|

|

Die Angabe der MAC-Adresse ist nicht unbedingt erforderlich. Denn der mGuard kann die MAC-Adresse automatisch vom Client erfragen. Hierfür muss die MAC-Adresse 0:0:0:0:0:0 eingestellt werden. Zu beachten ist, dass der mGuard aber erst dann Netzwerkpakete zum Client hindurchleiten kann, nachdem er die MAC-Adresse vom Client ermitteln konnte. Ist im statischen Stealth-Modus weder eine Stealth Management IP-Adresse noch die MAC-Adresse des Clients konfiguriert, werden DAD-ARP-Anfragen auf dem internen Interface versendet (siehe RFC 2131 „Dynamic Host Configuration Protocol“, Abschnitt 4.4.1) |

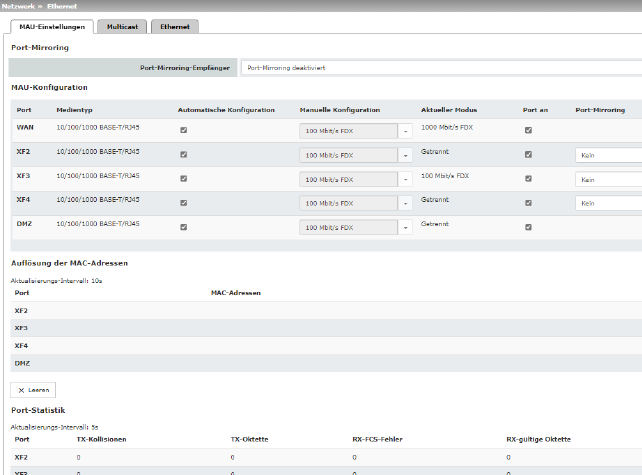

Port-Mirroring (Nur bei FL MGUARD 4305) |

Port-Mirroring-Empfänger |

Der integrierte Switch beherrscht das Port-Mirroring, um den Netzwerkverkehr zu beobachten. Dabei können Sie entscheiden, welche Ports Sie beobachten wollen. Der Switch schickt dann Kopien von Daten-Frames der beobachteten Ports an einen dafür ausgewählten Port. Die Port-Mirroring-Funktion ermöglicht es, beliebige Frames an einen bestimmten Empfänger weiterzuleiten. Sie können den Empfänger-Port oder die Spiegelung der ein- und ausgehende Frames von jedem Switch-Port auswählen. |

MAU-Konfiguration |

Konfiguration und Statusanzeige der Ethernet-Anschlüsse: |

|

|

Name des Ethernet-Anschlusses, auf welchen sich die Zeile bezieht. |

|

|

Medientyp des Ethernet-Anschlusses. |

|

|

Aktiviert: Versucht die benötigte Betriebsart automatisch zu ermitteln. Deaktiviert: Verwendet die vorgegebene Betriebsart aus der Spalte „Manuelle Konfiguration“ |

|

|

Manuelle Konfiguration |

Die gewünschte Betriebsart, wenn Automatische Konfiguration deaktiviert ist. |

|

Aktueller Modus |

Die aktuelle Betriebsart des Netzwerkanschlusses. |

|

Port an

|

Schaltet den Ethernet-Anschluss auf Ein oder Aus. |

|

Ist nur sichtbar, wenn unter „Verwaltung >> Service I/O >> Alarmausgang“ der Unterpunkt „Link-Überwachung“ auf „Überwachen“ steht. Bei einer Link-Überwachung wird der Alarmausgang geöffnet, wenn ein Link keine Konnektivität aufweist. |

|

|

Port-Mirroring (Nur bei FL MGUARD 4305) |

Die Port-Mirroring-Funktion ermöglicht es, beliebige Frames an einen bestimmten Empfänger weiterzuleiten. Sie können den Empfänger-Port oder die Spiegelung der ein- und ausgehende Frames von jedem Switch-Port auswählen. |

Auflösung der MAC-Adressen (Nur bei FL MGUARD 4305)

|

Port |

Name des Ethernet-Anschlusses, auf welchen sich die Zeile bezieht. |

MAC-Adressen |

Liste der MAC-Adressen der angeschlossenen ethernetfähigen Geräte. Der Switch kann MAC-Adressen lernen, die zu den Ports seines angeschlossenen ethernetfähigen Geräte gehören. Der Inhalt der Liste kann über die Schaltfläche „Leeren“ gelöscht werden. |

|

Port-Statistik (Nur bei FL MGUARD 4305)

|

Für jeden physikalisch erreichbaren Port des integrierten Managed Switch wird eine Statistik angezeigt. Der Zähler kann über die Web-Oberfläche oder diesen Befehl zurückgesetzt werden: /Packages/mguard-api_0/mbin/action switch/reset-phy-counters

|

|

|

Port |

Name des Ethernet-Anschlusses, auf welchen sich die Zeile bezieht. |

|

TX-Kollisionen |

Anzahl der Fehler beim Senden der Daten |

|

TX-Oktette |

Gesendetes Datenvolumen |

|

Anzahl an empfangenen Frames mit ungültiger Prüfsumme |

|

|

RX-gültige Oktette |

Volumen der empfangene gültigen Daten |

Nur verfügbar bei FL MGUARD 4305 und FL MGUARD 4305/KX. |

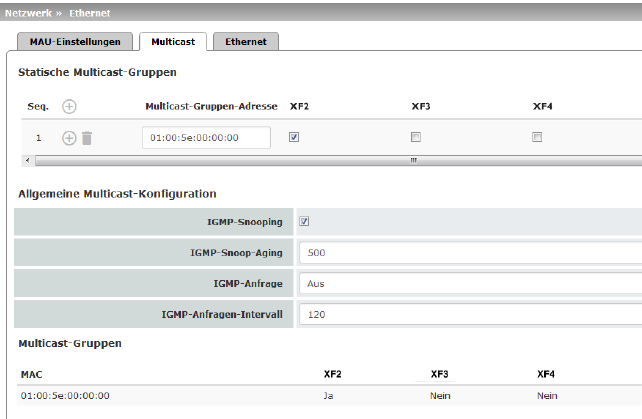

Netzwerk >> Ethernet >> Multicast |

||

|---|---|---|

Statische Multicast-Gruppen |

Statische Multicast-Gruppen |

Hinweis: Damit Daten in Statischen Multicast-Gruppen korrekt an die konfigurierten Ports weitergeleitet werden, muss „IGMP-Snooping“ aktiviert werden (siehe unten). Multicast ist eine Technologie, die es ermöglicht, Daten an eine Gruppe von Empfängern zu versenden, ohne dass diese vom Sender mehrmals versendet werden müssen. Die Datenvervielfältigung erfolgt durch die Verteiler innerhalb des Netzes. Sie können eine Liste mit Multicast-Gruppen-Adressen erstellen. Die Daten werden an die konfigurierten Ports (XF2 ... XF4) weitergeleitet. |

Allgemeine Multicast-Konfiguration |

(Nicht aktiv im Netzwerk-Modus „Stealth“) |

Durch IGMP-Snooping garantiert der Switch, dass Multicast-Daten nur über Ports weitergeleitet werden, die für diese Anwendung vorgesehen sind. |

|

IGMP-Snoop-Aging |

Zeitraum, nach dem die Zugehörigkeit zu der Multicast-Gruppe gelöscht wird in Sekunden. |

|

IGMP-Anfrage |

Eine Multicast-Gruppe wird über IGMP an- und abgemeldet. Hier kann die Version von IGMP ausgewählt werden. Die IGMP-Version v1 (IGMPv1) wird nicht mehr unterstützt. Alle Geräte der neuen Gerätegeneration unterstützen ausschließlich die IGMP-Version v2 (IGMPv2). |

|

IGMP-Anfrage-Intervall |

Abstand, in dem IGMP-Anfragen erzeugt werden, in Sekunden. Bei einer Änderung des Intervalls, werden neue IGMP-Anfragen erst nach Ablauf des zuvor konfigurierten Intervalls erzeugt. |

Multicast-Gruppen |

Anzeige der Multicast-Gruppen. Die Anzeige enthält alle statischen Einträge und die dynamischen Einträge, die durch IGMP-Snooping entdeckt werden. |

|

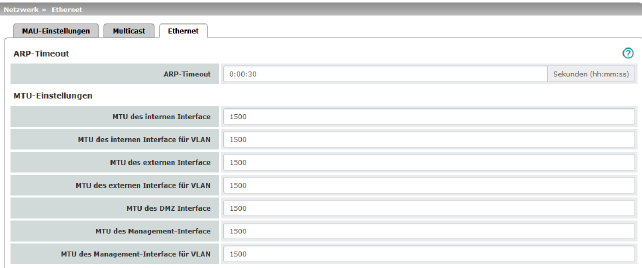

Netzwerk >> Ethernet >> Ethernet |

||

|---|---|---|

ARP-Timeout |

ARP-Timeout |

Lebensdauer der Einträge in der ARP-Tabelle. Die Eingabe kann aus Sekunden [ss], Minuten und Sekunden [mm:ss] oder Stunden, Minuten und Sekunden [hh:mm:ss] bestehen. In der ARP-Tabelle werden MAC- und IP-Adressen einander zugeordnet. |

MTU-Einstellungen |

MTU des ... Interface |

Die Maximum Transfer Unit (MTU) beschreibt die maximale IP-Paketlänge, die beim betreffenden Interface benutzt werden darf. Erlaubte Werte: 68 - 1500 Bei VLAN-Interface gilt:

|

Netzwerk >> NAT >> Maskierung |

||

|---|---|---|

Listet die festgelegten Regeln für NAT (Network Address Translation) auf. Das Gerät kann bei ausgehenden Datenpaketen die in ihnen angegebenen Absender-IP-Adressen aus seinem internen Netzwerk auf seine eigene externe Adresse umschreiben, eine Technik, die als NAT (Network Address Translation) bezeichnet wird (siehe auch NAT (Network Address Translation) im Glossar). Diese Methode wird z. B. benutzt, wenn die internen Adressen extern nicht geroutet werden können oder sollen, z. B. weil ein privater Adressbereich wie 192.168.x.x oder die interne Netzstruktur verborgen werden sollen. Die Methode kann auch dazu genutzt werden, um externe Netzwerkstrukturen vor den internen Geräten zu verbergen. Dazu können Sie unter „Ausgehend über Interface“ die Auswahl Intern einstellen. Die Einstellung Intern ermöglicht die Kommunikation zwischen zwei separaten IP-Netzen, bei denen die IP-Geräte keine (sinnvolle) Standard-Route bzw. differenziertere Routing-Einstellungen konfiguriert haben (z. B. SPSsen ohne entsprechende Einstellung). Dazu müssen unter „1:1-NAT“ die entsprechenden Einstellungen vorgenommen werden. Dieses Verfahren wird auch IP-Masquerading genannt. |

||

|

Werkseinstellungen: IP-Masquerading ist aktiv für Pakete, die aus dem internen Netzwerk (LAN) in das externe Netzwerk (WAN) geroutet werden (LAN --> WAN).

|

|

|

Intern / Extern / DMZ / Alle Externen Gibt an, über welches Interface die Datenpakete ausgehen, damit sich die Regel auf sie bezieht. „Alle Externen“ bezieht sich bei FL MGUARD 2000/4000-Geräten auf „Extern“. |

|

|

|

Es wird eine Maskierung definiert, die im Router-Modus für Netzwerk-Datenströme gilt. Diese Datenströme werden so initiiert, dass sie zu einem Zielgerät führen, das über die ausgewählte Netzwerkschnittstelle des mGuards erreichbar ist. |

|

|

Dafür ersetzt der mGuard in allen zugehörigen Datenpaketen die IP-Adresse des Initiators durch eine geeignete IP-Adresse der ausgewählten Netzwerkschnittstelle. Die Wirkung ist analog zu den anderen Werten derselben Variablen. Dem Ziel des Datenstroms bleibt die IP-Adresse des Initiators verborgen. Insbesondere benötigt das Ziel keine Routen, nicht einmal eine Standard-Route (Standard-Gateway), um in so einem Datenstrom zu antworten. |

|

|

|

|

Von IP |

0.0.0.0/0 bedeutet, alle internen IP-Adressen werden dem NAT-Verfahren unterzogen. Um einen Bereich anzugeben, benutzen Sie die CIDR-Schreibweise (siehe „CIDR (Classless Inter-Domain Routing)“ auf Seite 43). Namen von IP-Gruppen, sofern definiert. Bei Angabe eines Namens einer IP-Gruppe werden die Hostnamen, IP-Adressen, IP-Bereiche oder Netzwerke berücksichtigt, die unter diesem Namen gespeichert sind (siehe „IP- und Portgruppen“ auf Seite 227).

|

|

Kann mit kommentierendem Text gefüllt werden. |

|

|

|

Listet die festgelegten Regeln für 1:1-NAT (Network Address Translation) auf. Bei 1:1-NAT werden die Absender-IP-Adressen so ausgetauscht, dass jede einzelne gegen eine bestimmte andere ausgetauscht wird, und nicht wie beim IP-Masquerading gegen eine für alle Datenpakete identische. So wird ermöglicht, dass der mGuard die Adressen des realen Netzes in das virtuelle Netz spiegeln kann. |

|

Beispiel: |

Der mGuard ist über seinen LAN-Port an Netzwerk 192.168.0.0/24 angeschlossen, mit seinem WAN-Port an Netzwerk 10.0.0.0/24. Durch das 1:1-NAT lässt sich der LAN-Rechner 192.168.0.8 im virtuellen Netz unter der IP-Adresse 10.0.0.8 erreichen.

|

|

|

Der mGuard beansprucht die für „Virtuelles Netzwerk“ angegebenen IP-Adressen für die Geräte in seinem „Realen Netzwerk“. Der mGuard antwortet stellvertretend für die Geräte aus dem „Realen Netzwerk“ mit ARP-Antworten zu allen Adressen aus dem angegebenen „Virtuellen Netzwerk“. Die unter „Virtuelles Netzwerk“ angegebenen IP-Adressen müssen frei sein. Sie dürfen nicht für andere Geräte vergeben oder gar in Benutzung sein, weil sonst im virtuellen Netzwerk ein IP-Adressenkonflikt entsteht. Dies gilt selbst dann, wenn zu einer oder mehreren IP-Adressen aus dem angegebenen „Virtuellen Netzwerk“ gar kein Gerät im „Realen Netzwerk" existiert. |

|

|

Standard: Es findet kein 1:1-NAT statt.

|

|

|

Reales Netzwerk |

Die reale IP-Adresse des Clients, der aus einem anderen Netz über die virtuelle IP-Adresse erreichbar sein soll (je nach Szenario am LAN-, WAN- oder DMZ-Port). Je nach Netzmaske können ein oder mehrere Clients erreichbar sein. 1:1-NAT ist zwischen allen Interfaces möglich (LAN <–> WAN, LAN <–> DMZ, DMZ <–> WAN). |

|

Virtuelles Netzwerk |

Die virtuelle IP-Adresse, über die die Clients aus dem anderen Netz erreichbar sind (je nach Szenario am LAN-, WAN- oder DMZ-Port).

1:1-NAT ist zwischen allen Interfaces möglich (LAN <–> WAN, LAN <–> DMZ, DMZ <–> WAN). |

|

Netzmaske |

Die Netzmaske als Wert zwischen 1 und 32 für die lokale und externe Netzwerkadresse (siehe auch „CIDR (Classless Inter-Domain Routing)“ auf Seite 43). |

|

ARP aktivieren |

Bei aktivierter Funktion werden ARP-Anfragen an das virtuelle Netzwerk stellvertretend vom mGuard beantwortet. Somit können Hosts, die sich im realen Netzwerk befinden, über ihre virtuelle Adresse erreicht werden. Bei deaktivierter Funktion bleiben ARP-Anfragen an das virtuelle Netzwerk unbeantwortet. Hosts im realen Netzwerk sind dann nicht erreichbar. |

|

Kommentar |

Kann mit kommentierendem Text gefüllt werden. |

5.3.2IP- und Port-Weiterleitung

Listet die festgelegten Regeln zur Port-Weiterleitung (DNAT = Destination-NAT) auf. Bei IP- und Port-Weiterleitung geschieht Folgendes: Der Header eingehender Datenpakete aus dem externen Netz, die an die externe IP-Adresse (oder eine der externen IP-Adressen) des mGuards sowie an einen bestimmten Port des mGuards gerichtet sind, werden so umgeschrieben, dass sie ins interne Netz an einen bestimmten Rechner und zu einem bestimmten Port dieses Rechners weitergeleitet werden. D. h. die IP-Adresse und Port-Nummer im Header eingehender Datenpakete werden geändert. Die IP- und Port-Weiterleitung aus dem internen Netz erfolgt analog zum oben beschriebenen Verhalten.

|

||

|

Geben Sie hier das Protokoll an, auf das sich die Regel beziehen soll. GRE IP-Pakete des GRE-Protokolls können weitergeleitet werden. Allerdings wird nur eine GRE-Verbindung zur gleichen Zeit unterstützt. Wenn mehr als ein Gerät GRE-Pakete an die selbe externe IP-Adresse sendet, kann der mGuard möglicherweise Antwortpakete nicht korrekt zurückleiten. Wir empfehlen, GRE-Pakete nur von bestimmten Sendern weiterzuleiten. Das können solche sein, für deren Quelladresse eine Weiterleitungsregel eingerichtet ist, indem im Feld „Von IP“ die Adresse des Senders eingetragen wird, zum Beispiel 193.194.195.196/32. |

|

|

Von IP |

Absenderadresse, für die Weiterleitungen durchgeführt werden sollen. 0.0.0.0/0 bedeutet alle Adressen. Um einen Bereich anzugeben, benutzen Sie die CIDR-Schreibweise (siehe „CIDR (Classless Inter-Domain Routing)“ auf Seite 43). Namen von IP-Gruppen, sofern definiert. Bei Angabe des Namens einer IP-Gruppe werden die Hostnamen, IP-Adressen, IP-Bereiche oder Netzwerke berücksichtigt, die unter diesem Namen gespeichert sind (siehe „IP- und Portgruppen“ auf Seite 227 ).

|

|

Von Port |

Absenderport, für den Weiterleitungen durchgeführt werden sollen. any bezeichnet jeden beliebigen Port. Er kann entweder über die Port-Nummer oder über den entsprechenden Servicenamen angegeben werden, z. B. pop3 für Port 110 oder http für Port 80. Namen von Portgruppen, sofern definiert. Bei Angabe des Namens einer Portgruppe werden die Ports oder Portbereiche berücksichtigt, die unter diesem Namen gespeichert sind (siehe „IP- und Portgruppen“ auf Seite 227). |

|

Eintreffend auf IP |

–Geben Sie hier die externe IP-Adresse (oder eine der externen IP-Adressen) des mGuards an, oder –geben Sie hier die interne IP-Adresse (oder eine der internen IP-Adressen) des mGuards an, oder –verwenden Sie Variable: %extern (wenn ein dynamischer Wechsel der externen IP-Adresse des mGuards erfolgt, so dass die externe IP-Adresse nicht angebbar ist). Die Angabe von %extern bezieht sich bei der Verwendung von mehreren statischen IP-Adressen für den WAN-Port immer auf die erste IP-Adresse der Liste. |

|

Eintreffend auf Port |

Original-Ziel-Port, der in eingehenden Datenpaketen angegeben ist. Er kann entweder über die Port-Nummer oder über den entsprechenden Servicenamen angegeben werden, z. B. pop3 für Port 110 oder http für Port 80.Beim Protokoll „GRE“ ist diese Angabe irrelevant. Sie wird vom mGuard ignoriert. |

|

Weiterleiten an IP |

IP-Adresse, an die die Datenpakete weitergeleitet werden sollen und auf die die Original-Zieladressen umgeschrieben wird. |

|

Weiterleiten an Port |

Port, an den die Datenpakete weitergeleitet werden sollen und auf den die Original-Port-Angaben umgeschrieben werden. Er kann entweder über die Port-Nummer oder über den entsprechenden Servicenamen angegeben werden, z. B. pop3 für Port 110 oder http für Port 80.Beim Protokoll „GRE“ ist diese Angabe irrelevant. Sie wird vom mGuard ignoriert. |

|

Kommentar |

Ein frei wählbarer Kommentar für diese Regel. |

|

Log |

Für jede einzelne Port-Weiterleitungs-Regel können Sie festlegen, ob bei Greifen der Regel –das Ereignis protokolliert werden soll - Funktion Log aktivieren –oder nicht - Funktion Log deaktivieren (Standard). |

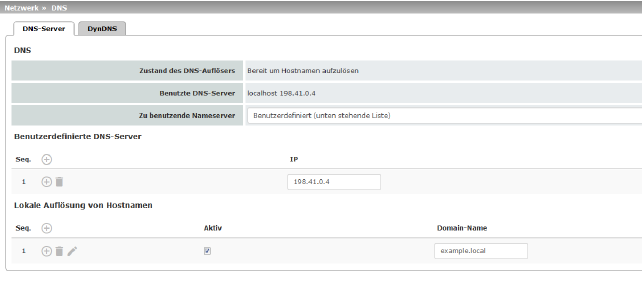

Netzwerk >> DNS >> DNS-Server |

||

|---|---|---|

DNS |

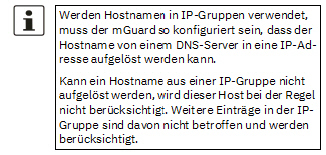

Soll der mGuard von sich aus eine Verbindung zu einer Gegenstelle aufbauen (zum Beispiel VPN-Gateway oder NTP-Server) und wird ihm diese in Form eines Hostnamens angegeben (d. h. in der Form www.example.com), dann muss der mGuard ermitteln, welche IP-Adresse sich hinter dem Hostnamen verbirgt. Dazu nimmt er Verbindung zu einem Domain Name Server (DNS) auf, um dort die zugehörige IP-Adresse zu erfragen. Die zum Hostnamen ermittelte IP-Adresse wird im Cache gespeichert, damit sie bei weiteren Hostnamensauflösungen direkt, d. h. schneller gefunden werden kann. Durch die Funktion Lokale Auflösung von Hostnamen kann der mGuard außerdem so konfiguriert werden, dass er selber DNS-Anfragen für lokal verwendete Hostnamen beantwortet, indem er auf ein internes, zuvor konfiguriertes Verzeichnis zugreift. Die lokal angeschlossenen Clients können (manuell oder per DHCP) so konfiguriert werden, dass als Adresse des zu benutzenden DNS-Servers die lokale Adresse des mGuards verwendet wird. Wird der mGuard im Stealth-Modus betrieben, muss bei den Clients die Management IP-Adresse des mGuards verwendet werden (sofern diese konfiguriert ist), oder es muss die IP-Adresse 1.1.1.1 als lokale Adresse des mGuards angegeben werden. |

|

|

Zustand des DNS-Auflösers |

Status der Auflösung des Hostnamens |

|

Benutzte DNS-Server |

DNS-Server, bei denen die zugehörige IP-Adresse erfragt wurde. |

|

DNS-Root-Nameserver Anfragen werden an die Root-Nameserver im Internet gerichtet, deren IP-Adressen im mGuard gespeichert sind. Diese Adressen ändern sich selten. Provider-definiert (d. h. via DHCP) Es werden die DNS-Server des Internet Service Providers (ISP) benutzt, der den Zugang zum Internet zur Verfügung stellt. Wählen Sie diese Einstellung nur dann, wenn der mGuard im Router-Modus mit DHCP arbeitet. Die Einstellung kann ebenfalls verwendet werden, wenn der mGuard sich im Stealth-Modus (Automatisch) befindet. In diesem Fall wird der DNS-Server, den der Client verwendet, erkannt und übernommen. Benutzerdefiniert (unten stehende Liste) Ist diese Einstellung gewählt, nimmt der mGuard mit den DNS-Servern Verbindung auf, die in der Liste Benutzerdefinierte DNS-Server aufgeführt sind. |

|

Benutzerdefinierte DNS-Server (Nur wenn als Nameserver Benutzerdefiniert ausgewählt wurde) |

In dieser Liste können Sie die IP-Adressen von DNS- Servern erfassen. Sollen diese vom mGuard benutzt werden, muss oben unter Zu benutzende Nameserver die Option „Benutzerdefiniert (unten stehende Liste)“ eingestellt sein.

|

|

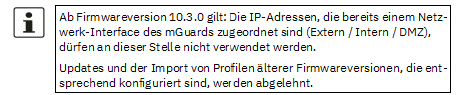

Sie können zu verschiedenen Domain-Namen jeweils mehrere Einträge mit Zuordnungspaaren von Hostnamen und IP-Adressen konfigurieren. Sie haben die Möglichkeit, Zuordnungspaare von Hostnamen und IP-Adressen neu zu definieren, zu ändern (editieren) und zu löschen. Ferner können Sie für eine Domain die Auflösung von Hostnamen aktivieren oder deaktivieren. Und Sie können eine Domain mit all ihren Zuordnungspaaren löschen. |

||

|

Tabelle mit Zuordnungspaaren für eine Domain anlegen: •Eine

neue Zeile öffnen und in dieser auf das Icon Zuordnungspaare, die zu einer Domain gehören, ändern oder löschen: •In

der betreffenden Tabellenzeile auf das Icon Nach Klicken auf Zeile bearbeiten wird die Registerkarte für DNS-Einträge angezeigt:

|

|

|

Domain-Name |

Der Name kann frei vergeben werden, muss aber den Regeln für die Vergabe von Domain-Namen folgen. Wird jedem Hostnamen zugeordnet. |

|

Aktiv |

Aktiviert oder deaktiviert die Funktion Lokale Auflösung von Hostnamen für die im Feld „Domain-Name“ angegebene Domain. |

|

Deaktiviert: Der mGuard löst nur Hostnamen auf, d. h. liefert zu Hostnamen die zugeordnete IP-Adresse. Aktiviert: Wie bei „Deaktiviert“. Zusätzlich ist es möglich, für eine IP-Adresse die zugeordneten Hostnamen geliefert zu bekommen. |

|

|

Hostnamen |

Die Tabelle kann beliebig viele Einträge aufnehmen.

|

|

Host |

Hostname |

|

TTL (hh:mm:ss) |

Standard: 3600 Sekunden (1:00:00) Abkürzung für Time To Live Gibt an, wie lange abgerufene Zuordnungspaare im Cache des abrufenden Rechners gespeichert bleiben dürfen. |

|

IP |

Die IP-Adresse, die dem Hostnamen in dieser Tabellenzeile zugeordnet wird. |

Beispiel: Lokale Auflösung von Hostnamen

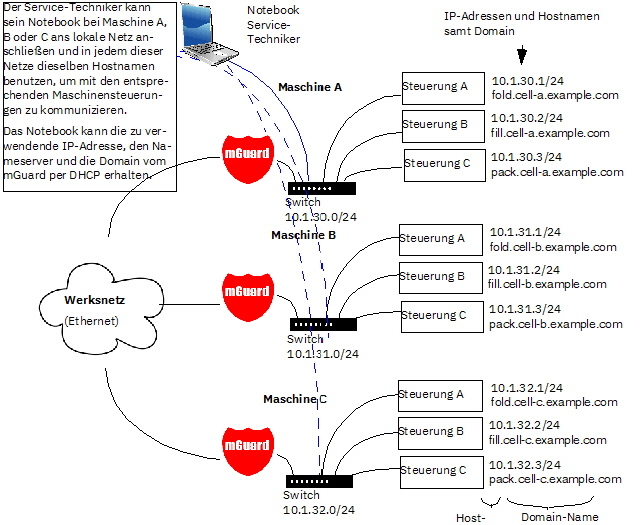

Die Funktion „Lokale Auflösung von Hostnamen“ findet z. B. in folgendem Szenario Anwendung:

Ein Werk betreibt mehrere gleich aufgebaute Maschinen, jede als eine sogenannte Zelle. Die lokalen Netze der Zellen A, B und C sind jeweils per mGuard über das Internet mit dem Werksnetz verbunden. In jeder Zelle befinden sich mehrere Steuerungselemente, die über ihre IP-Adressen angesprochen werden können. Dabei werden je Zelle unterschiedliche Adressräume verwendet.

Ein Service-Techniker soll in der Lage sein, sich bei Maschine A, B oder C vor Ort mit seinem Notebook an das dort vorhandene lokale Netz anzuschließen und mit den einzelnen Steuerungen zu kommunizieren. Damit der Techniker nicht für jede einzelne Steuerung in Maschine A, B oder C deren IP-Adresse kennen und eingeben muss, sind den IP-Adressen der Steuerungen jeweils Hostnamen nach einheitlichem Schema zugeordnet, die der Service-Techniker verwendet. Dabei sind die bei den Maschinen A, B und C verwendeten Hostnamen identisch, d. h. zum Beispiel, dass die Steuerung der Verpackungsmaschine in allen drei Maschinen den Hostnamen „pack“ hat. Jeder Maschine ist aber ein individueller Domain-Name zugeordnet, z. B. cell-a.example.com.

Bild 5-1Lokale Auflösung von Hostnamen

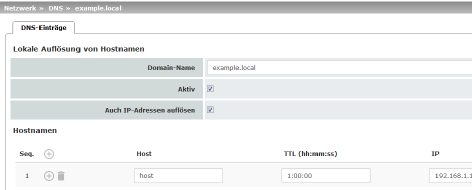

Netzwerk >> DNS >> DynDNS |

||

|---|---|---|

DynDNS |

Zum Aufbau von VPN-Verbindungen muss mindestens die IP-Adresse eines der Partner bekannt sein, damit diese miteinander Kontakt aufnehmen können. Diese Bedingung ist nicht erfüllt, wenn beide Teilnehmer ihre IP-Adressen dynamisch von ihrem Internet Service Provider zugewiesen bekommen. In diesem Fall kann aber ein DynDNS-Service wie z. B. DynDNS.org oder DNS4BIZ.com helfen. Bei einem DynDNS-Service wird die jeweils gültige IP-Adresse unter einem festen Namen registriert. Wenn Sie für einen vom mGuard unterstützten DynDNS-Service registriert sind, können Sie in diesem Dialogfeld die entsprechenden Angaben machen.

|

|

|

Den mGuard bei einem DynDNS-Server anmelden |

Aktivieren Sie die Funktion, wenn Sie beim DynDNS-Anbieter entsprechend registriert sind und der mGuard den Service benutzen soll. Dann meldet der mGuard die aktuelle IP-Adresse, die gerade dem eigenen Internet-Anschluss vom Internet Service Provider zugewiesen ist, an den DynDNS-Service. |

|

Status der DynDNS-Registrierung |

Status der DynDNS-Registrierung |

|

Statusnachricht |

Statusnachricht |

|

Abfrageintervall |

Standard: 420 (Sekunden). Immer, wenn sich die IP-Adresse des eigenen Internet-Anschlusses ändert, informiert der mGuard den DynDNS-Service über die neue IP-Adresse. Zusätzlich kann diese Meldung in dem hier festgelegten Zeitintervall erfolgen. Bei einigen DynDNS-Anbietern wie z. B. DynDNS.org hat diese Einstellung keine Wirkung, da dort ein zu häufiges Melden zur Löschung des Accounts führen kann. |

|

Die zur Auswahl gestellten Anbieter unterstützen das Protokoll, das auch der mGuard unterstützt. Wählen Sie den Namen des Anbieters, bei dem Sie registriert sind, z. B. DynDNS.org, TinyDynDNS, DNS4BIZ. Wenn Ihr Anbieter nicht in der Liste enthalten ist, wählen Sie DynDNS-compatible und tragen Sie Server und Port für diesen Anbieter ein. |

|

|

Nur sichtbar, wenn unter „DynDNS-Anbieter“ DynDNS-compatible eingestellt ist. Name des Servers des DynDNS-Anbieters. |

|

|

DynDNS-Port |

Nur sichtbar, wenn unter „DynDNS-Anbieter“ DynDNS-compatible eingestellt ist. Nummer des Ports des DynDNS-Anbieters. |

|

DynDNS- |

Geben Sie hier die Benutzerkennung ein, die Ihnen vom DynDNS-Anbieter zugeteilt worden ist. |

|

DynDNS-Passwort |

Geben Sie hier das Passwort ein, das Ihnen vom DynDNS-Anbieter zugeteilt worden ist. |

|

DynDNS-Hostname |

Der für diesen mGuard gewählte Hostname beim DynDNS-Service – sofern Sie einen DynDNS-Dienst benutzen und oben die entsprechenden Angaben gemacht haben. Unter diesem Hostnamen ist dann der mGuard erreichbar. |

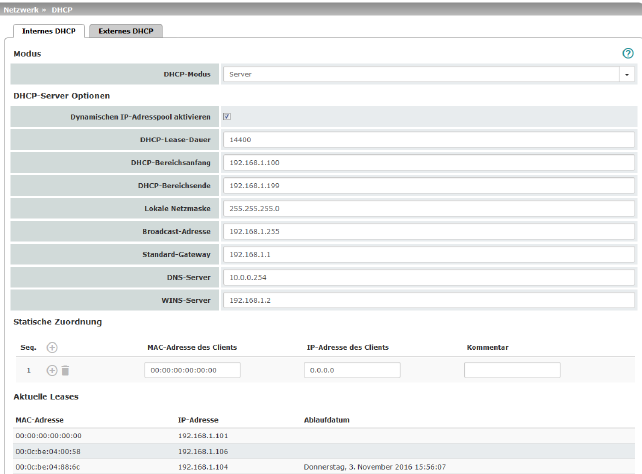

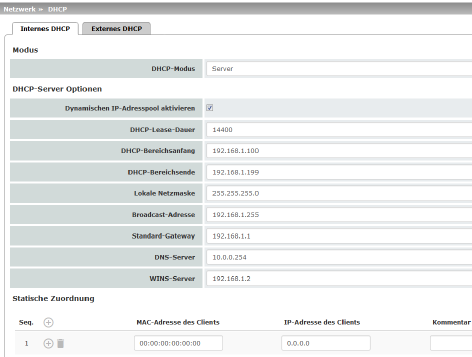

Mit dem Dynamic Host Configuration Protocol (DHCP) kann den direkt am mGuard angeschlossenen Rechnern automatisch die hier eingestellte Netzwerkkonfiguration zugeteilt werden.

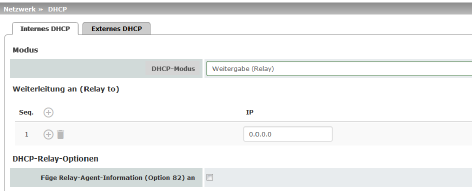

Unter Internes DHCP können Sie DHCP-Einstellungen für das interne Interface (= LAN-Port) vornehmen und unter Externes DHCP die DHCP-Einstellungen für das externe Interface (= WAN-Port). Unter DMZ DHCP können DHCP-Einstellungen für das DMZ-Interface (DMZ-Port) vorgenommen werden.

In den Werkseinstellungen ist der DHCP-Server des mGuard-Geräts standardmäßig für das LAN-Interface (Port XF2-4 bzw. XF2-5) aktiviert (Internes DHCP). Das heißt, dass über das LAN-Interface angeschlossene Netzwerk-Clients ihre Netzwerkkonfiguration automatisch vom mGuard-Gerät erhalten, wenn sie ebenfalls DHCP aktiviert haben. |

Die Menüpunkte Externes DHCP und DMZ DHCP gehören nicht zum Funktionsumfang der Serie FL MGUARD 2000. |

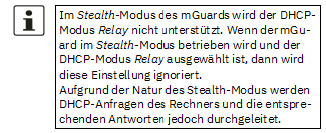

Der DHCP-Server funktioniert auch im Stealth-Modus. Im Multi-Stealth-Mode kann der externe DHCP-Server des mGuards nicht genutzt werden, wenn eine VLAN ID als Management IP zugewiesen ist. |

IP-Konfiguration bei Windows-Rechnern: Wenn Sie den DHCP-Server des mGuards starten, können Sie die lokal angeschlossenen Rechner so konfigurieren, dass diese ihre IP-Konfiguration automatisch per DHCP vom mGuard zugeteilt bekommen. Siehe hierzu auch das Kapitel „IP-Einstellung per DHCP beziehen (Windows)“ im Benutzerhandbuch UM DE HW FL MGUARD 2000/4000 „Installation und Inbetriebnahme“ im Phoenix Contact Web Shop z. B. unter phoenixcontact.com/product/1357828). |

Der Menüpunkt Externes DHCP gehört nicht zum Funktionsumfang der Serie FL MGUARD 2000. |

Netzwerk >> DHCP >> Internes DHCP |

||

|---|---|---|

|

Die Einstellungen für Internes DHCP und Externes DHCP sind prinzipiell identisch und werden im Folgenden nicht getrennt beschrieben. |

|

Modus |

Deaktiviert / Server / Relay Setzen Sie diesen Schalter auf Server (Werkseinstellungen: Internes DHCP), wenn der mGuard als eigenständiger DHCP-Server arbeiten soll. Dann werden unten auf der Registerkarte entsprechende Einstellmöglichkeiten eingeblendet (siehe „DHCP-Modus: Server“ ). Setzen Sie ihn auf Relay, wenn der mGuard DHCP-Anfragen an einen anderen DHCP-Server weiterleiten soll. Dann werden unten auf der Registerkarte entsprechende Einstellmöglichkeiten eingeblendet (siehe „DHCP-Modus: Relay“ ).

Wenn der Schalter auf Deaktiviert steht, beantwortet der mGuard keine DHCP-Anfragen. |

|

|

Ist als DHCP-Modus Server ausgewählt, werden unten auf der Seite entsprechende Einstellmöglichkeiten wie folgt eingeblendet.

|

|

DHCP-Server-Optionen |

Dynamischen IP-Adresspool aktivieren |

Bei aktivierter Funktion wird der durch DHCP-Bereichsanfang bzw. DHCP-Bereichsende angegebenen IP-Adresspool verwendet (siehe unten). Deaktivieren Sie die Funktion, wenn nur statische Zuweisungen anhand der MAC-Adressen vorgenommen werden sollen (siehe unten). |

|

Zeit in Sekunden, für die eine dem Rechner zugeteilte Netzwerkkonfiguration gültig ist. Kurz vor Ablauf dieser Zeit sollte ein Client seinen Anspruch auf die ihm zugeteilte Konfiguration erneuern. Ansonsten wird diese u. U. anderen Rechnern zugeteilt. |

|

|

DHCP-Bereichsanfang (Bei aktiviertem dynamischen IP-Adresspool) |

Anfang Adressbereichs, aus dem der DHCP-Server des mGuards den lokal angeschlossenen Rechnern IP-Adressen zuweisen soll. |

|

DHCP-Bereichsende (Bei aktiviertem dynamischen IP-Adresspool) |

Ende des Adressbereichs, aus dem der DHCP-Server des mGuards den lokal angeschlossenen Rechnern IP-Adressen zuweisen soll. |

|

Lokale Netzmaske |

Legt die Netzmaske der Rechner fest. Voreingestellt ist: 255.255.255.0 |

|

Broadcast-Adresse |

Legt die Broadcast-Adresse der Rechner fest. |

|

Legt fest, welche IP-Adresse beim Rechner als Standard-Gateway benutzt wird. In der Regel ist das die interne IP-Adresse des mGuards. |

|

|

DNS-Server |

Adresse des Servers, bei dem Rechner über den Domain Name Service (DNS) Hostnamen in IP-Adressen auflösen lassen können. Wenn der DNS-Dienst des mGuards genutzt werden soll, dann die interne IP-Adresse des mGuards angeben. |

|

WINS-Server |

Adresse des Servers, bei dem Rechner über den Windows Internet Naming Service (WINS) Hostnamen in Adressen auflösen können. |

Statische Zuordnung |

MAC-Adresse des Clients |

Die MAC-Adresse Ihres Rechners finden Sie wie folgt heraus: Windows: •Starten Sie ipconfig /all in einer Eingabeaufforderung. Die MAC-Adresse wird als „Physikalische Adresse“ angezeigt. Linux: •Rufen Sie in einer Shell /sbin/ifconfig oder ip link show auf. |

|

|

Bei den Angaben haben Sie folgende Möglichkeiten: –MAC-Adresse des Clients/Rechners (ohne Leerzeichen oder Bindestriche). |

|

IP-Adresse des Clients |

Die statische IP-Adresse des Rechners, die der MAC-Adresse zugewiesen werden soll

. |

Aktuelle Leases |

Die aktuell vom DHCP-Server vergebenen Leases werden mit MAC-Adresse, IP-Adresse und Ablaufdatum (Timeout) angezeigt. |

|

|

Ist als DHCP-Modus Relay ausgewählt, werden unten auf der Seite entsprechende Einstellmöglichkeiten wie folgt eingeblendet.

|

|

|

||

|

DHCP-Server, zu denen weitergeleitet werden soll |

Eine Liste von einem oder mehreren DHCP-Servern, an welche DHCP-Anfragen weitergeleitet werden sollen. |

|

Füge Relay-Agent-Information (Option 82) an |

Beim Weiterleiten können zusätzliche Informationen nach RFC 3046 für die DHCP-Server angefügt werden, an welche weitergeleitet wird. |

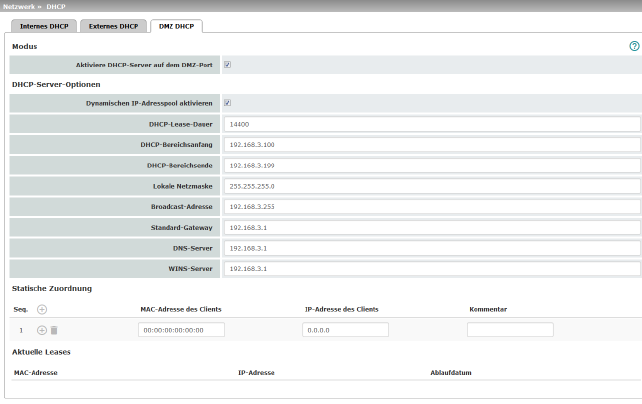

Der Menüpunkt DMZ DHCP gehört nicht zum Funktionsumfang der Serie FL MGUARD 2000. |

Die DHCP-Server-Funktionalität des mGuards wurde auf sein DMZ-Interface (DMZ-Port) erweitert. Der mGuard kann am DMZ-Port angeschlossenen Clients automatisch eine Netzwerkkonfiguration über das DHCP-Protokoll zuweisen.

Netzwerk >> DHCP >> DMZ DHCP |

||

|---|---|---|

Modus |

Aktiviere DHCP-Server auf dem DMZ-Port |

Aktiviert den DHCP-Server auf dem DMZ-Interface. Bei deaktivierter Funktion beantwortet der mGuard keine DHCP-Anfragen auf dem DMZ-Interface. |

DHCP-Server-Optionen |

Dynamischen IP-Adresspool aktivieren |

Bei aktivierter Funktion wird der durch DHCP-Bereichsanfang bzw. DHCP-Bereichsende angegebenen IP-Adresspool verwendet (siehe unten). Deaktivieren Sie die Funktion, wenn nur statische Zuweisungen anhand der MAC-Adressen vorgenommen werden sollen (siehe unten). |

|

DHCP-Lease-Dauer |

Zeit in Sekunden, für die eine dem Rechner zugeteilte Netzwerkkonfiguration gültig ist. Kurz vor Ablauf dieser Zeit sollte ein Client seinen Anspruch auf die ihm zugeteilte Konfiguration erneuern. Ansonsten wird diese u. U. anderen Rechnern zugeteilt. |

|

DHCP-Bereichsanfang (Bei aktiviertem dynamischen IP-Adresspool) |

Anfang Adressbereichs, aus dem der DHCP-Server des mGuards den lokal angeschlossenen Rechnern IP-Adressen zuweisen soll. |

|

DHCP-Bereichsende (Bei aktiviertem dynamischen IP-Adresspool) |

Ende des Adressbereichs, aus dem der DHCP-Server des mGuards den lokal angeschlossenen Rechnern IP-Adressen zuweisen soll. |

|

Lokale Netzmaske |

Legt die Netzmaske der Rechner fest. Voreingestellt ist: 255.255.255.0 |

|

Broadcast-Adresse |

Legt die Broadcast-Adresse der Rechner fest. |

|

Standard-Gateway |

Legt fest, welche IP-Adresse beim Rechner als Standard-Gateway benutzt wird. In der Regel ist das die interne IP-Adresse des mGuards. |

|

DNS-Server |

Adresse des Servers, bei dem Rechner über den Domain Name Service (DNS) Hostnamen in IP-Adressen auflösen lassen können. Wenn der DNS-Dienst des mGuards genutzt werden soll, dann die interne IP-Adresse des mGuards angeben. |

|

WINS-Server |

Adresse des Servers, bei dem Rechner über den Windows Internet Naming Service (WINS) Hostnamen in Adressen auflösen können. |

Statische Zuordnung |

MAC-Adresse des Clients |

Die MAC-Adresse Ihres Rechners finden Sie wie folgt heraus: Windows : •Starten Sie ipconfig /all in einer Eingabeaufforderung. Die MAC-Adresse wird als „Physikalische Adresse“ angezeigt. Linux: •Rufen Sie in einer Shell /sbin/ifconfig oder ip link show auf. |

|

|

Bei den Angaben haben Sie folgende Möglichkeiten: –MAC-Adresse des Clients/Rechners (ohne Leerzeichen oder Bindestriche). –IP-Adresse des Clients |

|

IP-Adresse des Clients |

Die statische IP-Adresse des Rechners, die der MAC-Adresse zugewiesen werden soll

. |

Aktuelle Leases |

Die aktuell vom DHCP-Server vergebenen Leases werden mit MAC-Adresse, IP-Adresse und Ablaufdatum (Timeout) angezeigt. |

|

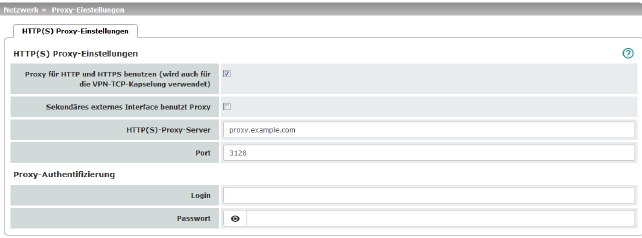

5.6Netzwerk >> Proxy-Einstellungen

5.6.1HTTP(S) Proxy-Einstellungen

Für folgende vom mGuard selbst ausgeführte Aktivitäten kann hier ein Proxy-Server angegeben werden:

–CRL-Download

–Firmware-Update

–regelmäßiges Holen des Konfigurationsprofils von zentraler Stelle

Netzwerk >> Proxy-Einstellungen >> HTTP(S) Proxy-Einstellungen |

||

|---|---|---|

HTTP(S) Proxy-Einstellungen |

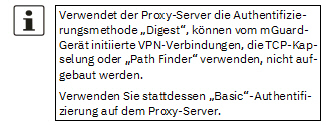

Proxy für HTTP und HTTPS benutzen |

Bei aktivierter Funktion gehen Verbindungen, bei denen das Protokoll HTTP oder HTTPS verwendet wird, über einen Proxy-Server, dessen Adresse und Port ebenfalls festzulegen sind. Verbindungen, die mittels der Funktion VPN-TCP-Kapselung gekapselt übertragen werden, werden ebenfalls über den Proxy-Server geleitet (siehe „TCP-Kapselung“ auf Seite 253).

|

|

HTTP(S)-Proxy-Server |

Hostname oder IP-Adresse des Proxy-Servers |

|

Nummer des zu verwendenden Ports, z. B. 3128 |

|

Proxy-Authentifizierung |

Login |

Benutzerkennung (Login) zur Anmeldung beim Proxy-Server |

|

Passwort |

Passwort zur Anmeldung beim Proxy-Server |

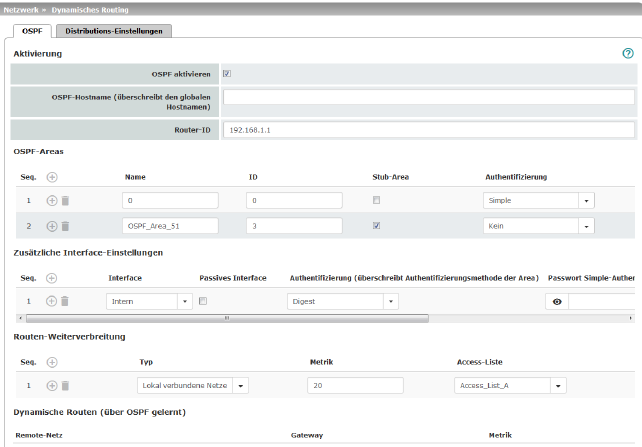

5.7Netzwerk >> Dynamisches Routing

In größeren Firmennetzwerken kann die Verwendung von dynamischen Routing-Protokollen dem Netzwerkadministrator das Anlegen und Verwalten von Routen erleichtern bzw. abnehmen.

Das Routing-Protokoll OSPF (Open Shortest Path First) ermöglicht den teilnehmenden Routern, die Routen zur Übertragung von IP-Paketen in ihrem autonomen Netz in Echtzeit (dynamisch) untereinander auszutauschen und anzupassen. Dabei wird die jeweils beste Route zu jedem Subnetz für alle teilnehmenden Router ermittelt und in die Routingtabellen der Geräte eingetragen. Änderungen in der Netzwerktopologie werden automatisch jeweils an die benachbarten OSPF-Router gesendet und von diesen letztendlich an alle teilnehmenden OSPF-Router weiterverbreitet.

Dieses Menü steht nur zur Verfügung, wenn sich der mGuard im Netzwerkmodus „Router“ befindet. |

OSPF lässt sich für interne, externe und DMZ-Interfaces konfigurieren. Die Unterstützung von OSPF via IPsec und GRE ist aktuell nicht gegeben.

Es können mehrere OSPF-Areas konfiguriert werden, um lokale Routen weiterzuverbreiten und externe Routen zu lernen. Der Status aller gelernten Routen wird in einer Tabelle angezeigt.

Netzwerk >> Dynamisches Routing >> OSPF |

||

|---|---|---|

Aktivierung |

OSPF aktivieren |

Bei deaktivierter Funktion (Werkseinstellung): OSPF ist auf dem Gerät deaktiviert. Bei aktivierter Funktion: Das dynamische Routing über das OSPF-Protokoll ist auf dem Gerät aktiviert. Neue Routen können von benachbarten OSPF-Routern gelernt und weiterverbreitet werden. |

|

OSPF-Hostname |

Wenn an dieser Stelle ein OSPF-Hostname vergeben wird, wird dieser den teilnehmenden OSPF-Routern anstelle des globalen Hostnamens mitgeteilt. |

|

Router-ID |

Die Router-ID im Format einer IP-Adresse muss innerhalb des autonomen Systems eindeutig sein. Sie kann ansonsten frei gewählt werden und entspricht üblicherweise der IP-Adresse der WAN- oder LAN-Schnittstelle des mGuards. |

OSPF-Areas |

Über OSPF-Areas wird das autonome System segmentiert. Innerhalb einer Area werden die Routen zwischen OSPF-Routern ausgetauscht. Der mGuard kann Mitglied in einer oder mehreren OSPF-Areas sein. Eine Weiterverbreitung zwischen benachbarten Areas über die sogenannte „Transition Area“ ist ebenfalls möglich (siehe unten). |

|

|

Name |

Der Name ist frei wählbar (Standard: ID). Die eigentliche Identifizierung eines OSPF-Routers erfolgt anhand seiner ID. |

|

ID |

Die ID ist prinzipiell frei wählbar. Wird einer OSPF-Area die ID 0 zugewiesen, wird sie damit zur „Transition Area“. Über diese werden Routing-Informationen zwischen zwei benachbarten Areas ausgetauscht und in diesen weiterverbreitet. |

|

Stub-Area |

Wenn es sich bei der OSPF-Area um eine Stub-Area handelt, aktivieren Sie die Funktion. |

|

Authentifizierung |

Kein / Simple / Digest Die Authentifizierung des mGuards innerhalb der OSPF-Area kann über die Methoden „Simple“ oder „Digest“ erfolgen. Die entsprechenden Passwörter bzw. Digest-Keys werden jeweils für die zugeordneten Interfaces vergeben (siehe „Zusätzliche Interface- Einstellungen“ ). |

Interface |

Intern / Extern / DMZ Wählt das Interface aus, für das die Einstellungen gelten. Werden an dieser Stelle keine Einstellungen vorgenommen, gelten die Standard-Einstellungen (d. h. OSPF ist für das Interface aktiv und die Passwörter sind nicht vergeben). |

|

|

Passives Interface |

Standard: deaktiviert Bei deaktivierter Funktion werden OSPF-Routen durch das Interface gelernt und weiterverbreitet. Bei aktivierter Funktion werden Routen weder gelernt noch weiterverbreitet. |

|

Authentifizierung |

Kein / Digest Ist Digest ausgewählt, wird an dem ausgewählten Interface – unabhängig von der einer OSPF-Area bereits zugewiesenen Authentifizierungsmethode – immer mit „Digest“ authentifiziert. Die Authentifizierungsmethode (Kein / Simple / Digest), die bereits einer OSPF-Area zugewiesen wurde, wird dabei übergangen und nicht verwendet. |

|

Passwort Simple-Authentifizierung |

Passwort zur Authentifizierung des OSPF-Routers (bei Authentifizierungsmethode „Simple“) |

|

Digest-Key |

Digest-Key zur Authentifizierung des OSPF-Routers (bei Authentifizierungsmethode „Digest“) |

|

Digest-Key-ID |

Digest-Key-ID zur Authentifizierung des OSPF-Routers (bei Authentifizierungsmethode „Digest“) (1–255) |

Routen-Weiterverbreitung |

Statisch in der Routingtabelle des Kernels eingetragene Routen können ebenfalls über OSPF weiterverbreitet werden. Es können Regeln für lokal verbundene und über Gateway erreichbare Netze angelegt werden. Die Netze, deren Routen über OSPF weiterverbreitet werden sollen, können über die „Distributions-Einstellungen“ in den sogenannten „Access-Listen“ festgelegt werden.

|

|

|

Typ |

Lokal verbundene Netze / Über Gateway erreichbare Netze Lokal verbundene Netze: Alle lokalen Netze werden per OSPF weiterverbreitet, wenn OSPF aktiviert ist. Eine Einschränkung der Weiterverbreitung kann über Access-Listen erfolgen. Über Gateway erreichbare Netze: Alle externen Netze werden per OSPF weiterverbreitet. Zu den externen Netzen gehören z. B. statische sowie IPsec- und OpenVPN-Remote-Netze. Eine Einschränkung der Weiterverbreitung kann über Access-Listen erfolgen. |

|

Metrik |

Metrik, mit der die Routen weiterverbreitet werden. Numerisches Maß für die Güte einer Verbindung bei Verwendung einer bestimmten Route (abhängig von Bandbreite, Hop-Anzahl, Kosten und MTU). |

|

Access-Liste |

Verbreitet die Routen entsprechend der ausgewählten Access-Liste weiter (siehe „Distributions-Einstellungen“ ). Ist Kein ausgewählt, werden alle Routen des ausgewählten Typs weiterverbreitet. |

Dynamische Routen (über OSPF gelernt) |

Der Status aller über OSPF gelernten Routen wird angezeigt. |

|

|

Remote-Netz |

Dynamisch gelerntes Remote-Netz. |

|

Gateway |

Gateway zum Erreichen des Remote-Netzes. |

|

Metrik |

Die Metrik der gelernten Route. |

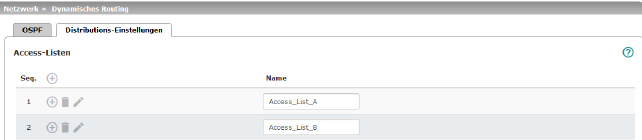

5.7.2Distributions-Einstellungen

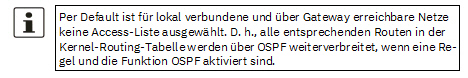

Dynamische Routen werden über das OSPF-Protokoll automatisch verbreitet. Für statisch in der Routingtabelle des Kernels eingetragene Routen muss jeweils festgelegt werden, ob diese ebenfalls über OSPF weiterverbreitet werden sollen.

Ist eine Regel für einen der beiden Typen „Lokal verbundene Netze“ und „Über Gateway erreichbare Netze“ ausgewählt, werden standardmäßig (Access-Liste = Kein) alle entsprechenden Routen über OSPF weiterverbreitet, wenn OSPF aktiviert ist. |

Über die Distributions-Einstellungen können Regeln angelegt werden, die festlegen, welche nicht dynamisch gelernten Routen über OSPF weiterverbreitet werden. Dazu gehören:

–lokal konfigurierte Netze (siehe „Netzwerk >> Interfaces“ auf Seite 129)

–statische Routen, die als Externe, Interne oder DMZ-Netzwerke eingetragen sind (siehe „Netzwerk >> Interfaces“ auf Seite 129)

–Routen, die über OpenVPN in die Kernel-Routing-Tabelle eingetragen werden (siehe „Menü OpenVPN-Client“ auf Seite 305)

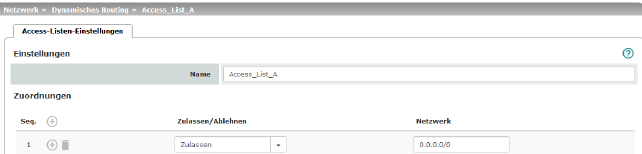

Netzwerk >> Dynamisches Routing >> Distributions-Einstellungen >> Editieren >> Access-Listen-Einstellungen |

||

|---|---|---|

Name |

Der Name muss eindeutig sein, darf also nicht doppelt vergeben werden. |

|

Zuordnungen |

Zulassen/Ablehnen |

Listet die Access-Listen-Regeln auf. Diese gelten für nicht dynamisch über OSPF verbreitete Routen. Zulassen (Werkseinstellung) bedeutet, die Route zu dem eingetragenen Netzwerk wird über OSPF weiterverbreitet. Ablehnen bedeutet, die Route zum eingetragenen Netzwerk wird nicht über OSPF weiterverbreitet. |

|

Netzwerk |

Netzwerk, dessen Weiterverbreitung per Regel zugelassen oder abgelehnt wird. |